预警 | Windows再曝高危远程漏洞 无需用户交互就能被感染

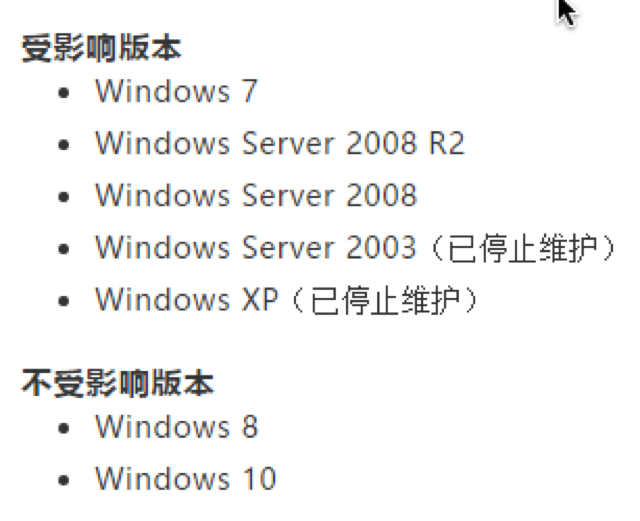

5月15日,微软发布了针对远程桌面(RDP)服务远程代码执行漏洞CVE-2019-0708的修复补丁,该漏洞由于属于预身份验证且无需用户交互,因此可以通过网络蠕虫方式被利用,与2017年爆发的WannaCry恶意软件的传播方式类似。攻击者可利用该漏洞安装程序、查看、更改或删除数据、或者创建拥有完全用户权限的新帐户。360CERT(360网络安全响应中心)第一时间确认漏洞为严重级别,建议用户立即进行补丁更新。

此外,该漏洞的触发无需任何用户交互操作,这也就意味着,攻击者可以在用户不知情的状态下,利用该漏洞制作类似于2017年席卷全球的WannaCry蠕虫病毒,进行大规模传播和破坏。

详文阅读:

https://mp.weixin.qq.com/s/urVMd4mFc8f3abhC7obdyw

思科路由器安全启动漏洞(生气猫)

思科部分网络路由器、交换机和防火墙出现安全漏洞,可被黑客用于将间谍软件深埋进被黑设备。

漏洞发现者很有趣,将他们发现的漏洞以表情符号命名——Thrangrycat,意为生气猫。想要利用该漏洞,攻击者应能登以管理员身份登录设备,因而在利用该漏洞之前就已经能对受害企业造成很大伤害了。

那为什么还要重点指出漏洞呢?因为该漏洞可被攻击者用于将初始特权进一步深化,对设备启动方式作出根本性修改,以便间谍软件一旦安装就总能随开机秘密启动,且打补丁或重装系统都无法清除。而正常情况下,即便是管理员用户都无法做到这一点。该漏洞能使恶意代码在被黑系统中长期驻留。

详文阅读:

https://www.aqniu.com/threat-alert/48485.html

新的 Windows 10 0day 漏洞被黑客恶意公开

新漏洞被归类为本地特权升级(LPE)漏洞,可用于通过在任务计划程序中利用漏洞来为黑客提升在计算机上运行有害代码的权限。幸运的是,黑客不能单独利用此漏洞在第一时间侵入计算机,但可能会与这些类型的漏洞结合使用。

除了漏洞的源代码外,SandboxEscaper还发布了一个视频展示了这个零日漏洞被攻击的情况。它已经过测试并确认可以在Windows 10 32位系统上运行,但我们相信,经过一些修改,便可以看到它可以在所有版本的Windows上运行,一直“向下兼容”到Windows XP和Windows Server 2003。

据微软并没有预先警告这个漏洞,所以公司现在必须争分夺秒才能解决这个问题。下一个补丁星期二定于6月中旬,与此同时,攻击者可以利用这段空窗期攻击世界各地的系统。

详文阅读:

http://hackernews.cc/archives/25698

25000 台 Linksys 路由器可能泄露与之相连的任何设备的大量信息

可能泄露大量数据的自2014年一来就有的严重漏洞被暴露,未更改默认密码的Linksys路由器甚至可以帮助黑客在现实世界中物理定位设备和用户。研究人员Troy Mursch声称,目前使用的Linksys智能Wi-Fi路由器至少发现有25000个存在缺陷,这意味着黑客可以访问重要数据。在“网络威胁情报”公司的BadPackets Report中写道,敏感信息正在泄露,尽管制造商正在否认这一点。

如果您的路由器是以这种方式泄漏信息的,那么黑客可能获得的详细信息包括现在连接的每个设备的MAC地址。

它还可以包括设备名称,如“William’s iPhone”以及该设备是Mac、PC、iOS以及Android设备。 Mursch声称,MAC地址和Linksys智能Wi-Fi路由器的公共IP地址的组合可能意味着黑客可以对被攻击者的进行地理定位或跟踪。

详文阅读:

http://hackernews.cc/archives/25597

英特尔CPU爆类似“幽灵”攻击的漏洞

英特尔公布了一类新的投机执行侧通道攻击。作为影响所有现代英特尔芯片的新的侧通道漏洞,它可以使用推测性执行来潜在地泄漏来自系统CPU的敏感数据。英特尔试图淡化这些漏洞,并表示:“根据行业标准CVSS,MDS漏洞已被归类为低至中等严重程度,重要的是要注意到没有任何关于这些漏洞的实际漏洞的报告。”

英特尔公布了一类新的投机执行侧通道攻击。

已经公开了一类影响所有现代英特尔芯片的新的侧通道漏洞,它可以使用推测性执行来潜在地泄漏来自系统CPU的敏感数据。

英特尔表示,最新一类的漏洞,称为微架构数据采样(MDS),由四种不同的攻击组成,这些攻击最终都依赖于执行侧通道攻击的不同方式来从受影响的系统中虹吸数据。

详文阅读:

http://toutiao.secjia.com/article/page?topid=111517

转载请注明来自网盾网络安全培训,本文标题:《青莲晚报(第四十七期)| 物联网安全多知道》

- 关于我们