本文来源:i_春秋

2. url参数

3. Post传递的参数在Post数据包的参数的xss

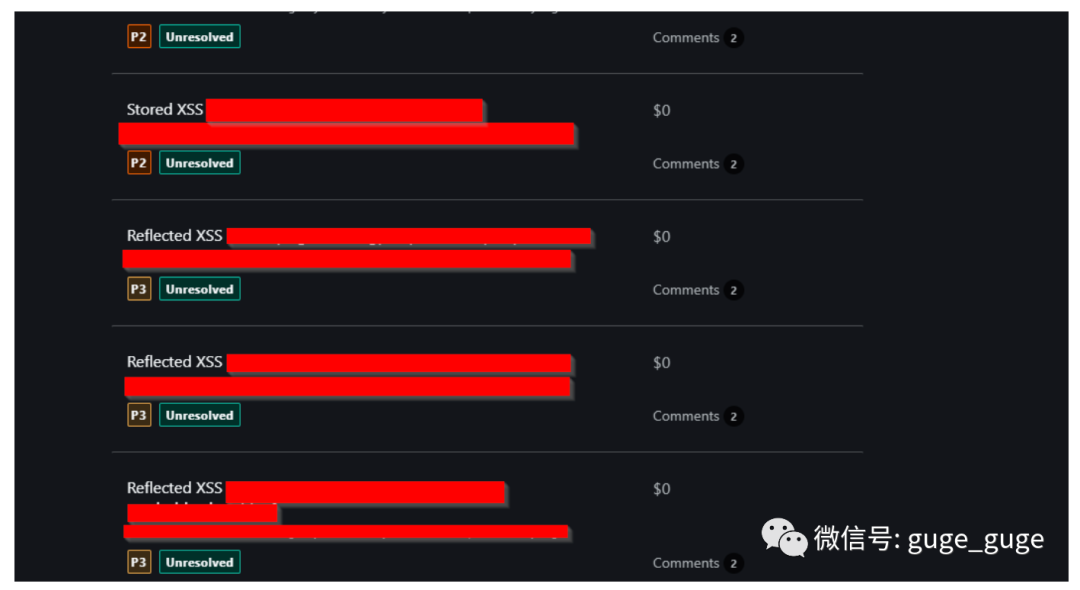

4. 留言板留言板的基本都是存储xss一般都是闭合前面字符,再插入xss代码。具体要看插入的xss在源码中的位置。

本文主要总结了xss可能出现的场景。

偏向于案例,最后分享一哈简单的绕过和比较好用的标签。

- 首先看能否闭合前面的标签。

- 如过无法闭合时,用事件来触发xss.

2. url参数

直接在url参数上插入xss代码。

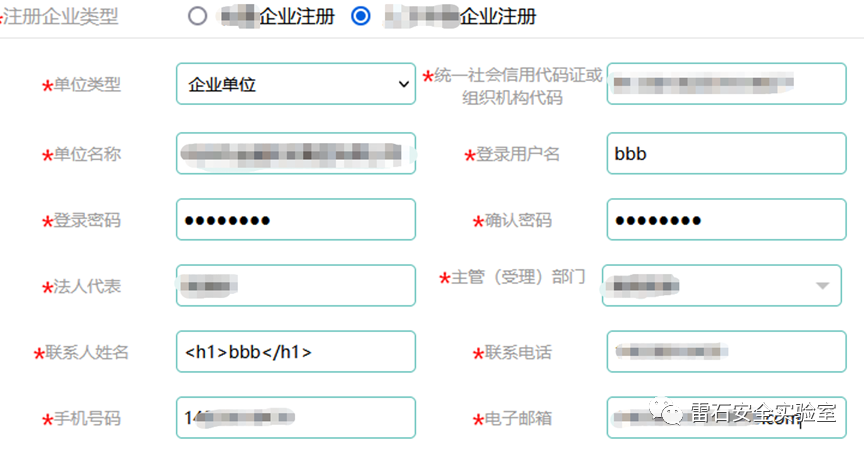

3. Post传递的参数在Post数据包的参数的xss

4. 留言板留言板的基本都是存储xss一般都是闭合前面字符,再插入xss代码。具体要看插入的xss在源码中的位置。

src中存在较多的一般是某某智能系统,给你了模版,还可以自定义的。

- 简单的绕过和标签

转载请注明来自网盾网络安全培训,本文标题:《xss挖掘初上手》

标签:xss

- 上一篇: 记一次简单的代码审计

- 下一篇: S-CMS企业建站v3几处SQL注入