免责声明:本文作者竭力保证文章内容可靠,但对于任何错误、疏漏或不准确的内容,作者不负任何责任。文章部分内容来源于网络是出于传递更多信息的目的,对此不负任何法律责任。本文仅用于技术分享与讨论,严禁用于其他用途。

本文旨在归纳僵尸网络中区块链的利用方法。在区块链火热的大背景下,与各位安全同仁共同探讨,提前预警,提前防御。

一、基于区块链的CC服务器地址/命令隐藏方法

(一)通过交易金额隐藏CC地址

Redaman:

将Pony C&C服务器隐藏在比特币区块链中。主要思想为将服务器IP进行转换,通过转账的方式将转换后的CC服务器地址隐藏在交易记录(转账金额)中。

链接:https://mp.weixin.qq.com/s/zeB4n7JwQVKjkr12uTWeWg

(二)使用函数OP_RETURN隐藏CC地址/命令

ZombieCoin:

BotMatser拥有比特币的凭证(即密钥对),公钥被硬编码在Bot中来验证来自BotMaster的通信,同时安装指令集来对命令进行解码。Botnet释放后,Bots分别连接到比特币的网络中, Bots流量就像正常用户流量一样,BotMaster把信息嵌入在交易中来定期发布C&C命令,Bot通过扫描输入中的ScriptSig字段来识别这些交易。在交易中插入C&C指令最直接的方法是在OP RETURN输出脚本函数中插入C&C数据。此功能是Bitcoin Core客户端0.9.0版本中包含的最新功能,允许用户在交易中插入多达40个字节的数据。

链接:https://fc15.ifca.ai/preproceedings/bitcoin/paper_15.pdf

(三)将CC服务器搭建在链上

使用技术:

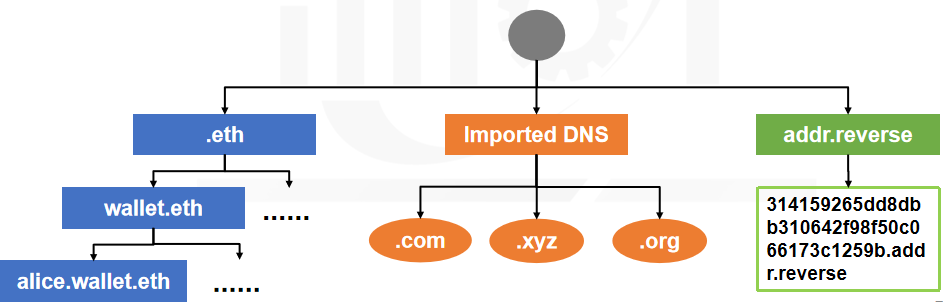

使用Namecoin申请C2域名,使得C2服务器更难被控制。使用Namecoin的.bit域名来解析,其功能类似于.com或.net域名,但是独立于域名管理机构ICANN,不受其管理,是一种去中心化的DNS。

Nercurs :

世界上最大的几个Botnet之一,使用.bit域名来提高隐匿性,使得其几乎不可被审查。

链接:https://securityintelligence.com/the-necurs-botnet-a-pandoras-box-of-malicious-spam/

优点:通过顶级域名(TLD).bit注册和管理域名,不接受ICANN的审查,提高了匿名性;域名不可被关停。

缺点:依赖区块链,交易信息被公开,可以从中收集有关恶意网站的信息,这点在ICANN管理的顶级域名中很难做到;需要配置网络设置才能访问.bit域名,用户可以比较容易的检测到流量异常;Namecoin服务器由志愿者维护,可靠性相对ICANN管理的域名较差。

相关链接:https://www.coindesk.com/trend-micro-report-finds-criminals-unlikely-abuse-namecoin

二、基于智能合约的恶意代码隐藏方法

使用技术:Botract技术,利用区块链和智能合约构建Botnet。

优点:分布式,易于部署启动,可编程、扩展性高。

缺点:需要一定的部署成本。

链接:https://www.omprotect.com/wp-content/uploads/2017/12/BotDraftPaper-v1.pdf

UnblockableChains:

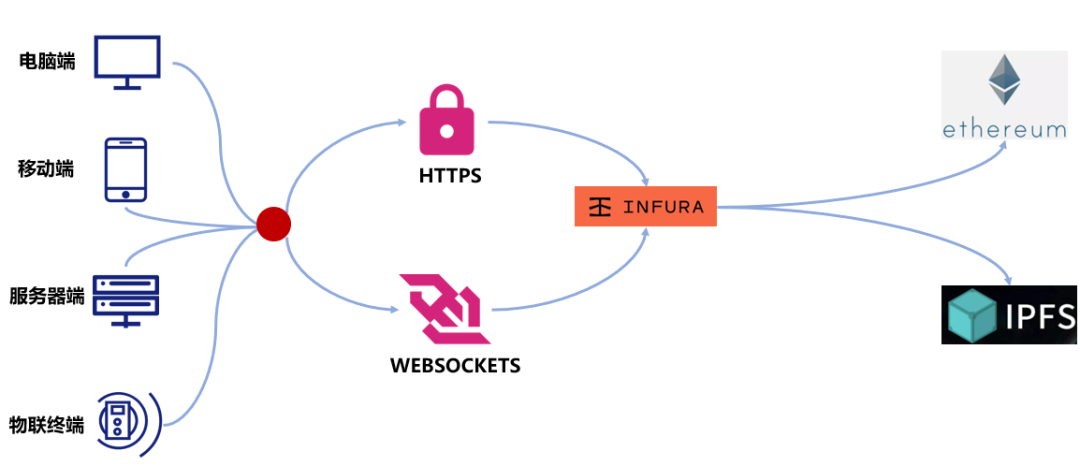

2018年6月19日的特拉维夫BSides大会上,安全研究员欧默·佐哈儿( Omer Zohar )在以太坊网络上打造全功能的命令与控制(C&C)基础设施。区块链这种分布式账本技术可以被滥用来为最终的僵尸网络C&C创建去中心化的分布式基础设施。主机一旦感染了僵尸病毒,就会自动发现其控制端,与C&C服务器建立并保持通信。

工作原理:在智能合约中添加植入代码,在以太坊上发布该合约,通利用其他方式感染其他Bot,使其注册到该合约,注册成功后获取和执行相关命令。

优点:高可用性、身份验证和匿名性功能,难以关停。

缺点:运营成本较高,用户发送到区块链上的每一个字节都要自己掏钱,僵尸网络运营商不希望永久记录其犯罪行为。

相关链接:

https://www.aqniu.com/hack-geek/35312.html

三、僵尸网络挖矿

(一)感染主机挖矿

DDG:

2017年10月,360网络安全研究院监控到一个大规模攻击OrientDB数据库服务器,挖取门罗币(XMR,Monero CryptoCurrency)的僵尸网络,并将其命名为 DDG 挖矿僵尸网络 (DDG Mining Botnet,以下简称 DDG)。DDG 累积挖取的门罗币数目较大,到2018年2月,能够确认该僵尸网络累积挖取的已经超过 3,395枚门罗币,折合***超过580万元。DDG一跃成为继MyKings之后,收益第二大的挖矿僵尸网络。

链接:

https://blog.netlab.360.com/ddg-a-mining-botnet-aiming-at-database-server/

https://www.freebuf.com/articles/system/172509.html

(二)替换钱包“偷钱”

2018年1月,Satori变种被发现在端口37215和52869上重新建立整个僵尸网络。新变种开始渗透互联网上现存其他Claymore Miner挖矿设备,通过攻击其3333管理端口,替换钱包地址,并最终攫取受害挖矿设备的算力和对应的 ETH 代币。这个新变种被命名为 Satori.Coin.Robber。这是360 netlab第一次见到僵尸网络替换其他挖矿设备的钱包。这给对抗恶意代码带来了一个新问题:即使安全社区后续接管了 Satori.Coin.Robber 的上联控制服务器,那些已经被篡改了钱包地址的挖矿设备,仍将持续为其贡献算力和 ETH 代币。

区块链应用总结:

数字货币:央行兑付给各个商业银行或其他合法运营机构,机构兑换给社会公众;

金融资产交易结算:分布式账本,市场多个参与者维护总账,降低跨境交易复杂性和成本;执法部门链上跟踪交易,定位资金流向;证券交易弱化中间机构;解决中小企业融资难问题。

数字政务:将政府部门集中在一个链上;区块链**;税务部门解决偷税漏税问题;扶贫透明,精准投放;

存证防伪:知识产权,防伪溯源等;

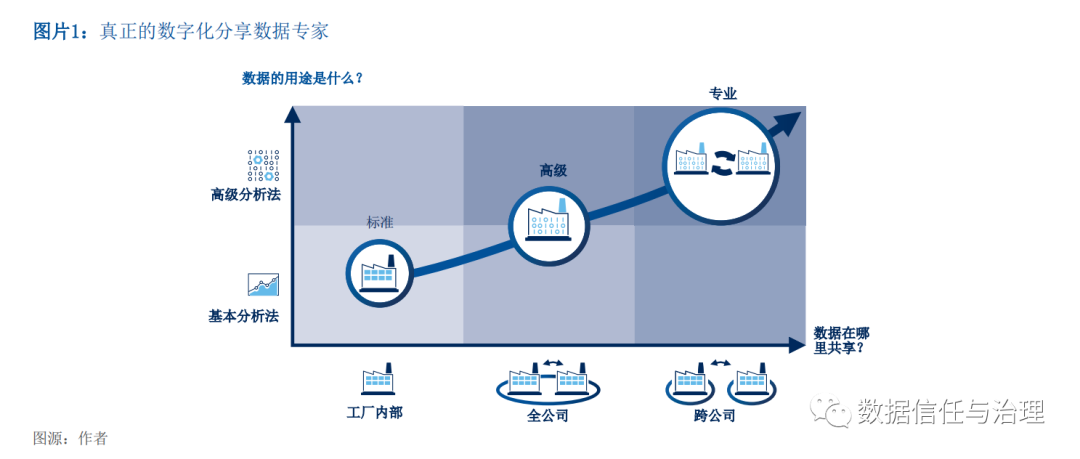

数据服务:基于区块链技术的边缘存储(计算)解决现有中心化数据存储(计算模式)问题;保障数据真实性;多方协作的数据计算解决信息孤岛问题;云服务商部BaaS(“区块链即服务”)解决商业用户部署需求。

*本文作者:BUPT/Jarvan,转载请注明来自FreeBuf.COM

转载请注明来自网盾网络安全培训,本文标题:《僵尸网络中区块链的利用方法分析》