15年来FireEye每天都在检测和响应网络攻击, M-Trends 2020是为网络安全社区提供一线安全信息报告的第11年。

未来威胁分析

2020M-Trends中的变化趋势和最新观察结果包括:

攻击者将跨多种操作系统和设备类型以及本地和云体系结构进行攻击。随着时间的推移,更多的攻击者可以在更多不同的环境中做更多的事情。

APT41组织攻击威胁,该小组至少可以追溯到2012年,当时他们主要是针对视频游戏行业。

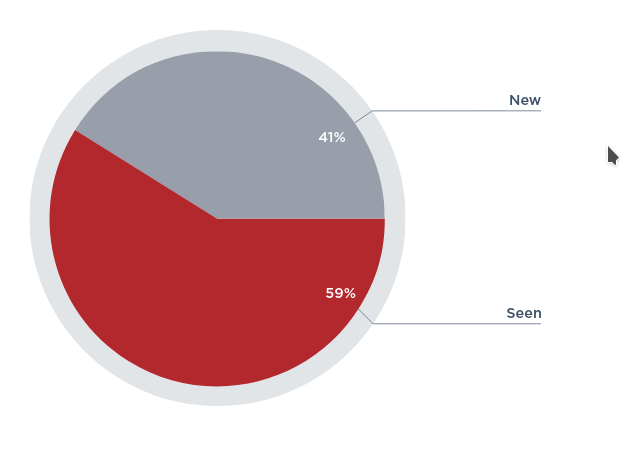

FireEye今年观察到的所有恶意软件中,以前未知的占41%。研发人员正在创新技术(可能是为了逃避检测技术),不仅仅是对现有恶意软件更新。

以经济利益为目标的网络犯罪分子将勒索软件作为其次要收入来源。网络犯罪分子也在外包任务,以更快地从中获利。

为了扩大获利方式,已经观察到针对公司奖励系统窃取礼品卡,然后将这些礼品卡转售或用于直接购买。

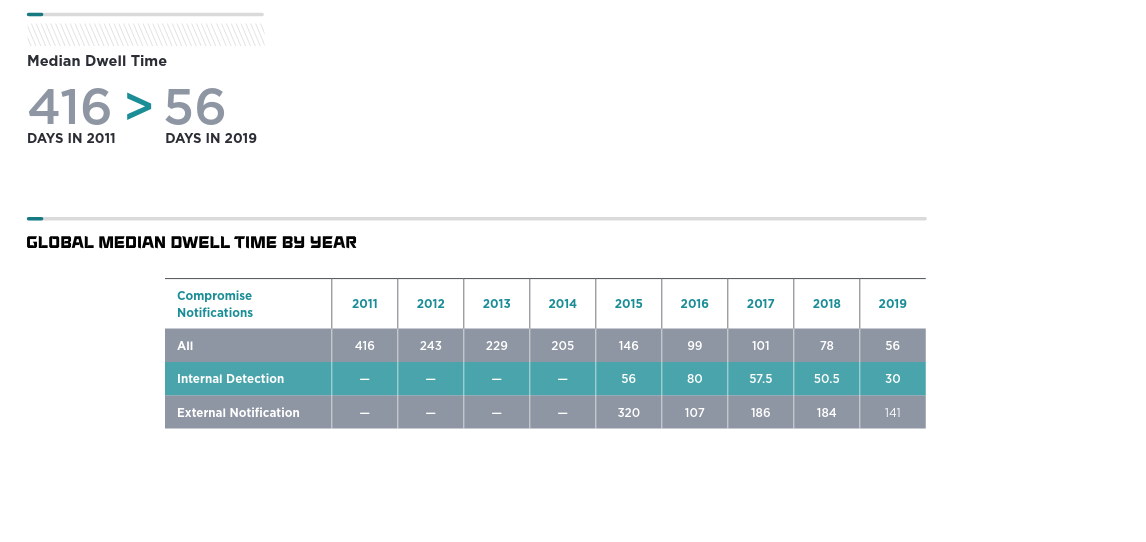

数据分析

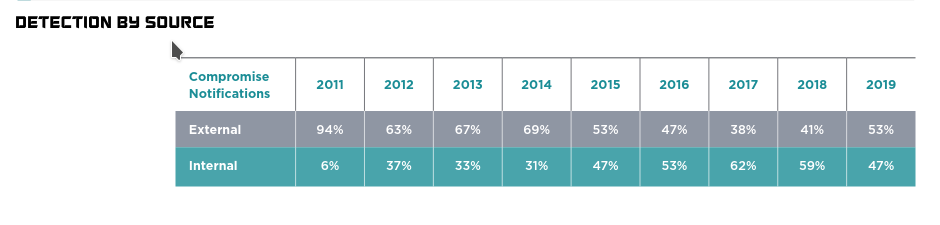

报告统计数据基于FireEye Mandiant对2018年10月1日至2019年9月30日之间的攻击活动调查。内部检测到的威胁比例下降了12个百分点,这是自2011年以来该指标的最大降幅。四年来,外部威胁首次超过内部。这种转变可能是由于多种因素引起的,例如网络安全供应商和执法部门的通报,网络安全行业的持续扩展,公共披露规范更合规。 数据统计如下:

来源分析

威胁来源分析(内部与外部)

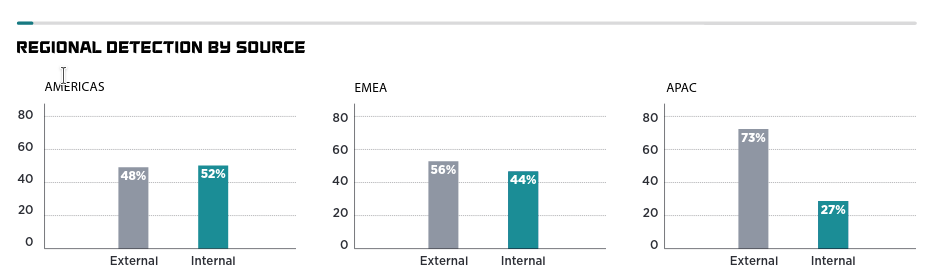

不同地区威胁来源分析

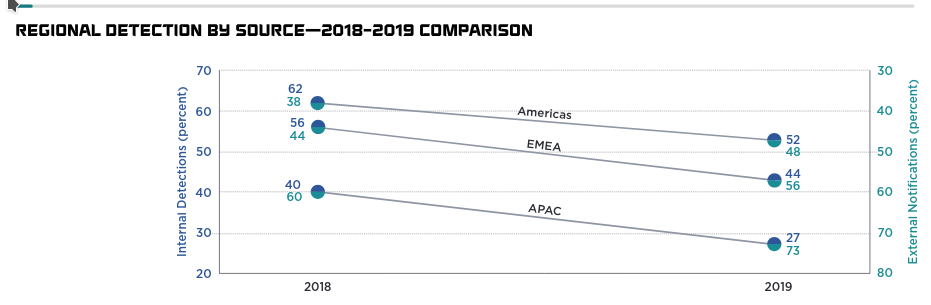

不同地区18-19年威胁来源分析

驻留时间

组织能够更快地找到并遏制攻击者。去年所有驻留时间都有所改善,内部发现事件从50天缩短到30天。

在2019年有41%的驻留时间为30天或更短,去年为31%。12%的驻留时间超过700天,与上一年相同。 这些趋势可能是由于攻击者研发的检测程序,以及行为变化。破坏性攻击(例如勒索软件和加密货币矿工)持续增加,其驻留时间通常比其他攻击类型短。

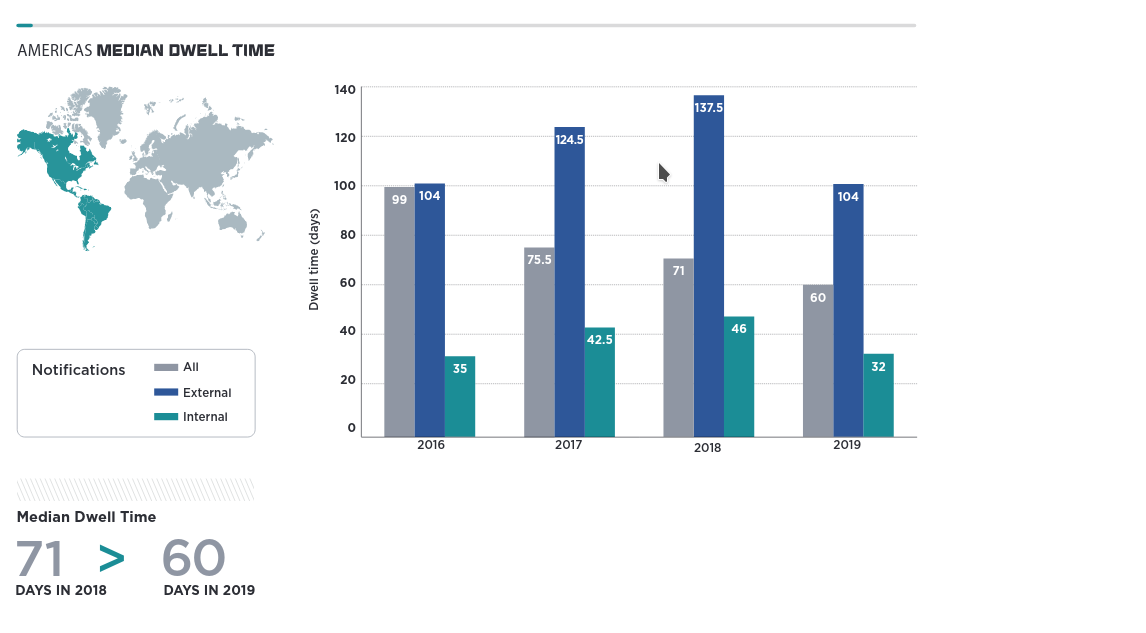

在美洲驻留时间中位数呈下降趋势,分析回顾美洲驻留时间不超过14天的事件调查,43%涉及勒索软件等破坏性攻击。研究人员还观察到多次破坏性攻击的驻留时间远高于总体中值。美洲平均驻留时间减少的其他原因包括内部探测(占30%),有效的外部通报(占27%)。

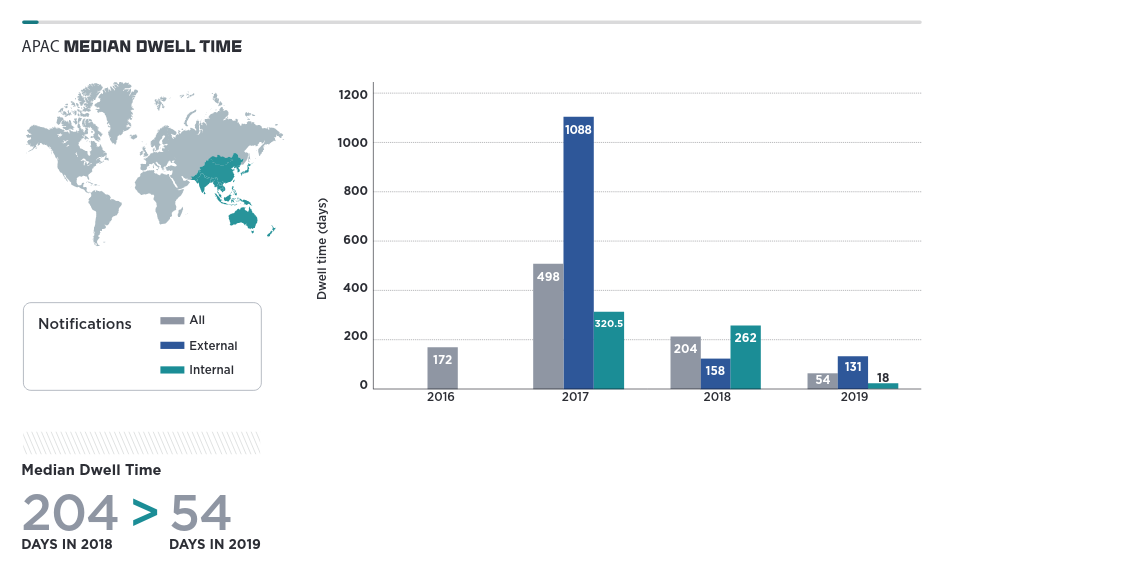

亚太地区2019年的平均时间从上年的204天减少到54天。统计数据中有大量勒索软件,停留时间为零天。如果没有这些勒索软件,亚太地区的平均时间为94天,仍比上一年有所改善,但更能反映该地区真实趋势。2019年调查中,有10%时间超过3年,亚太地区报告的最长时间为2854天,接近8年。与过去几年一样,攻击者在亚太地区目标中保持长时间访问权限。

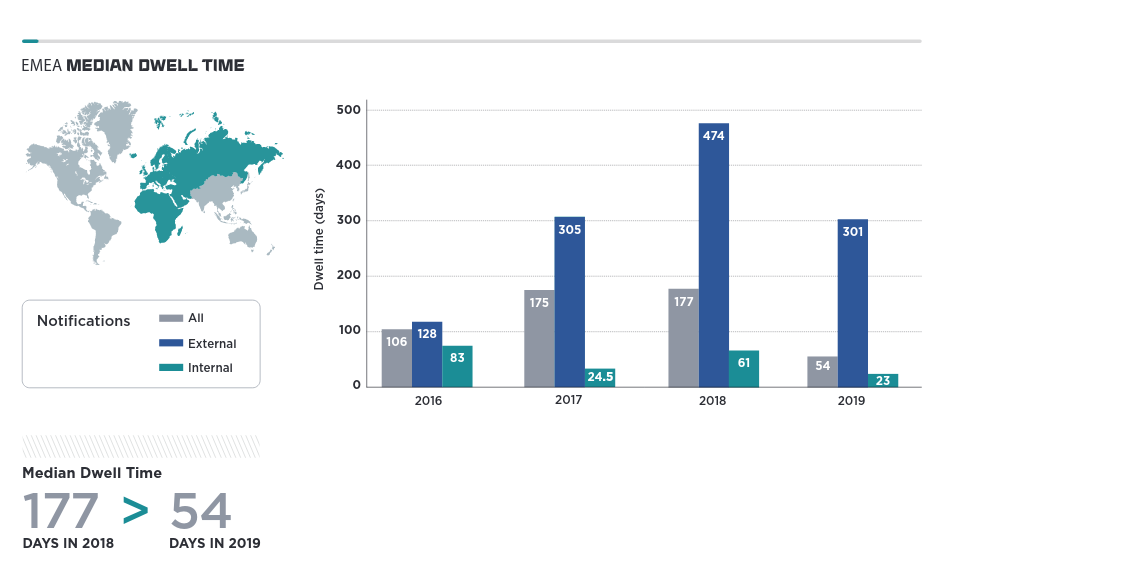

欧洲、中东和非洲的时间明显减少,目前总体上与全球平均数保持一致。虽然已经取得了显著的改进,但仍有攻击者在目标中长时间未被发现。与去年相比,外部通报的数量超过了内部检测。

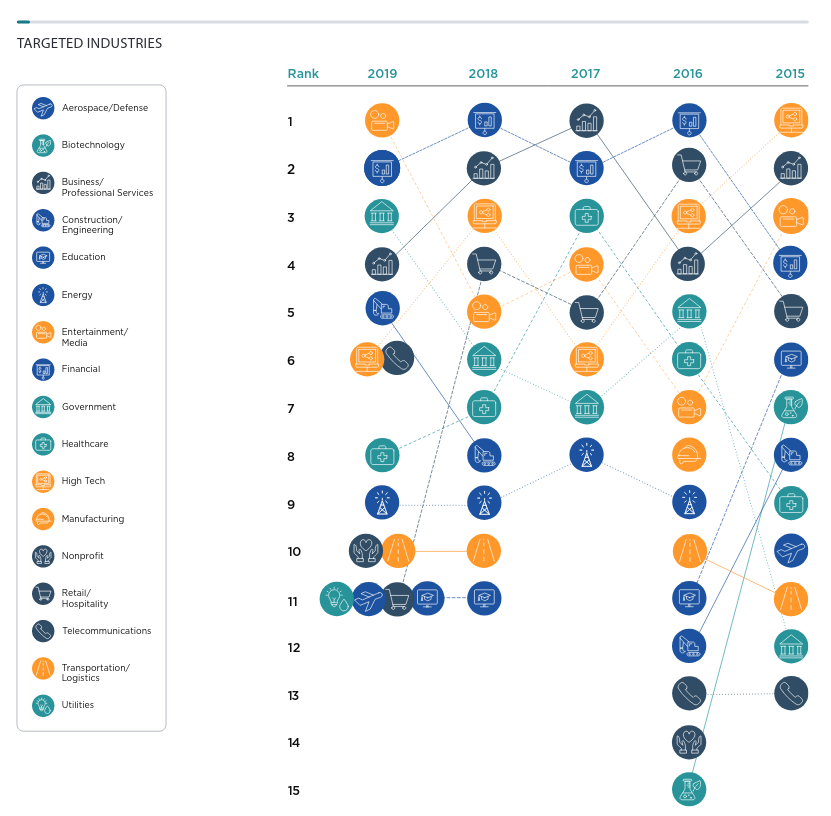

目标行业

过去一年中发现:

7%的攻击源于或使用了有漏洞的第三方访问

15%有多个攻击者

不到1%的攻击涉及内部人员

22%的数据盗窃是知识产权窃取或间谍活动

29%的人有可能获得直接的经济利益。包括勒索,赎金,偷卡,非法传输

这些有针对性的攻击中有3%是为了转售在入侵中获得的访问权限

4%创建攻击体系结构进一步渗透

31%的企业组织在12个月内再次受到攻击

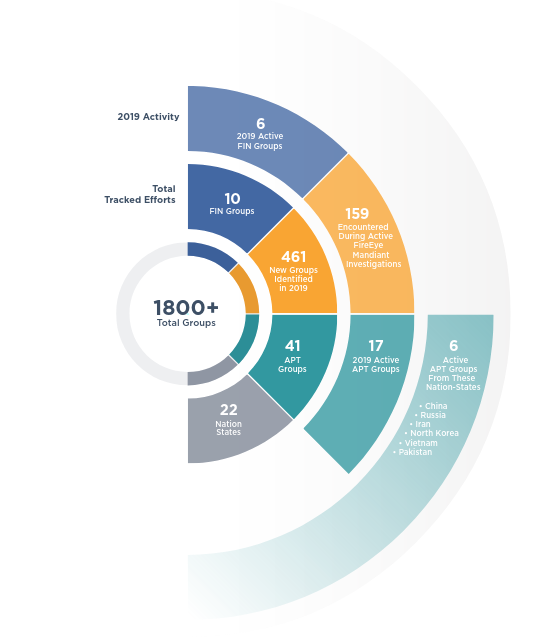

威胁组织

威胁来自已建立的组织活动,以及去年出现的数百个新的威胁组织。来自六个不同国家的10个金融威胁集团(FIN)和17个APT集团(占所有已知APT集团的44%)。

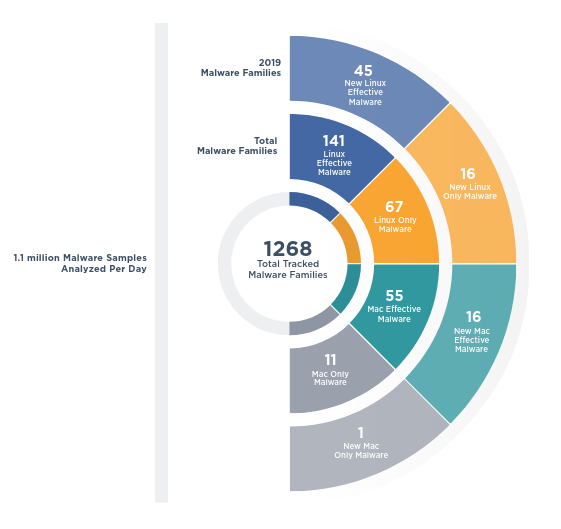

恶意软件

2019年观察到超过500个新的恶意软件家族。这些新恶意软件中的大多数影响了Windows或多个平台。

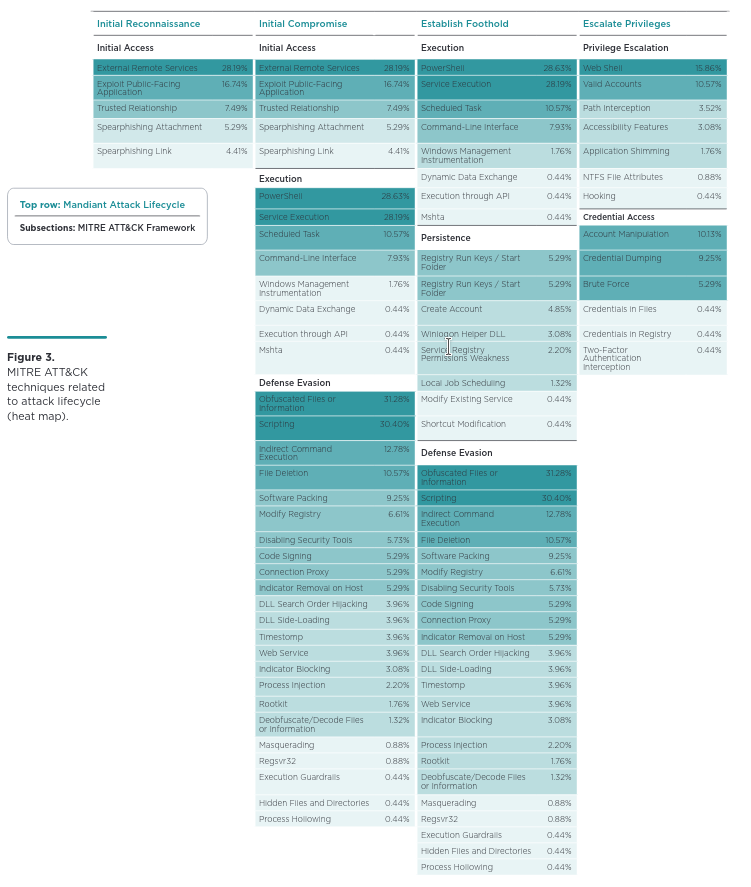

技术分析

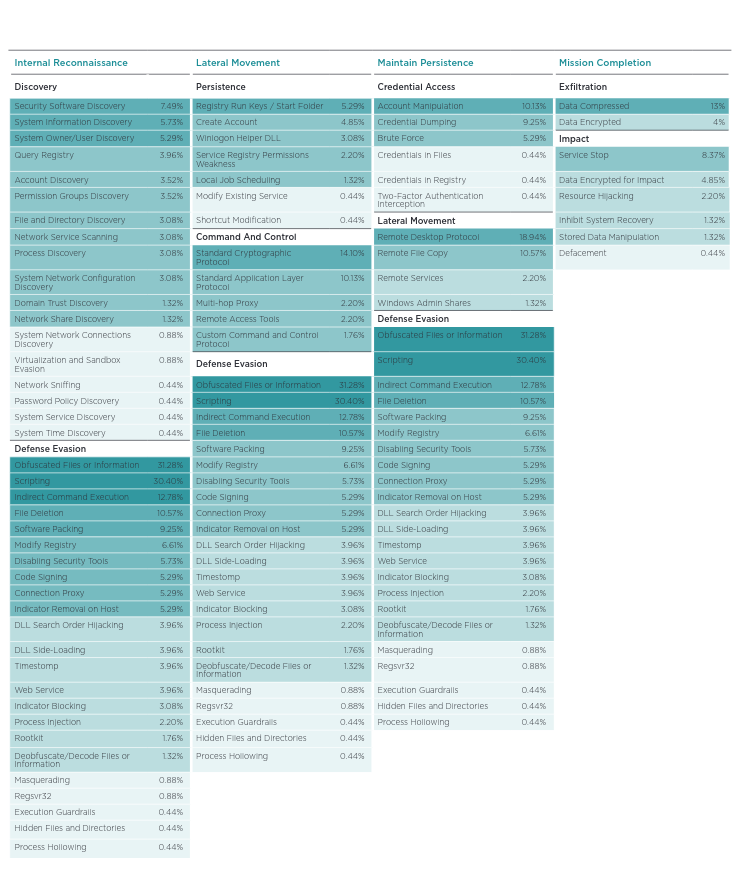

MITRE ATT&CK Framework

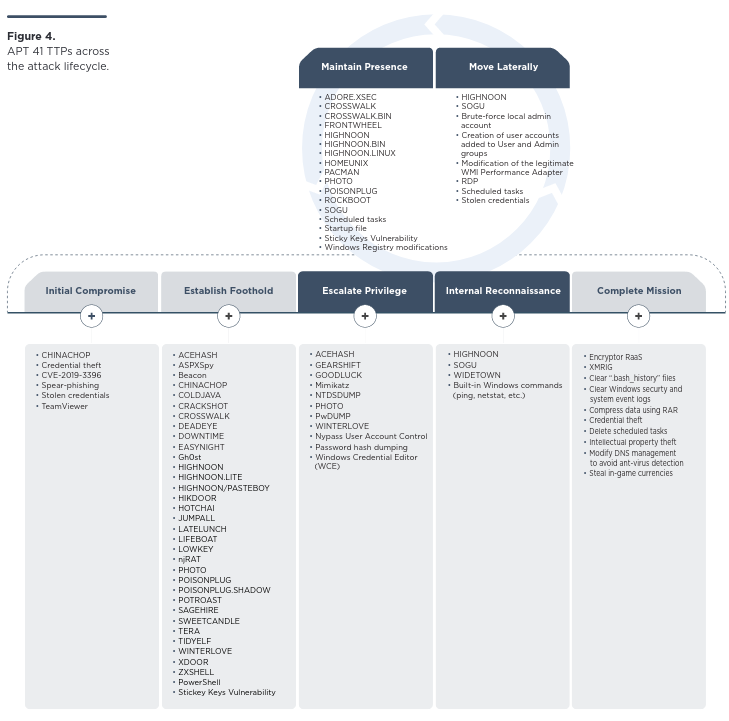

APT41

APT41是一个多产的网络威胁组织,该小组的活动可以追溯到2012年,当时APT41主要针对视频游戏行业。APT41进行供应链攻击,够将恶意代码注入合法文件中。攻击影响了许多组织和个人,但是APT41仅对一部分受害者进行了后续活动,表明APT41只对特定目标感兴趣。根据早期观察到的活动以及APT41对视频游戏行业的关注,该组织很可能是出于经济利益或业余爱好发起的攻击活动。之后该组织瞄准高等教育,电信,旅行服务和新闻/媒体公司。该组织最新活动包括定位通话记录信息和SMS数据。

安全分析

恶意软件家族

作为一个家族,不需要代码是100%相同的,家族成员之间的差异与配置,命令控制,地址和功能有关。根据功能和恶意软件的演变方式,会识别并跟踪恶意软件家族中的子组或子家族。2018年10月至2019年9月期间,研究人员遇到了186个恶意软件家族,数以万计的恶意软件样本。

今年出现的恶意软件家族中有41%第一次发现。

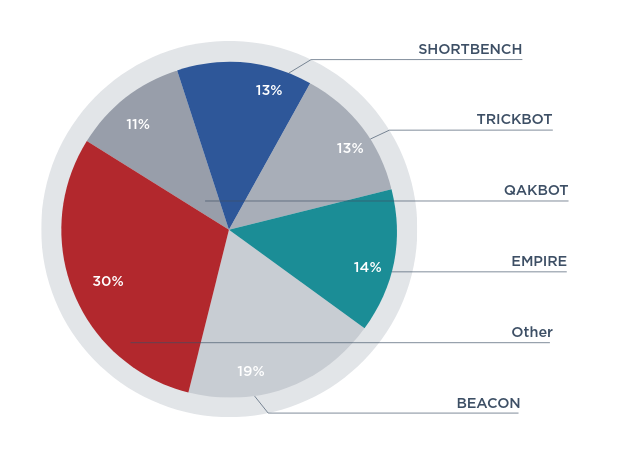

确定的样本中有70%属于五个最常出现的家族之一,这些家族基于开源工具开发的。

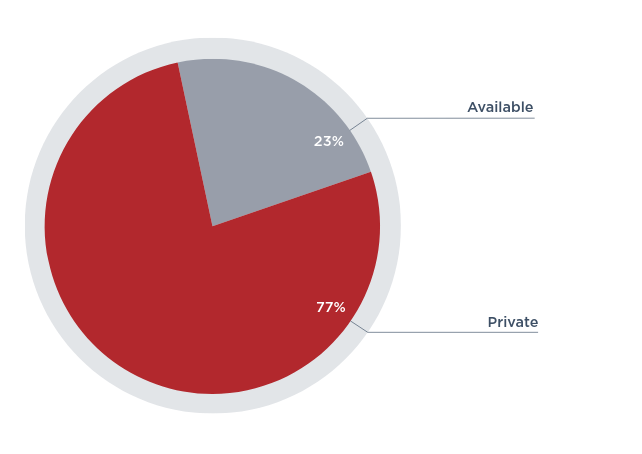

在此报告期观察到的恶意软件中,有23%可公开获得,并被一系列攻击者使用。

绝大多数恶意软件是以提高权限,横向移动为目的。

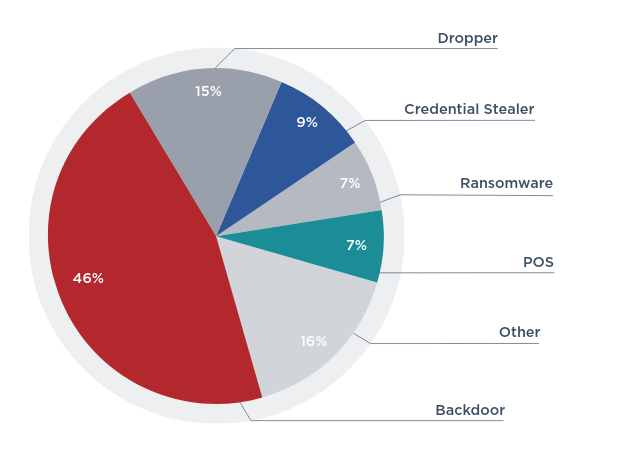

类别

根据恶意软件样本的功能和行为给它们分类。每个文件仅属于一个类别。

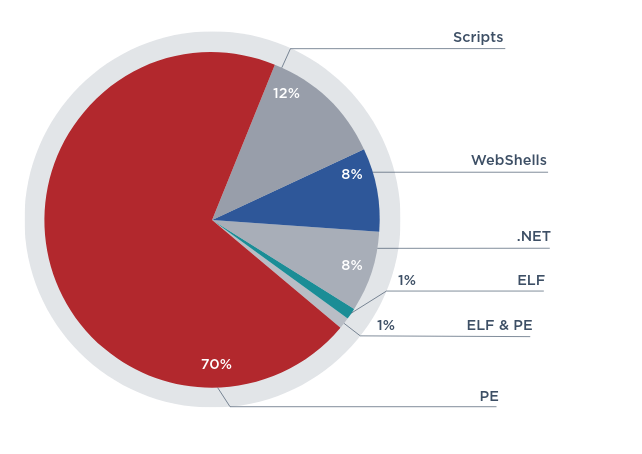

文件类型

恶意软件的文件格式或文件结构可能表明攻击者针对的体系结构或操作系统。大多数样本都是可执行(PE)文件,其余部分包括脚本,WebShell和.NET恶意软件。

可访问性

恶意软件可访问性标记为可获得或私有。可获得指该样本可通过开放源访问获得,或在地下论坛上获得。私有指不容易找到或是封闭源。

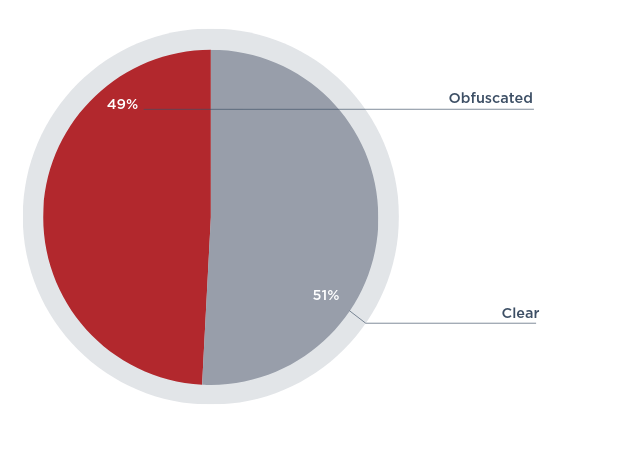

混淆

脚本被混淆或打包以阻碍分析,尤其是通过自动化系统进行分析。例如,WebShell可以更改变量和函数名称,控制流和字符串编码。可执行文件使用打包技术来减小其有效负载或阻止分析。

新家族

研究人员过去一年中发现新恶意软件家族占41%。

TOP家族

在2019年分析了186个恶意软件家族的数以万计的恶意软件变体,70%的变体属于五个恶意软件家族,分别是BEACON、EMPIRE、TRICKBOT、SHORTBENCH、QAKBOT。

勒索软件货币化

勒索软件攻击货币化促进了勒索软件案件的增加,2019年发现针对敏感信息的攻击者转向利用访问权获利。

FIN6

攻击者使用域管理员凭据运行包含psexec命令的批处理文件,连接到远程服务器并部署LockerGoga。 批处理脚本(如下图)将LockerGoga作为服务执行,攻击者试图伪装成合法的Windows服务。攻击者使用的批处理文件名为“ xaa.bat”,“ xab.bat”,“ xac.bat”等。

start copy svchost.exe \\10.1.1.1\c$\windows\temp\start psexec.exe \\10.1.1.1 -u domain\domainadmin -p “password” -d -h -r mstdc -s -accepteula -nobanner c:\windows\temp\svchost.exe

UNC1733

在2019年,UNC1733瞄准了一家零售商,并试图从POS中获取支付卡信息。攻击者利用SharePoint服务器CVE-2019-0604漏洞进行攻击。在侦察和横向移动后,攻击者从系统中收集凭据来获得域管理员特权,从POS中获取支付卡信息。攻击者部署了TRINITY和WETLINK以从POS系统的内存中获取支付卡信息。攻击者使用了Cobalt Strike后门来加载未知的勒索软件变体。

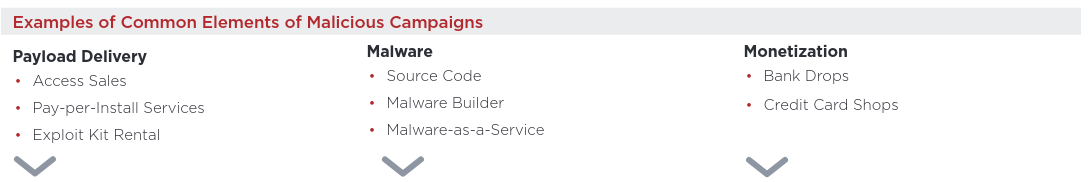

恶意软件服务

恶意活动常见环节,市场产品以及相关问题趋势如下图。

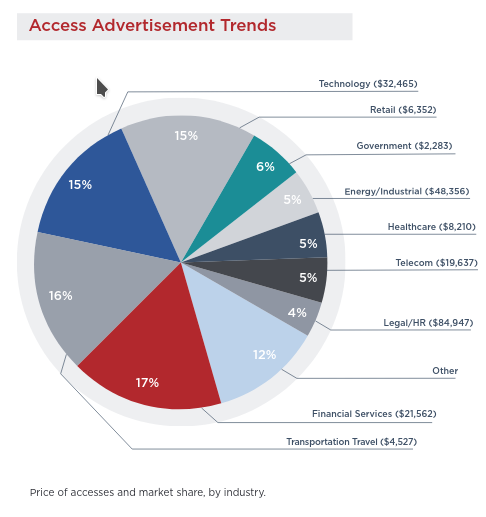

市场与价格:

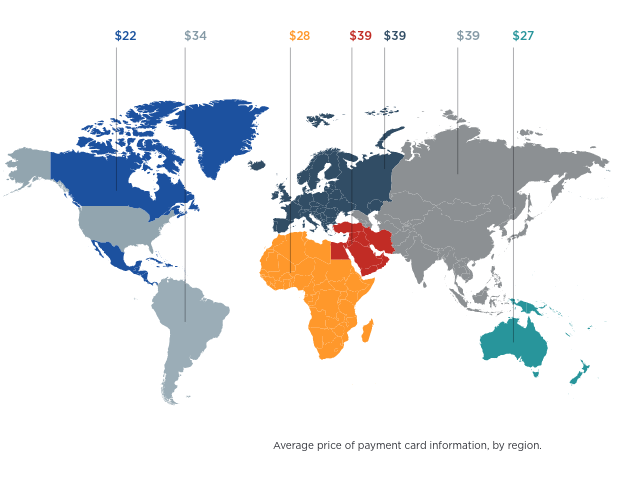

平均支付价格:

网络犯罪分子提供工具或服务提高他们获利的速度:攻击者可购买恶意软件,被盗的支付卡数据以及受害者网络。

内部威胁

在过去的一年中,恶意内部人员破坏了关键业务系统,泄露了机密数据,员工被勒索等。一些内部人员参与了经济间谍活动。 恶意内部人员有第三方承包商,现有员工和以前的员工。他们的真正目标包括跟踪,勒索,盗窃和破坏知识产权。内部人员通常会采取措施隐藏其恶意活动,即使发现了他们的恶意活动,内部人员仍会采取措施转移罪责。在2019年发现了四种内部威胁类型,勒索,经济间谍,资产破坏,工作场所跟踪等。

勒索

研究人员发现越来越多的内部人参与了勒索计划。 多数情况下内部人员通过公开发布被盗数据来勒索他们的组织。 赎金常要求为数字货币(例如比特币)付款。大多数勒索案件中攻击者向公司高管发送电子邮件,指出某些敏感数据被盗,提供被盗数据证明,并给出付款信息。

当有勒索需事件发生时必须查清:数据是否来自组织内部?是否有入侵证据,数据是否被盗? 是否使用了合法的凭证来访问数据?如果是,这些凭证是否被威胁者窃取或由员工使用?

经济间谍

专家观察到内部人员进行了大量的知识产权研究盗窃案。

资产破坏

在一起事件中攻击者表示可以访问内部网络,并且能够造成系统中断。分析师发现安全系统的中断是内部人员恶意操作的结果,内部人员使用该根帐户删除了几个关键的操作系统文件,从而导致安全服务不可用。

工作场所跟踪

在一个案例中,警报指示员工正在尝试将敏感客户文件复制到USB驱动器,进一步的分析表明,该员工在多年的时间内可以访问其他30多个用户帐户。员工使用此帐户访问权限来查看员工个人信息。该员工还对几名女性员工进行了网络跟踪行为,阅读他们的电子邮件,获取他们的个人用户帐户凭据并收集了他们的照片。调查还发现了员工主目录备份中的其他跟踪材料。

全世界的组织都在投入更多的资源来检测和保护其最重要的资产,防止恶意内部人员的攻击。 但在许多情况下,这些投资是在发生恶意事件之后进行的。内部人员背叛组织信任的影响对组织自身是灾难性的,预计这种趋势将持续到2020年及以后。

云安全

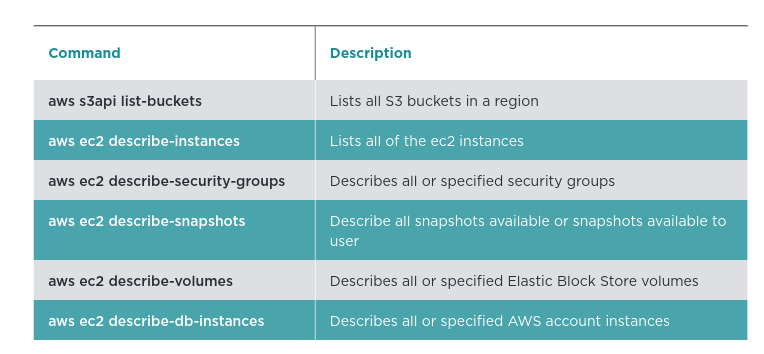

多数Amazon Web Services(AWS)入侵都是以泄露凭证开始的。在一起事件响应案例中,AWS访问密钥被从GitHub存储库中窃取并用于访问受害者的AWS环境:

第一阶段:将GitHub存储库作为目标,攻击者最初获得了受害者的GitHub代码存储库的凭据,该凭据不受MFA的保护。一旦攻击者能够使用已知帐户访问GitHub存储库,则将通过搜索提交历史记录来获取IAM用户访问密钥。IAM用户访问密钥可与受害人AWS服务交互并生成长期凭证。

第二阶段:攻击者获得IAM访问密钥后,他们便能够使用AWS CLI从虚拟服务器访问受害者的AWS环境。然后攻击者利用AWS CLI与AWS环境进行交互。

第三阶段:攻击者没有找到感兴趣的信息后,为新的IAM用户账户配置了AWS管理控制台和编程访问权限,他们不再需要依赖从GitHub存储库获取的访问密钥。创建EBS卷快照,创建一个EC2实例,安装快照并将现有的安全策略附加到EC2实例,允许开放22端口。然后,攻击者将受害者的AWS Relational Database Service(RDS)作为目标。

总结

威胁形势不断变化的同时,观察到了新的恶意软件家族,许多攻击者都是多年来常见的对象,这些威胁和活动永远不会停止。看到攻击者目标扩展,新的攻击方法产生,入侵活动和威胁活动的多样化货币化。这就要求事件响应者应对更多熟悉和不熟悉的场景做好准备,检测到攻击并更快地做出响应。

2019年的全球平均驻留时间为56天,不到两个月,越来越多的组织自行确定了问题所在。许多统计数据表明,行业和组织都在网络方面越来越好安全性。可以肯定的是,如果安全人员没有得到适当的培训,安全投资将无法达到预期的效果。 通过与现实世界的攻击者对抗,安全团队可以评估自己检测和响应主动攻击的能力。 应急准备评估和事故应急响应练习也有助于提高防范能力。这些练习使参与者知道在典型的入侵场景下需要采取什么措施。

*参考来源:fireeye,由Kriston编译,转载请注明来自FreeBuf.COM

转载请注明来自网盾网络安全培训,本文标题:《M-Trends 2020报告》