索要历史最高记录赎金

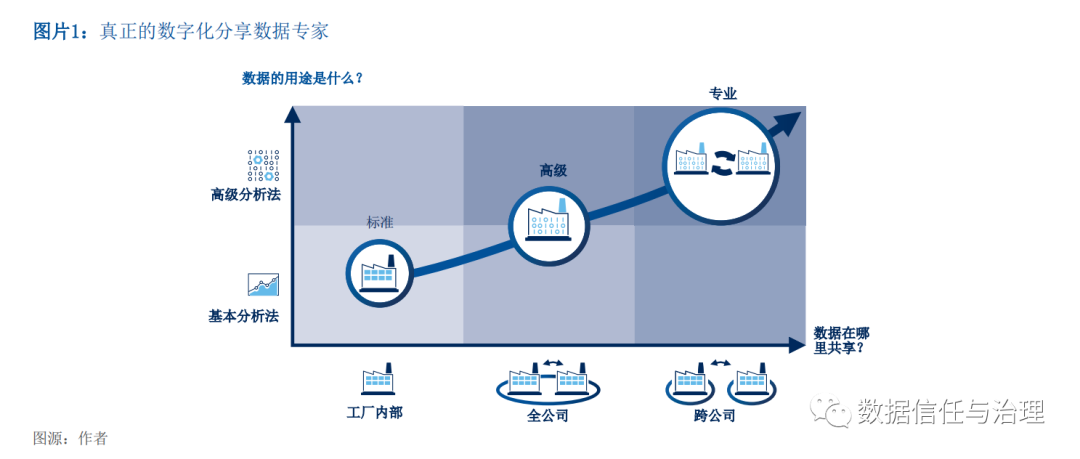

近日,REvil(又名Sodinokibi)勒索病毒团伙在其网站上公布,他们已经成功入侵了某计算机巨头企业的内部系统,对其重要数据进行了窃取和加密,并公开了部分数据截图以证明真实性:

图片来源于海外媒体

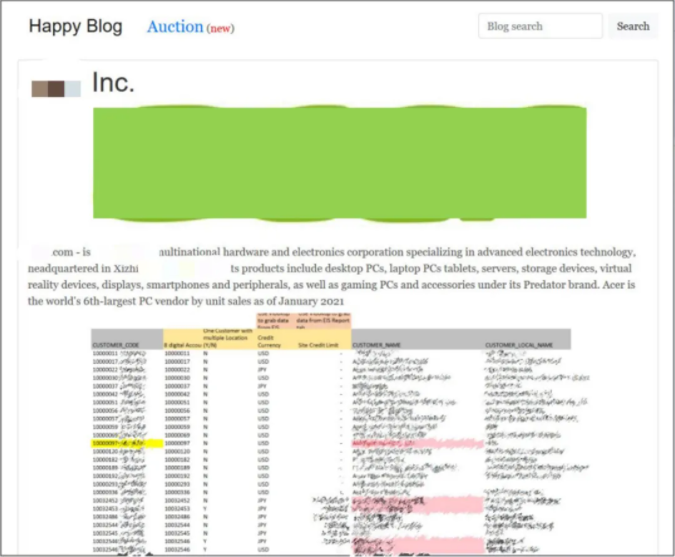

从Tor付款站点上显示,得知该团伙总共向该企业勒索5000万美金的赎金,折合人民币约3.25亿元,是勒索病毒历史上索要赎金的最高记录。

图片来源于海外媒体

图片来源于海外媒体

当然,黑客还是有条件的。

攻击者在谈判中称,如果在周三前支付赎金,那么可以提供20%的折扣,收款后会提供解密工具、所利用的漏洞报告并删除窃取的数据文件。

图片来源于海外媒体

图片来源于海外媒体

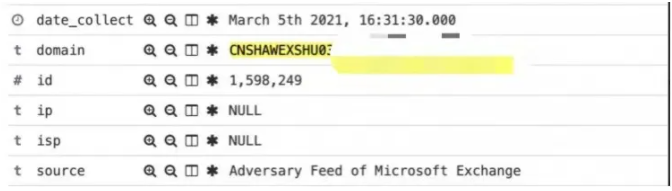

据悉,该企业已经不是第一次遭该团伙攻击了。深信服了解到该企业曾被 REvil 团伙利用 Microsoft Exchange漏洞攻击过。

目前官方暂未对事件进行更详细的说明。

REvil(Sodinokibi)团伙的“前世今生”

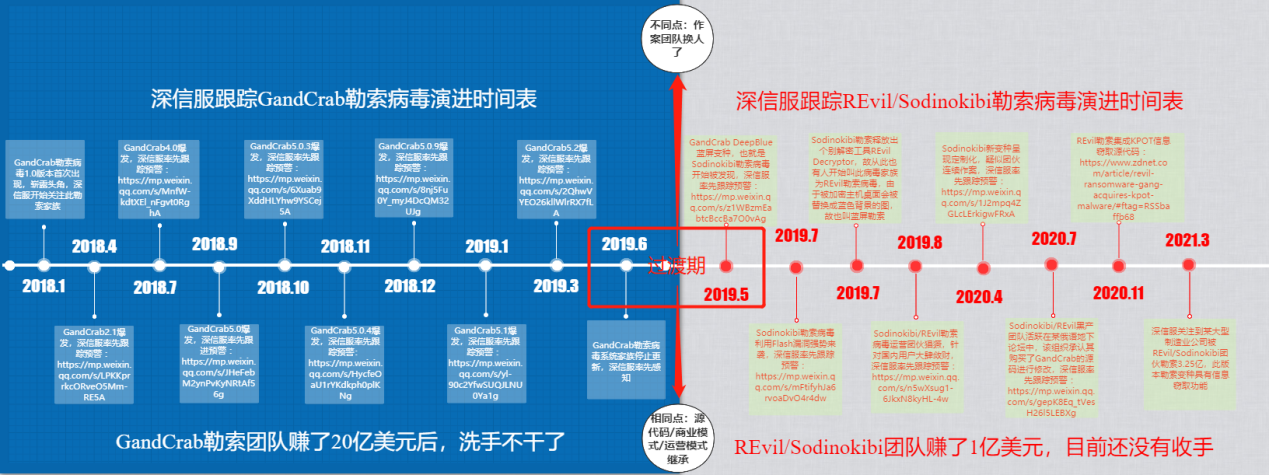

REvil勒索病毒称得上是GandCrab的“接班人”,GandCrab是曾经最大的RaaS(勒索软件即服务)运营商之一,在赚得盆满钵满后于2019年6月宣布停止更新。

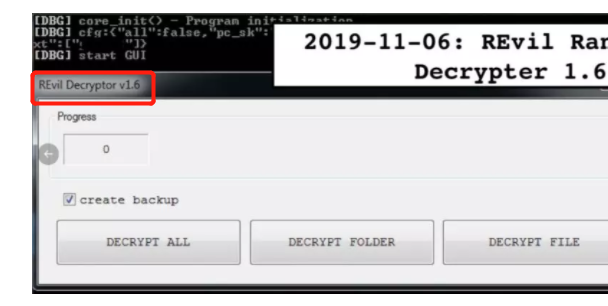

随后,另一个勒索运营商买下了GandCrab的代码,即最早被人们称作Sodinokibi勒索病毒。由于在早期的解密器中使用了“REvil Decryptor”作为程序名称,又被称为 REvil 勒索病毒。

REvil勒索团伙在过去两年内频繁作案,一直以国内外中大型企业作为攻击目标,每次攻击索要的赎金不低于20万人民币。并且,该犯罪团伙已经形成产业化运作:

攻击者负责完成勒索攻击过程,与受害者通过网页进行沟通的则是非常擅长“交易谈判”的线上客服。

深信服终端安全团队一直对该勒索团伙进行深度追踪:

深信服终端安全团队曾深度揭露 Sodinokibi 产业运作模式进行追踪,并深度揭露了产业运营模式:【预警】Sodinokibi勒索病毒运营团伙猖獗,针对国内用户大肆敛财

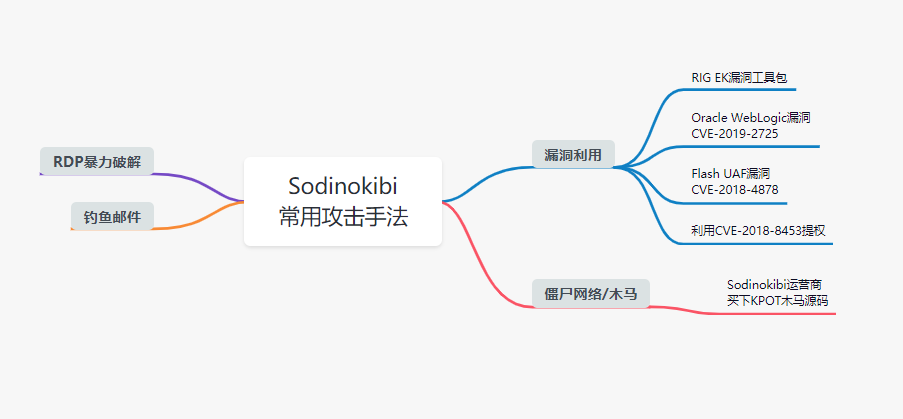

与此同时,REvil 勒索团伙的攻击手法也在不断的发展。比起大多数只靠 RDP暴力破解进行攻击的团伙,REvil 似乎更愿意使用不同的攻击技术,从暴力破解到钓鱼邮件,从利用僵尸网络分发到利用高危漏洞进行攻击,从单纯的文件加密到通过窃取数据增加勒索的筹码。

REvil(Sodinokibi)团伙的“谈判技巧”

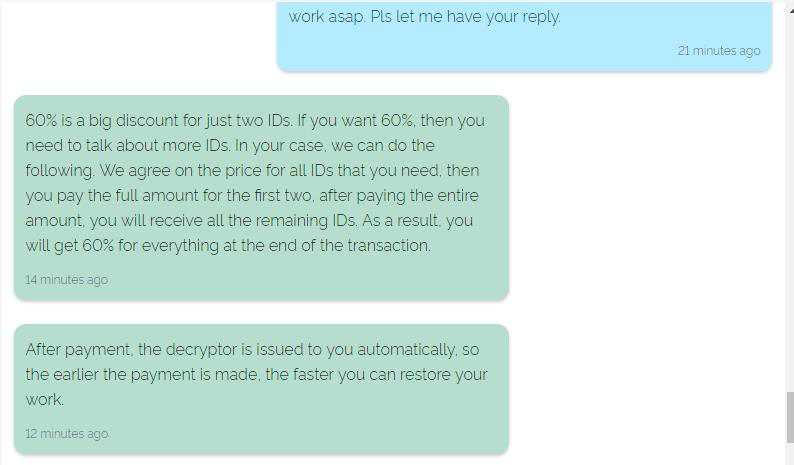

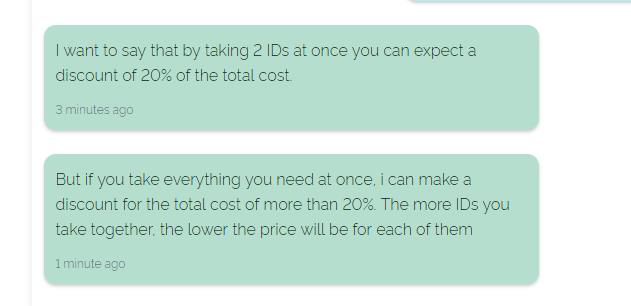

在沟通赎金的过程中,REvil 客服会甄别联系人是否为真正的受害者,并拒绝与解密代理商进行谈判;REvil客服通常会向受害者提供一些折扣,引导受害者尽快的、一次性的支付更多赎金。

举个例子,大家就明白了。

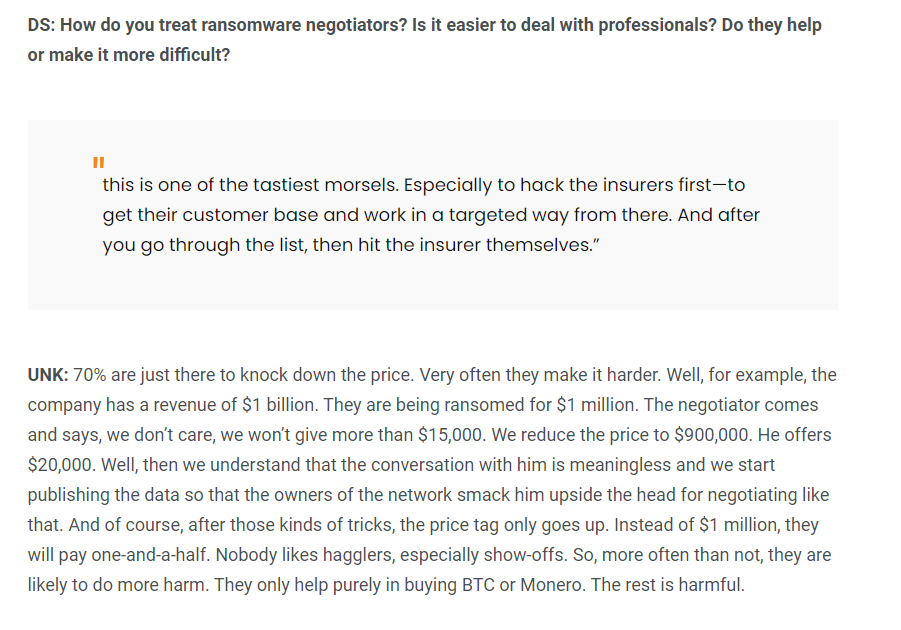

2021 年 3 月,国外媒体对 REvil 勒索病毒的运营商进行了一次采访,在采访中该运营商提到:

图片来源于海外媒体

“REvil 的成功在于提供了更好更优质的服务”,同时在与受害者谈判时,如果有“代理商”想要故意压低价格,那么受害者就需要支付更多的赎金。

解决方案

针对勒索病毒肆虐,严重影响用户业务安全问题,深信服已有完整的解决方案:

预防:通过安全基线检查、漏洞检测与修复等提前识别系统脆弱面,并封堵勒索病毒攻击入口。

防护:开启RDP爆破检测、无文件防护、勒索诱饵防护以及远程登录保护等安全策略,对勒索病毒的各种攻击手段进行针对性的对抗与防护。

检测与响应:通过 Save 人工智能引擎进行文件实时检测、全网威胁定位、网端云联动等对勒索病毒进行全网快速定位、处置与阻断,阻止威胁爆破。深信服安全团队再次提醒广大用户,勒索病毒以防为主,目前大部分勒索病毒加密后的文件都无法解密,注意日常防范措施。

勒索病毒日常防范建议:

深信服安全团队再次提醒广大用户,勒索病毒以防为主,目前大部分勒索病毒加密后的文件都无法解密,注意日常防范措施:

及时升级系统和应用,修复常见高危漏洞;

对重要的数据文件定期进行异地多介质备份;

不要点击来源不明的邮件附件,不从不明网站下载软件;

尽量关闭不必要的文件共享权限;

更改账户密码,设置强密码,避免使用统一的密码,因为统一的密码会导致一台被攻破,多台遭殃;

如果业务上无需使用RDP的,建议关闭RDP,尽量避免直接对外网映射RDP服务。

转载请注明来自网盾网络安全培训,本文标题:《3.25 亿!REvil 勒索团伙又出动,用户需要打个“勒索病毒预防针”》

- 上一篇: 中间人攻击之arp欺骗

- 下一篇: CTF PWN练习之返回地址覆盖