前言

近年来零信任的概念在安全圈中可谓是一发不可收,国内外各大安全厂商也在不断地推出零信任解决方案,很多知名大厂也在纷纷分享其零信任落地实践案例。我们也或多或少的学习了零信任相关知识,不少业内同行说起零信任来可谓是娓娓道来,但真正实际将零信任概念落地的企业并不多,毕竟零信任不像传统的部署安全设备,配置安全策略即可。它需要围绕身份信任而进行一系列可信验证,访问设备、身份、链路传输、角色授权、用户行为分析等,每一个环节都不可或缺。笔者所在的企业希望通过零信任来降低安全风险,于是乎也开始探索零信任的实践之路。内容分为以下六个部分

零信任逻辑拓扑

零信任数据全景图

密码代填

终端信任

安全风险模型

未完待续

零信任逻辑拓扑

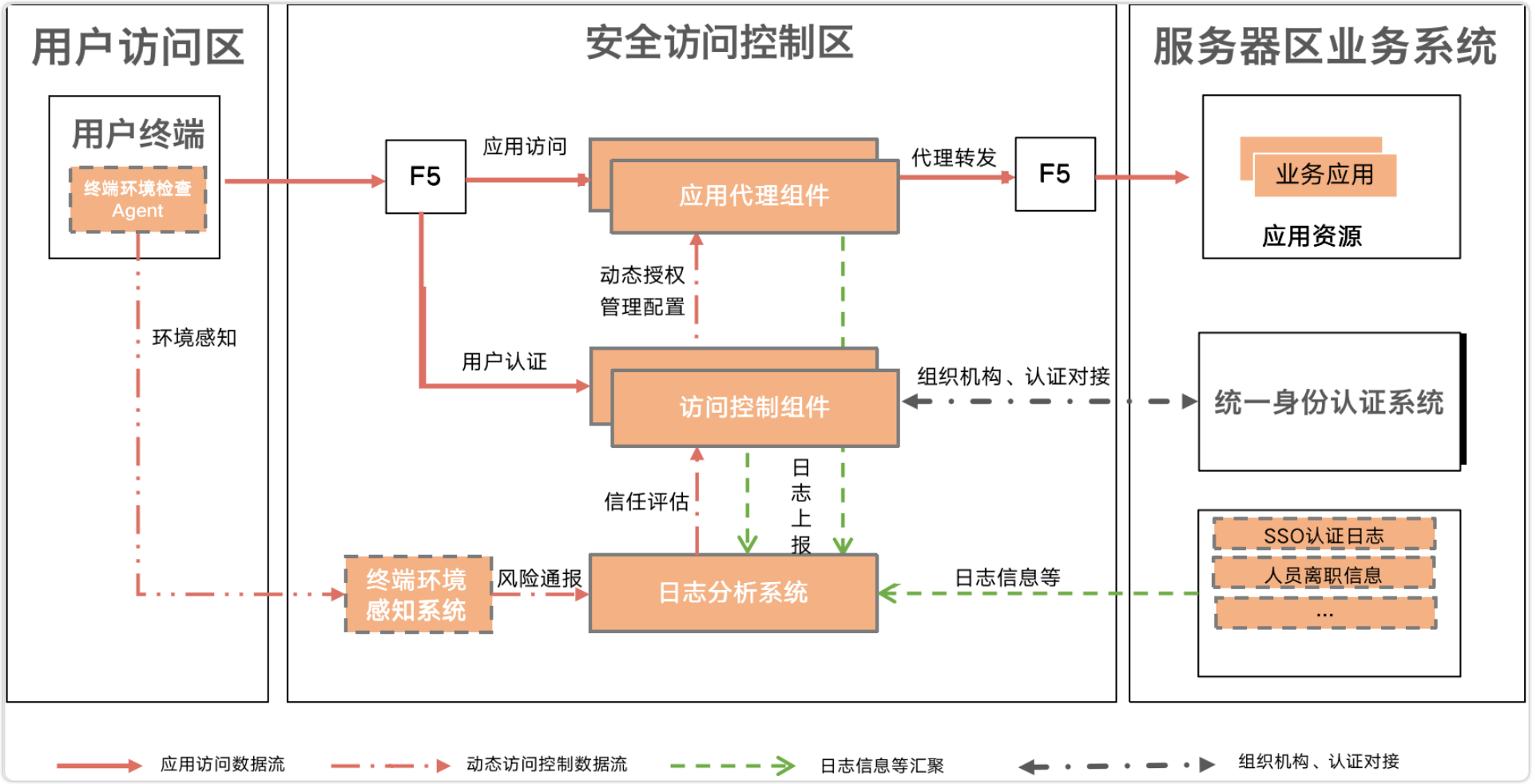

下图是实际环境中零信任逻辑拓扑,分为三个区域:用户访问区、安全访问控制区、业务系统区。

用户访问区。当用户访问业务系统时,零信任客户端会检查该用户所属的组策略,进行安全检查,包括授权可信终端、终端准入安全基线,账号异地登录、账号登录时间。客户端将相关的日志上报到安全访问控制区的日志分析系统,对其进行行为分析。

安全访问控制区。用户通过上一步的安全检查后,由应用代理组件进行流量转发,应用代理组件从访问控制中心来获取当前登录用户的访问权限,有应用授权则正常访问系统,反之则拒绝访问,在这个过程也会结合零信任客户端不断地进行信任评估,做到动态授权。

业务系统区。在这个区域中,除了用户需要访问的业务系统外,还有统一身份认证系统,用户也是通过原来的统一身份认证门户进行身份验证,将用户登录票据传递到零信任的访问控制中心,对于用户来说,不会改变原来的使用习惯。SSO认证日志及人员离职日志也会上报日志分析系统。

零信任数据全景图

通过上述的三个区域,实现了以下三个安全功能场景

实现业务的可信接入,只有满足要求的人和终端才能访问后端应用;

用户无法直接触及业务应用,防止利用业务应用自身漏洞和嗅探进行攻击,最大限度地保障业务应用自身的安全;

实现了用户访问的全流量代理,提供用户访问行为的审计和安全事件的追溯,定位到什么人使用什么终端访问什么应用产生了什么样的风险。

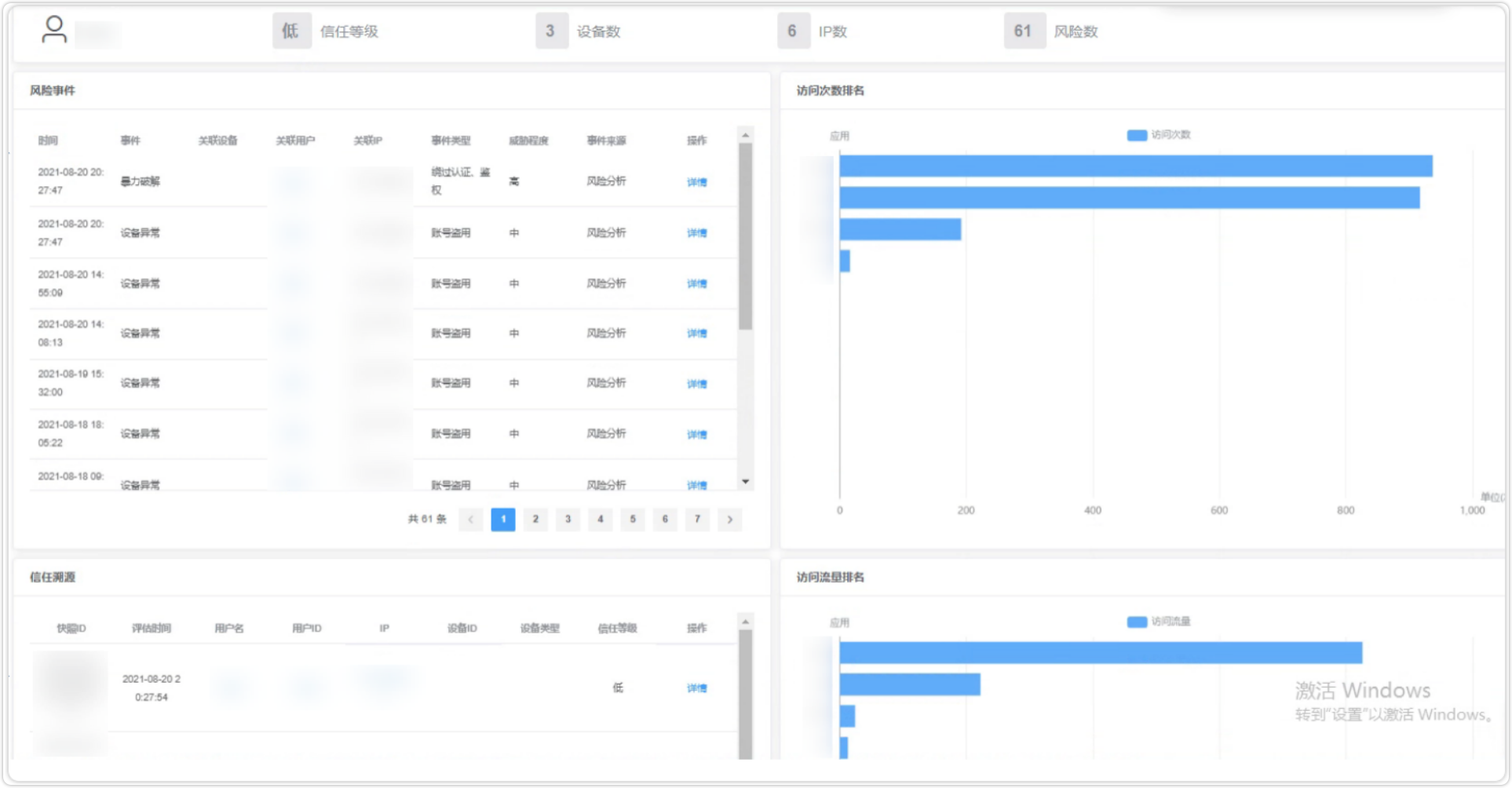

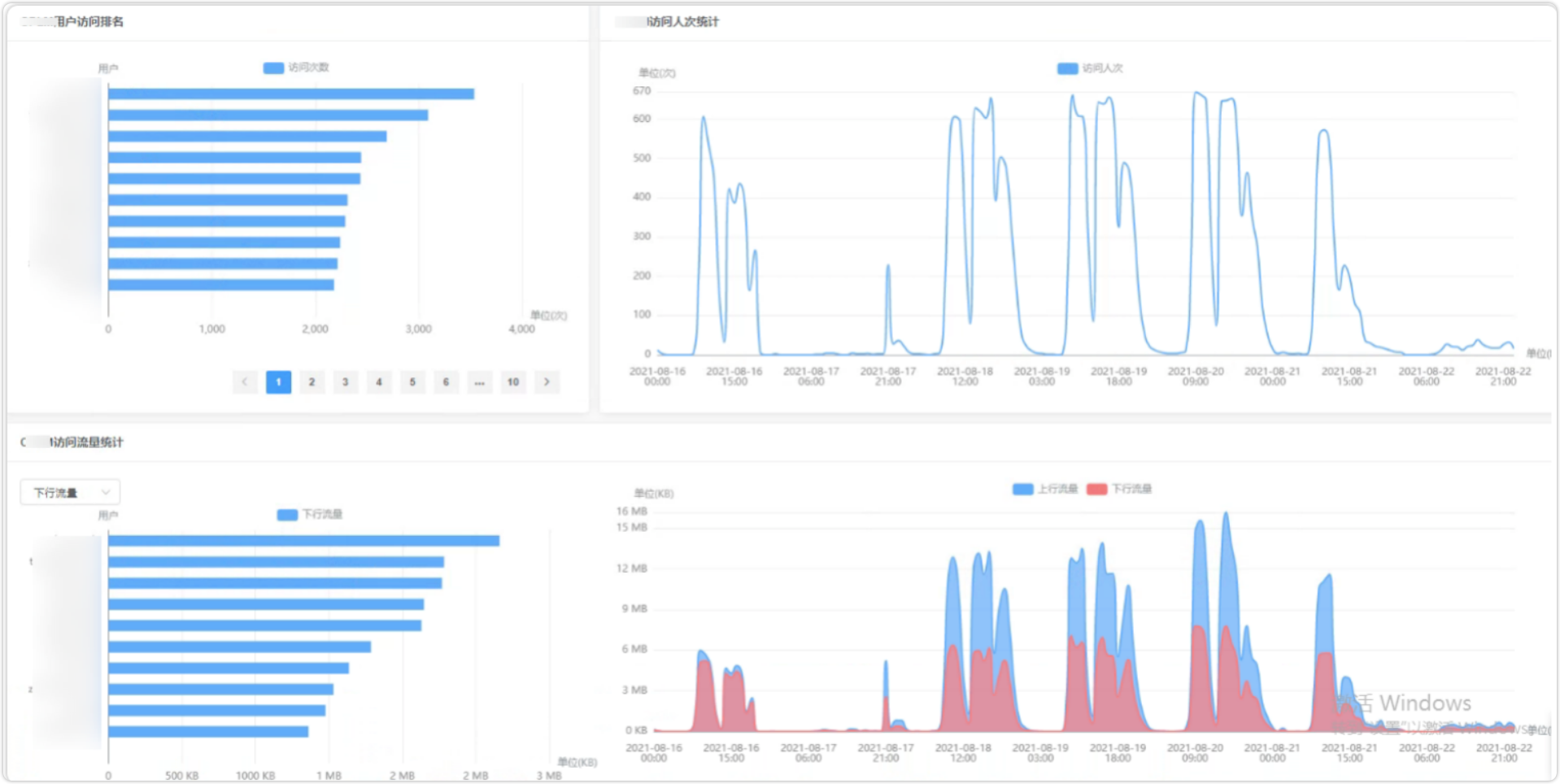

用户视角全景图

通过该视角了解用户终端/IP/访问应用等基本信息,跟踪用户的访问风险。

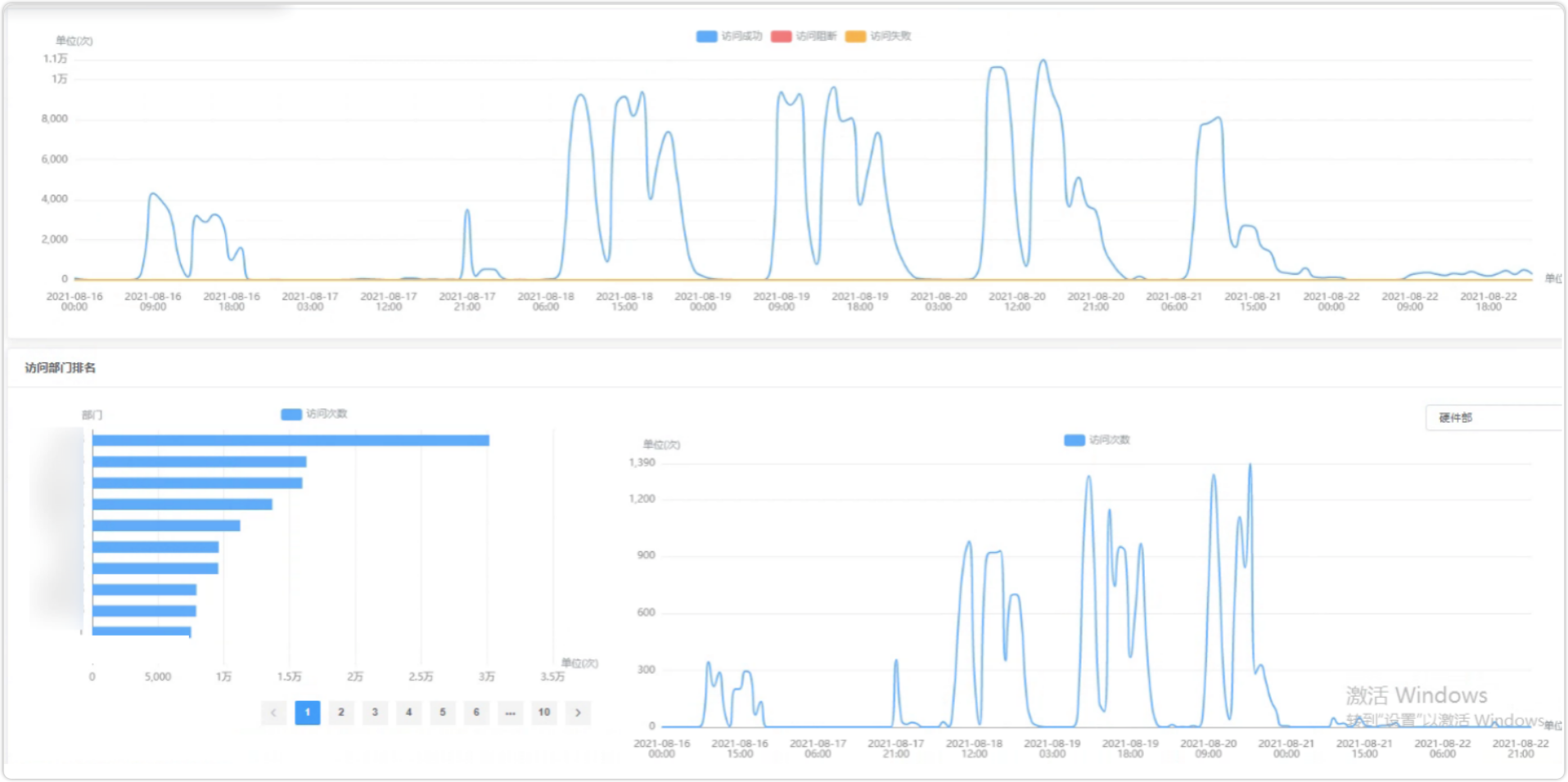

应用视角全景图

应用视角包含了应用-部门及应用-用户的访问关系,通过应用视角了解哪些用户在大量访问应用,及时发现异常的用户访问。

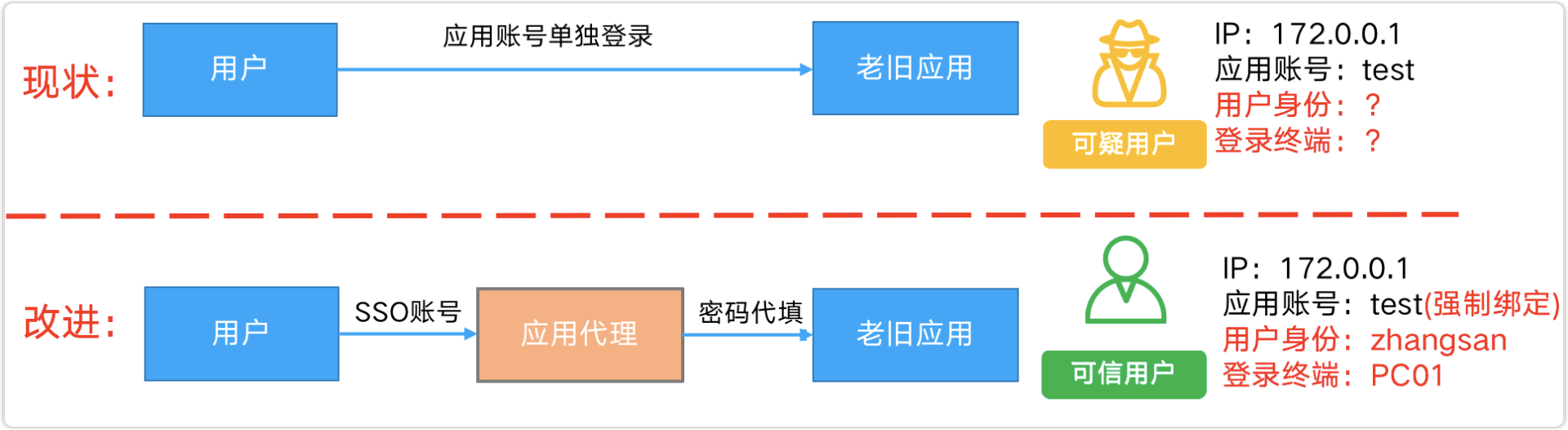

密码代填

对于一些老旧应用,对接SSO改造成本较大,没有对接统一身份认证系统,可能存在公共账号的使用情况,无法对应用的最终用户身份进行审计。通过零信任的密码代填来实现SSO单点登录,可以进一步补全用户身份,登录终端的审计信息。此外,老旧应用基本不维护,一旦出现漏洞,就会被黑客有机可乘,通过密码代填实现对后端应用的隐藏,缩小了暴露面,降低安全风险。

终端信任

启用账号和设备的双重认证,屏蔽账号泄露的安全风险;

用户终端的安全合规监控,并在终端遭受入侵,环境被破坏时及时阻断用户访问,确保应用和数据的安全;

依据设备类型动态授权用户访问高-中-低敏业务应用。

设备终端绑定,防止账号借用或账号盗用

安全风险模型

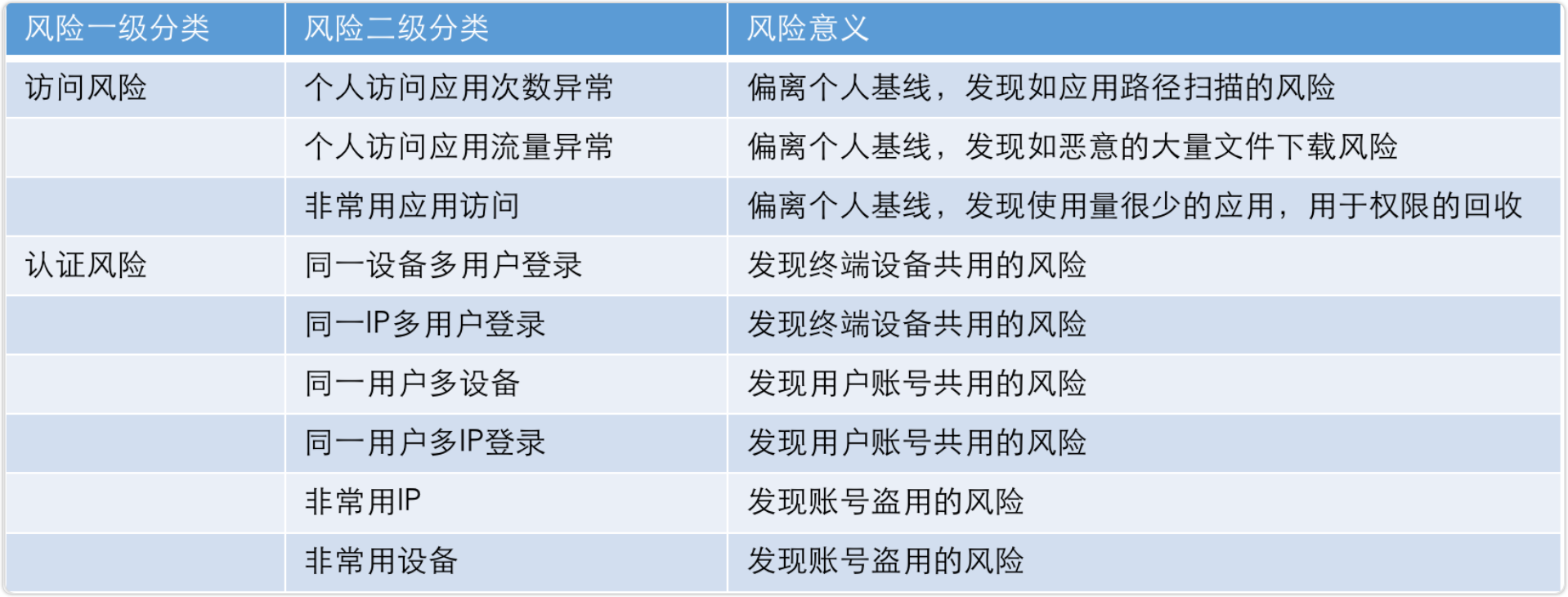

基于已有的访问日志来定义风险模型,以下是在实际环境中所使用的风控模型

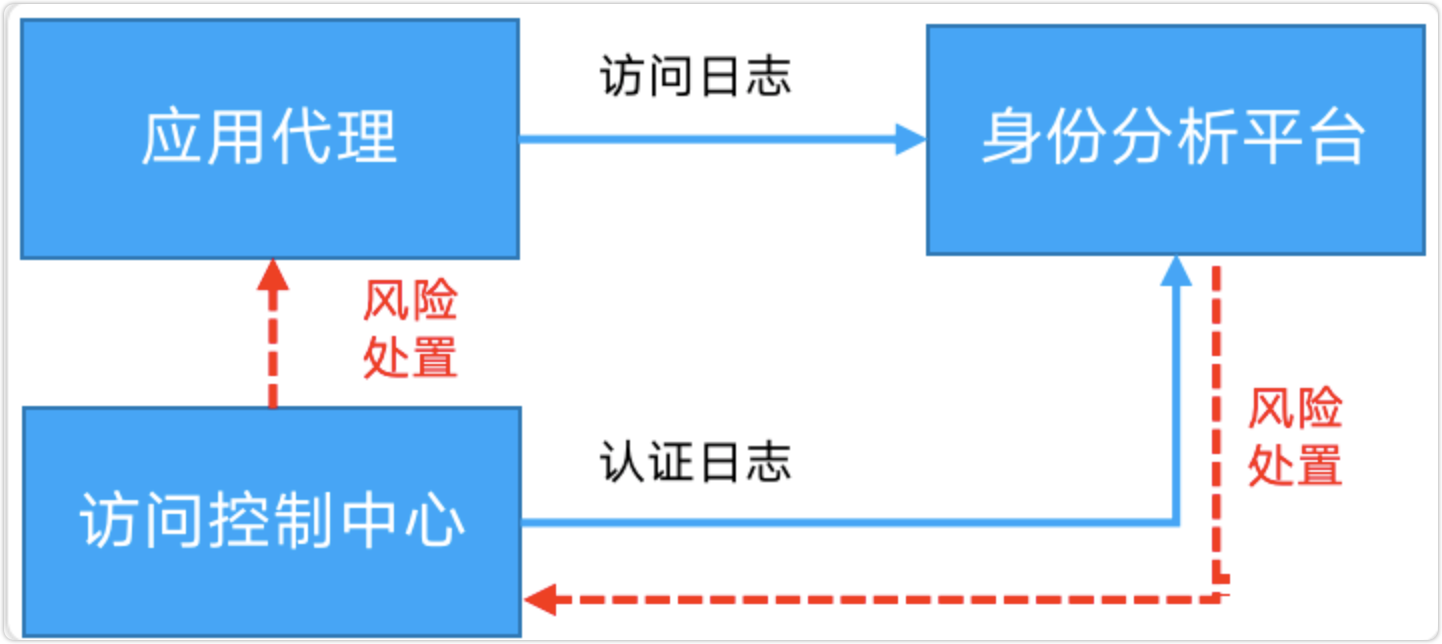

通过用户认证和访问日志,实时分析访问风险,包括访问应用流量风险,IP异常风险,设备异常风险等,并支持按策略进行风险处置。

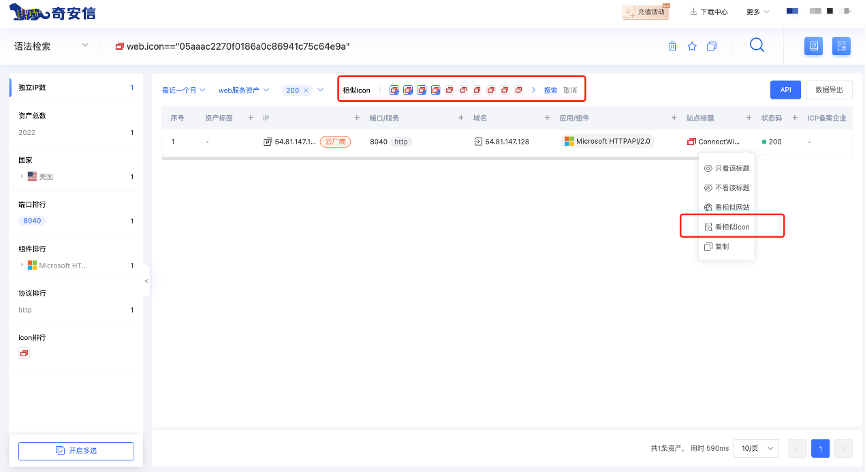

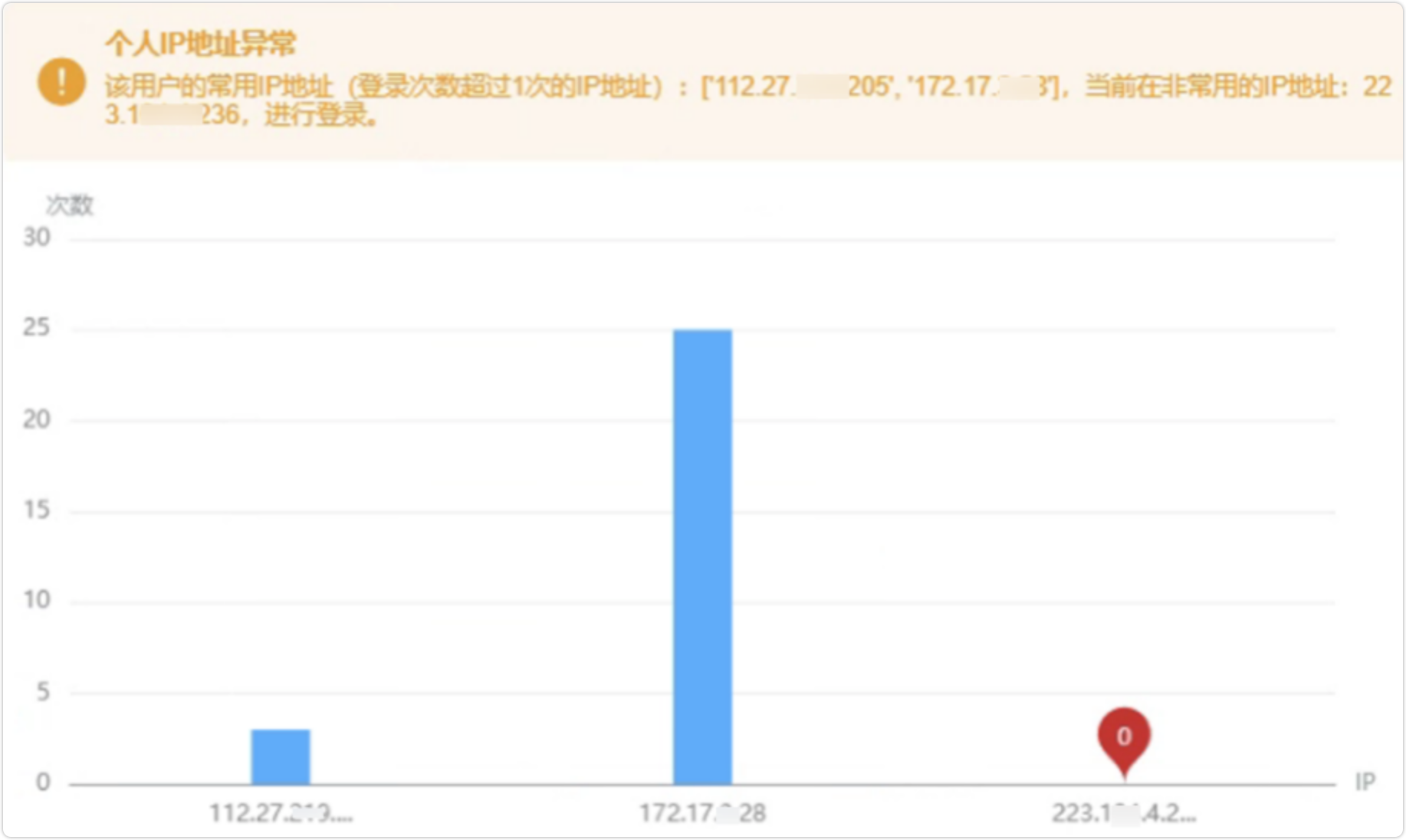

下面是同一用户多IP登录的风险事件,主要用于发现账号共用的风险

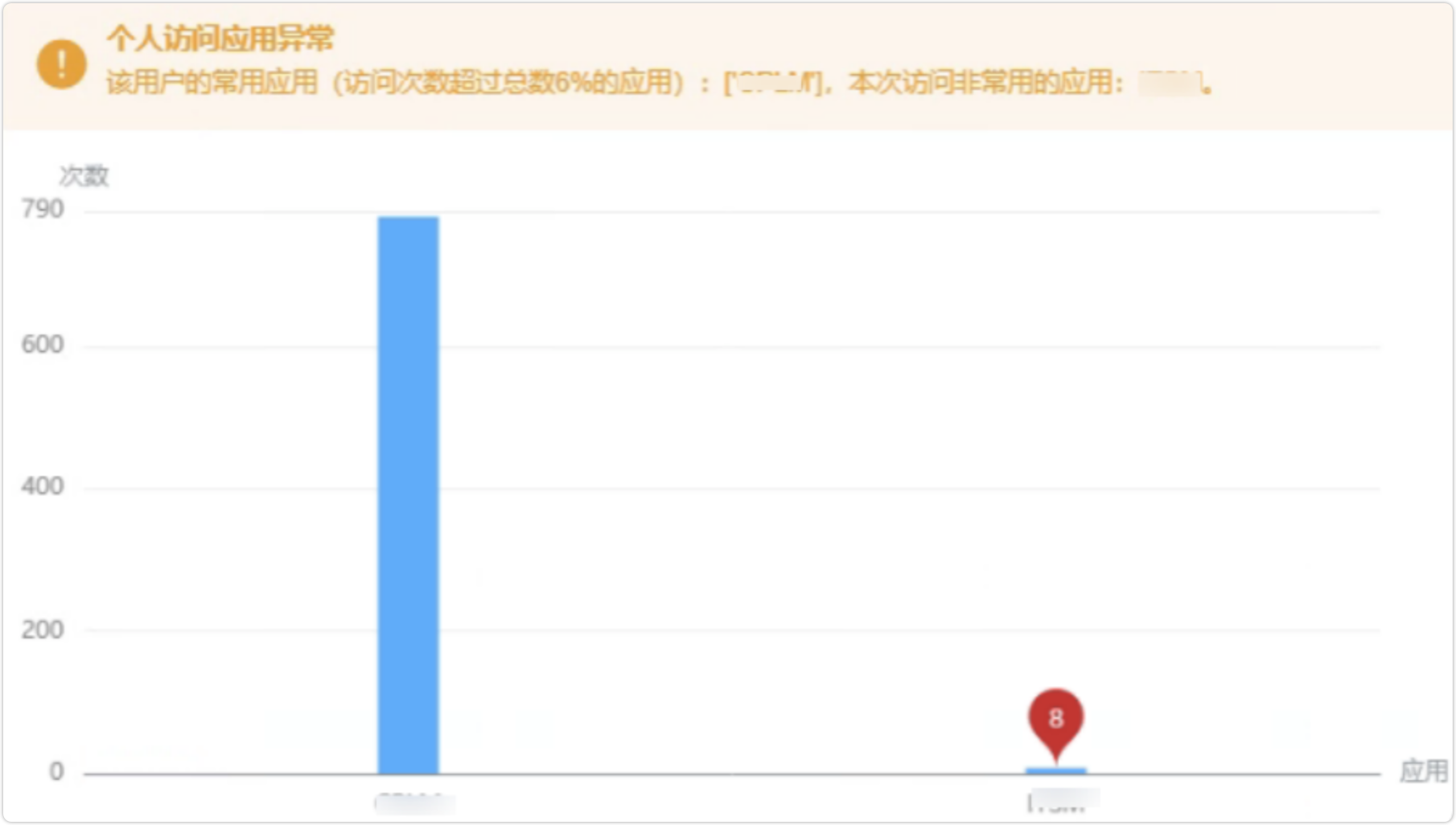

下面是非常用应用访问风险模型,用于用户权限优化。应用系统可能存在僵尸账号,若访问频率超过半年,此时可以考虑回收用户的访问权限。

对于出现的安全风险事件,可通过风险编排,定义什么风险执行什么动作,如出现IP异常的风险时,禁用用户设备,强制二次认证,禁用账号等。当检查到异常时,风险事件处置也可以与内部的平台做联动,实现多平台联动处置。

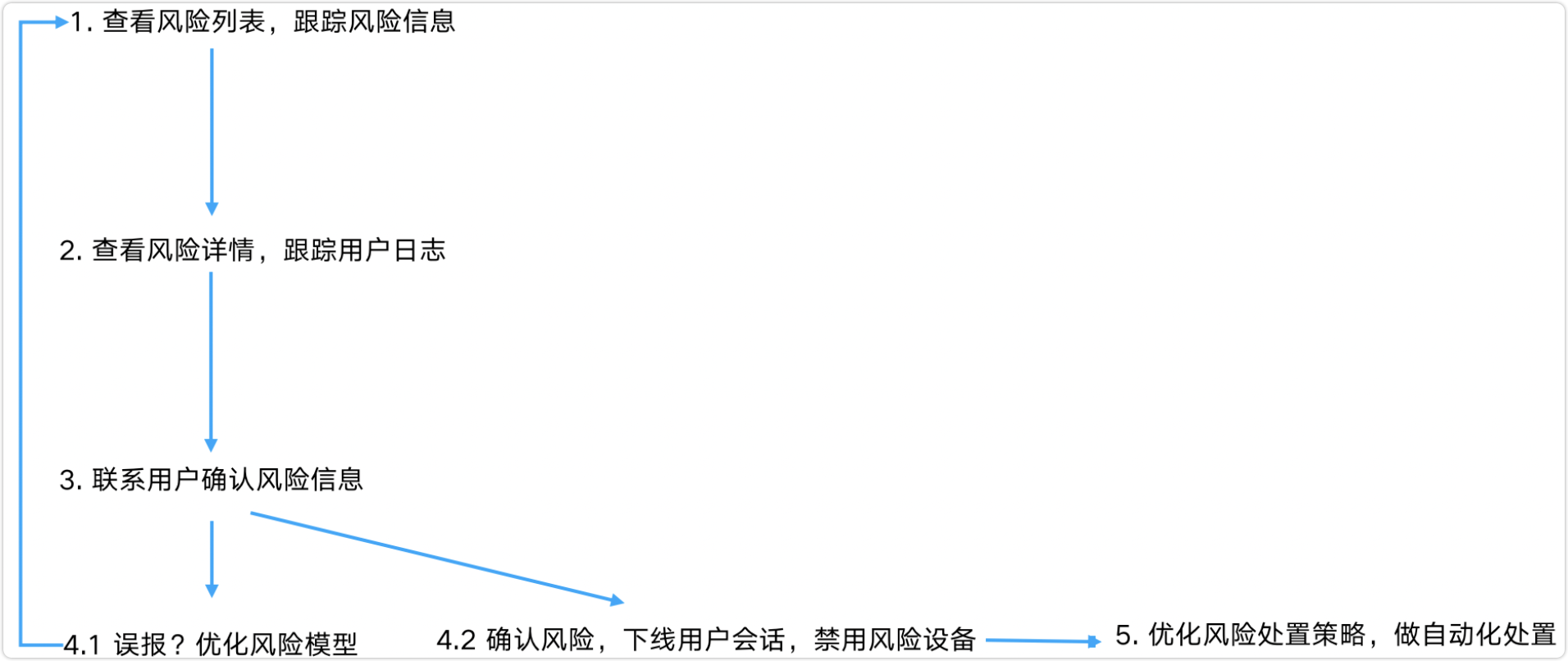

安全风险模型是个持续性工作,优化模型流程大致分为以下几个步骤

未完待续

以上是小编在零信任框架的一些实践经验,也对零信任有了一个新的认识,但对零信任的探索不止于此。还有以下工作等待去完成

1. 零信任分析平台和访问控制持续优化

接入所有的身份,终端,应用数据,对接门户SSO的认证日志,态势平台等相关日志。进一步强化风险识别的能力。

对包括账号相关的风险,行为异常相关的风险,行为风险相关的风险,完善风险模型,减少风险误报。

通过信任评级,优化高/中/低安全等级的应用访问权限,提升敏感应用的访问安全和数据安全。

安全策略联动,通过零信任组件进行部分风险的自动化处置,同时也可以与外部的认证、权限、审计、安全运营等平台联动,实现风险处置的联动。

形成完备的用户画像,应用画像,终端画像数据。

2. 替换VPN客户端。通过零信任可以启动服务端口隐藏,可屏蔽类似VPN的漏洞和攻击的安全风险;针对BYOD设备做更严格的终端检查策略;

转载请注明来自网盾网络安全培训,本文标题:《零信任之小试牛刀》

- 上一篇: 内网渗透测试笔记

- 下一篇: Struts2必会知识点