2022 安全态势报告 前言

报告显示,随着组织迁移到云端,勒索软件的兴起和普遍存在的网络安全问题,企业越来越希望可以通过货币形式衡量网络风险,网络安全团队正在努力衡量和改善他们的安全态势,以及网络攻击对业务的影响。

该报告由 Cyber security Insiders 制作,该社区拥有 500,000 名信息安全专业人士在线社区,旨在探索网络安全运营的最新趋势、主要挑战、差距和解决方案等。

主要发现

• 62% 的组织对其安全状况没有信心。资产库存缺乏可见性以及无法根据业务风险对漏洞进行优先级排序是造成这种情况的原因。

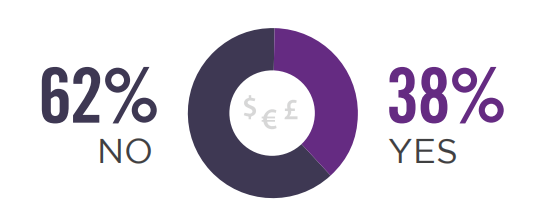

• 62% 的组织无法以货币单位量化其网络风险。

• 83% 的组织没有统一的云和本地安全态势视图。这导致安全态势管理中存在孤岛和低效等问题。

• 网络安全领导者难以将他们的安全态势情况清晰的传达给董事会和高级管理层。

Holger Schulze

Cybersecurity Insiders 首席执行官兼创始人

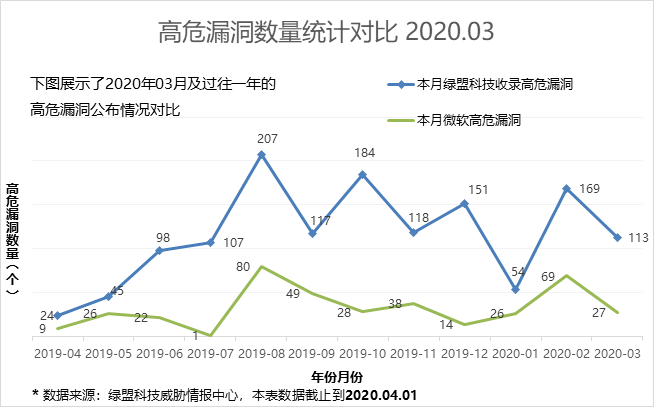

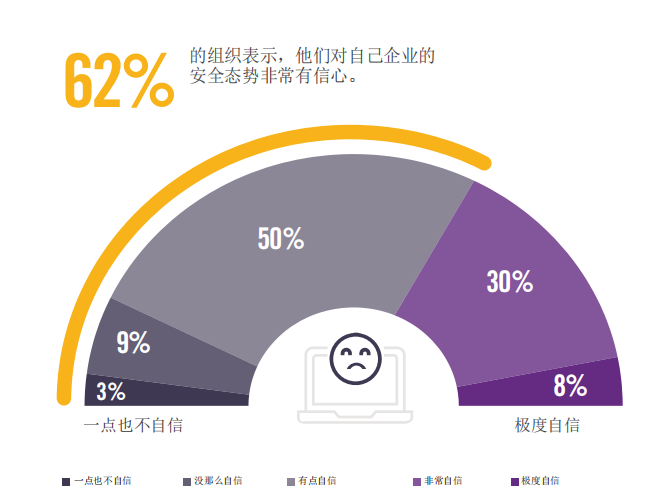

对安全态势的信心

组织对自己的安全状况明显缺乏信心。62% 说他们充其量是对自己的安全姿态有些信心。

您对您的组织的整体安全态势有多大的信心?

网络风险影响

62% 的组织无法用货币单位量化其网络风险,这使网络安全领导者难以引起董事会的注意并证明投资于网络安全人员和控制。因此,对于大多数组织来说,给董事会演示只是“可以。

你是否能够以货币单位(美元、欧元、英镑等)来量化你的网络风险?

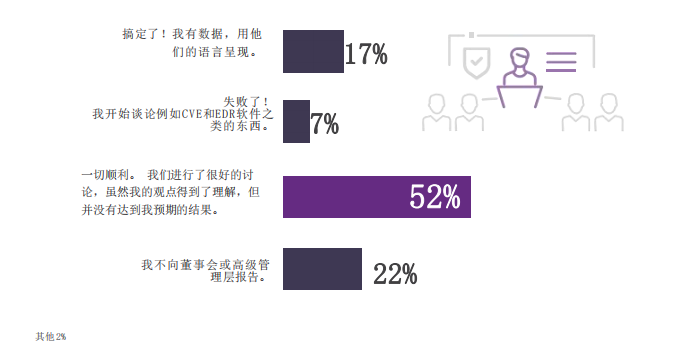

以下哪一项最符合您最近一次关于网络安全的董事会或高级管理层演讲?

资产清单中的盲点

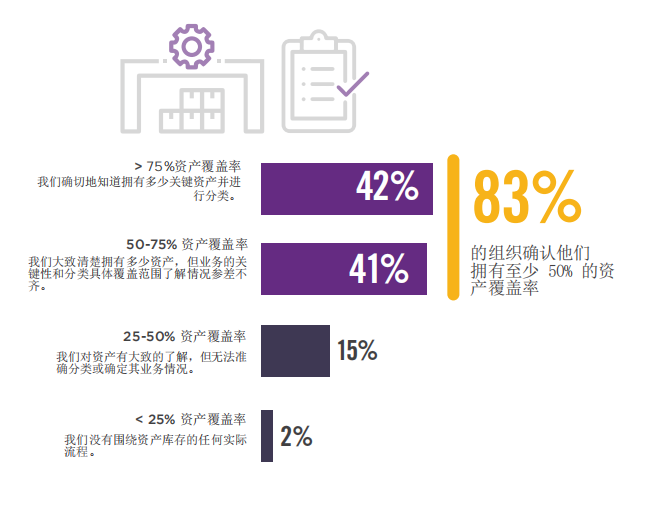

为了准确地衡量他们的安全态势,组织需要查看资产库存,了解他们其拥有哪些资产,这是保护资产的基础。当被问及如何评估其资产库存意识时,58%的组织知道其网络上的资产少于75%。

83% 的组织确认其拥有至少 50% 的资产覆盖率。也就是说,组织大致了解拥有多少资产。业务关和每个资产的分类也十分关键,这是一个重大问题,因为没有准确和最新的库存,组织将努力改善安全状况。

以下哪项最能描述组织对资产库存的处理?

可见性不足是一个问题

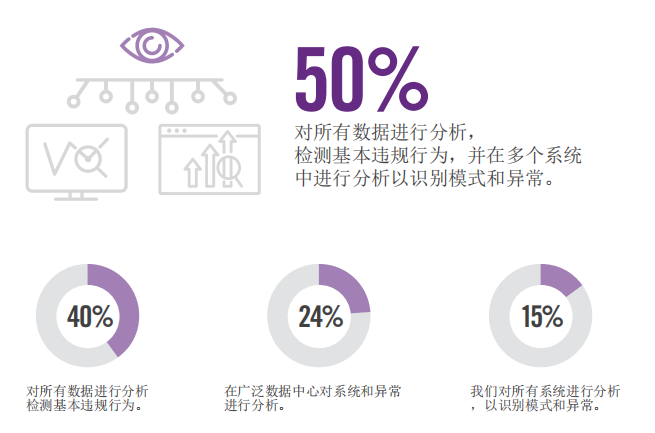

报告显示,只要一半的组织对网络风险有足够的可见性。虽然65%的组织报告说他们有持续的可见性,但缺乏优先级和需要及时修补的资源阻碍了漏洞程序的有效性。

您的业务是否具有整体的安全可见性?

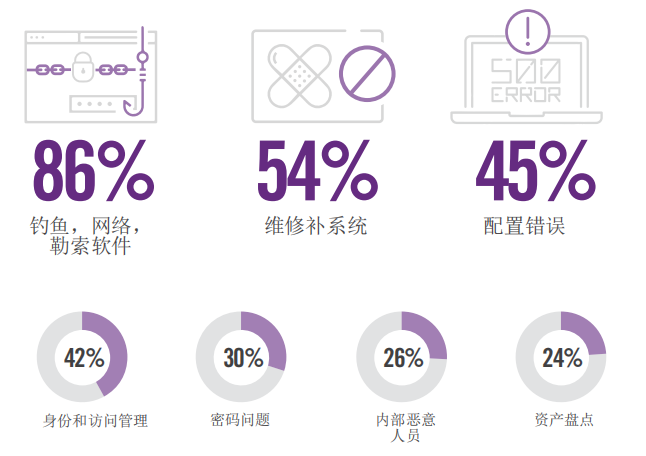

风险领域

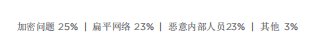

研究团队询问了组织对哪些风险领域有持续的可见性。68%的组织列出了未打补丁的系统,其次是身份和访问管理(59%),以及网络钓鱼、网络和勒索软件(52%)。令人担忧的是,组织报告的风险领域的可见性较低,如资产库存(49%)、密码问题(48%)和恶意内部人员(23%)。

您可以持续了解以下哪一个风险领域?

最大的安全威胁

当被问及组织面临的最大安全威胁时,86%的组织最担心的是网络钓鱼和勒索软件攻击。其次是未打补丁 的系统(54%)和错误配置(45%)造成的漏洞。

您认为以下哪些领域对组织造成的风险最大?

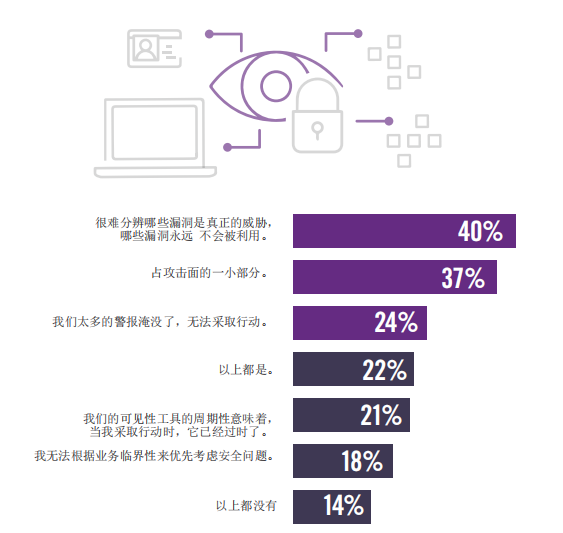

漏洞优先级

无法对漏洞进行优先级排序,这对漏洞管理程序的有效管理存在很大限制。40%的组织发现很难判断哪些漏洞是真正的威胁存在,哪些漏洞永远不会被利用。37%的组织只关注整个攻击面的一小部分。24%的组织感到被太多的警报淹没了,无法采取行动。

您当前担心的安全可见性是?

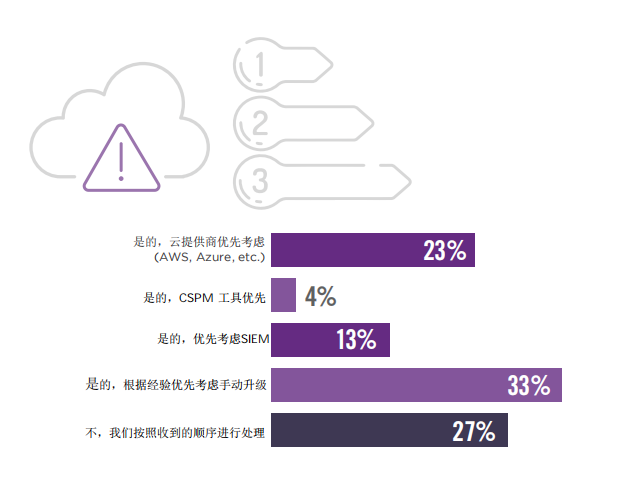

云安全优先级

在云计算中,60%的组织会手动设置警报的优先级。

当涉及到云安全姿态时,是否有办法确定警报和网络风险的优先级补救措施?您如何优先考虑警报?

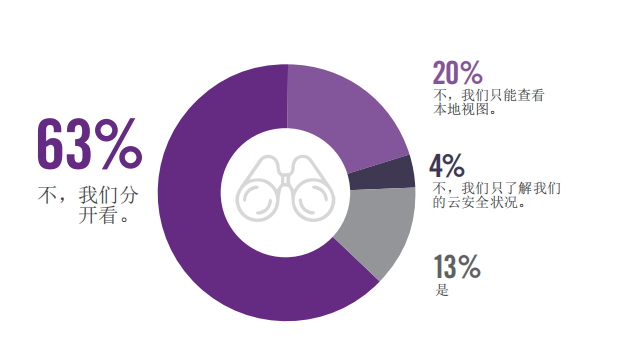

云安全信心

63%的组织确认,他们对云和内部部署安全姿态缺乏统一的看法。

您是否对跨云基础架构和本地的安全状况有统一的看法?

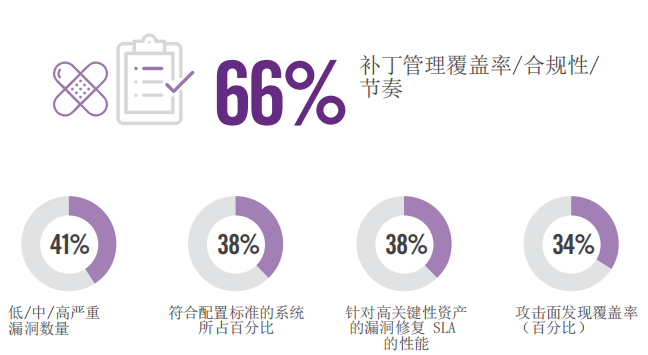

安全指标

重要的是,组织要优先考虑正确的指标来衡量网络安全态势。补丁管理指标是收集到最多被提到的网络安全指标占66%,其次是漏洞指标(41%)。

以下哪些是最重要的网络安全姿态管理指标?

网络安全可见性较差或不可见的资产 31% | 修复易受攻击系统的平均时间 31% | 漏洞扫描覆盖率 28% | 货币单位(例如美元、欧元、英镑、日元等)的网络风险资产 24% | 平均库存时间(网络上的所有资产)17% | 具有深度网络安全可见性的资产 14%

面 临 的 挑 战

资产发现和管理

尽管有一些安全工具可以使用,但筛选所有数据和识别关键漏洞是一项极具挑战的工作。因此,组织不断地担心看不见的网络风险和漏洞。组织需要统一其IT 和网络安全工具生成的所有数据——如CMDB、防火墙、漏洞工具、EDR、SIEM、MDM系统、活动目录、物联网/OT管理系统、云基础设施api等。在查看他们的资产库存和攻击面时,大多数受访者并不占其库存资产的25%或以上。这在安全姿态上造成了巨大的盲点和严重的风险。企业必须有一个连续的、实时的库存视图,其中包括所有的设备 、应用程序和服务。这意味着管理和非管理的基础设施、预和云,以及固定和移动。他们还应该有关于如何使用设备的信息。

风险可见性

Infosec团队需要亲眼看到他们网络上的所有设备和应用程序,以及他们容易遭受的数百个攻击向量。这种可见性应该是连续的,因为定期扫描很快就会过时。最后,团队应该了解漏洞的严重性,知道它们是真正的威胁还是仅仅是危险提示。

云安全态势管理

63%的组织通过单独的仪表板查看他们的云计算和本地资产,20%的组织只查看他们的现有资产。组织需要将云和内部部署可见性合并到一个视图中,这就消除了安全从业者查看多个仪表板,提高工作效率。

量化违约风险

62%的组织无法以货币术语计算他们的违约风险。因此,要吸引董事会的注意,并使他们能够在安全投资方面做出正确的决定,这是一项挑战。以货币术语计算网络风险提供了一种通用的语言——从安全工程师、IT管理员到CISO、首席财务 官和首席信息官——组织可以使用它来确定项目和支出的优先级,并跟踪其整个网络安全项目的有效性。

领导层沟通

52%的网络安全领导者都满足于“好吧” 。如何有效的演示以及可量化且直观的风险指标非常重要。应该专注于商业目标,并帮助利益相关者了解公司在网络风险方面的不可忽视性,它应该在哪里,以及它如何能够实现这些目标。

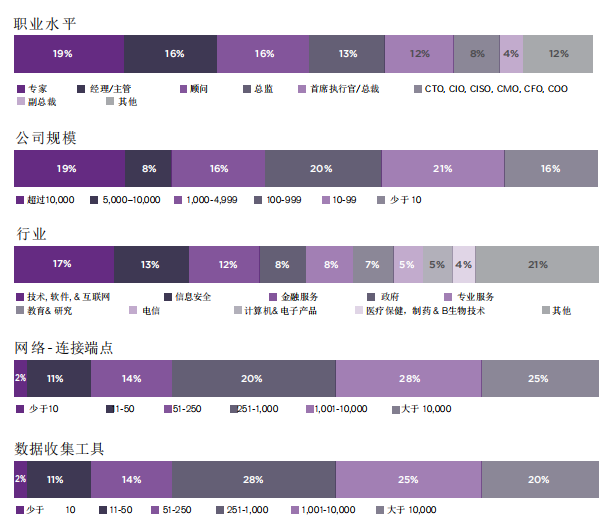

本报告基于2021年10月对美国297名IT和网络安全专业人员进行的全面在线调查的结果,旨在探索 网络安全运营的最新趋势、关键挑战、差距和解决方案偏好。受访者从技术主管到IT安全从业者,代表了多个行业不同规模的组织。

转载请注明来自网盾网络安全培训,本文标题:《2022年安全态势报告》

标签:安全态势