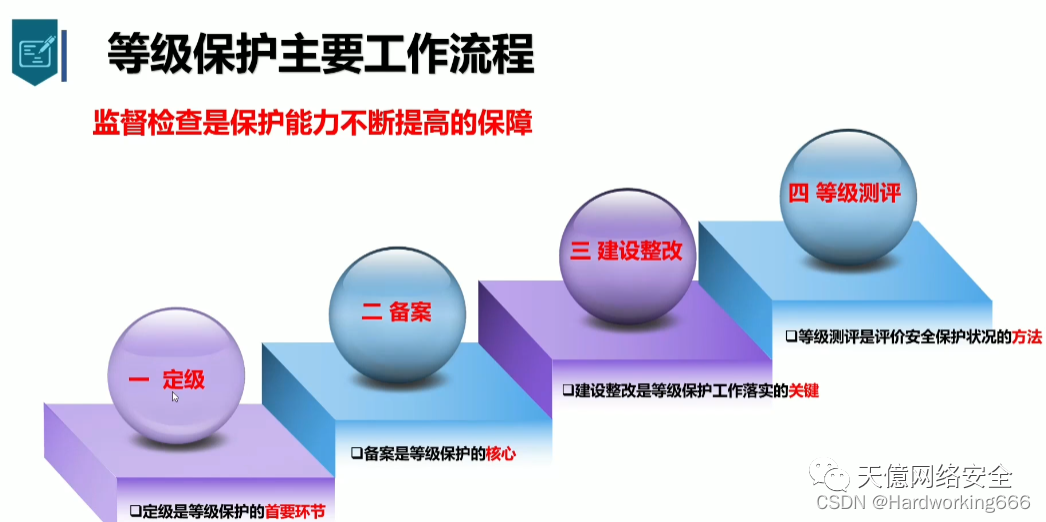

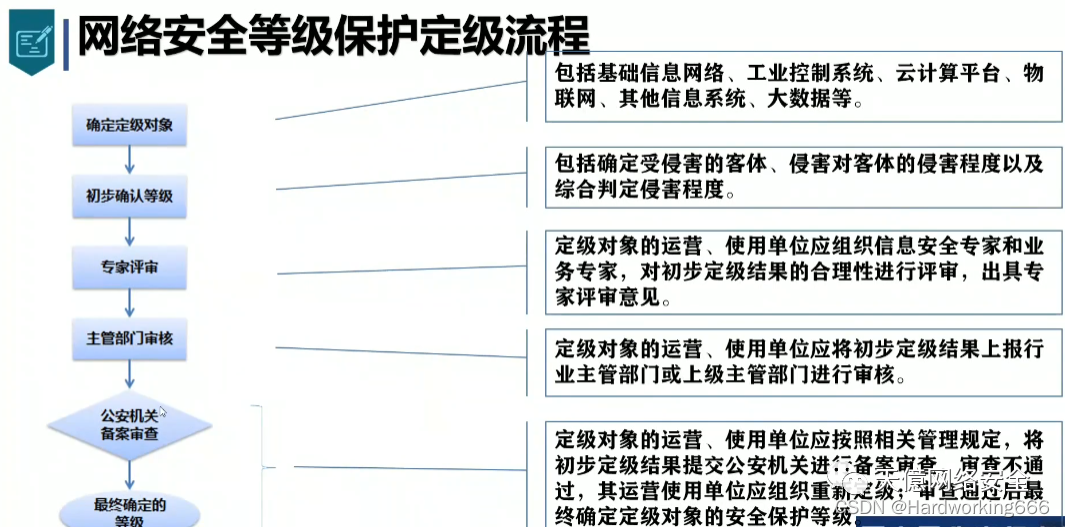

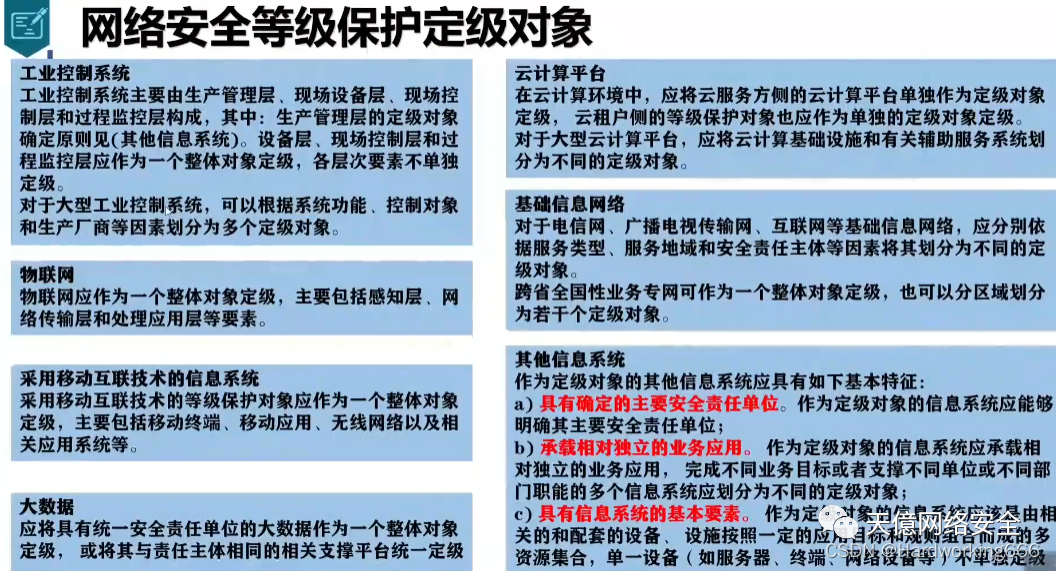

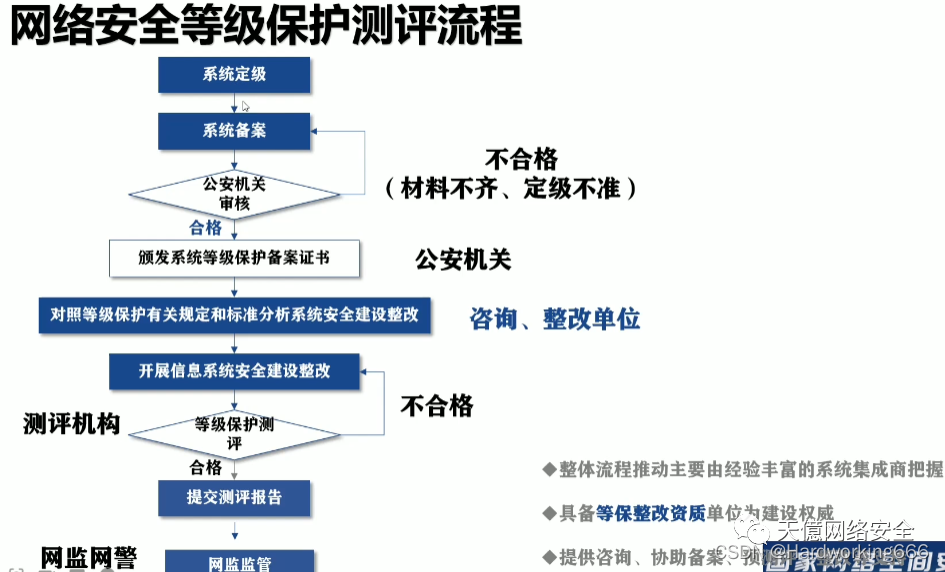

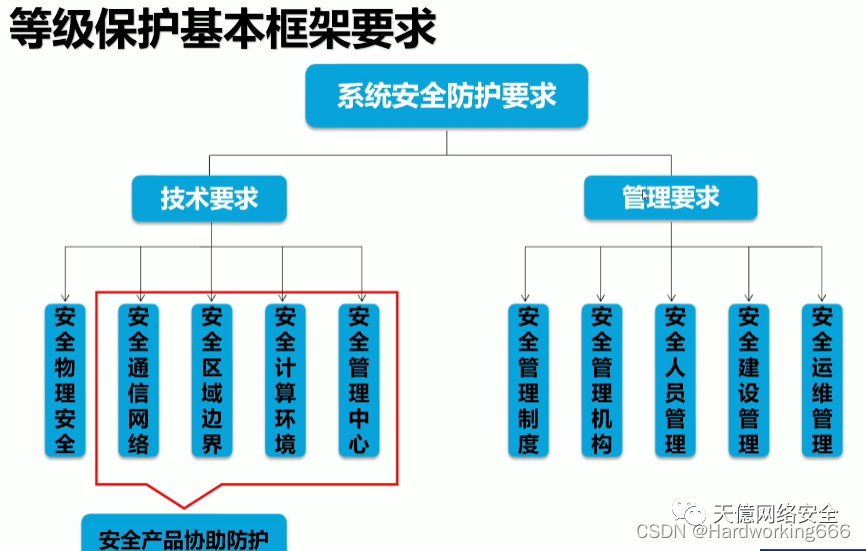

一、等保流程与框架

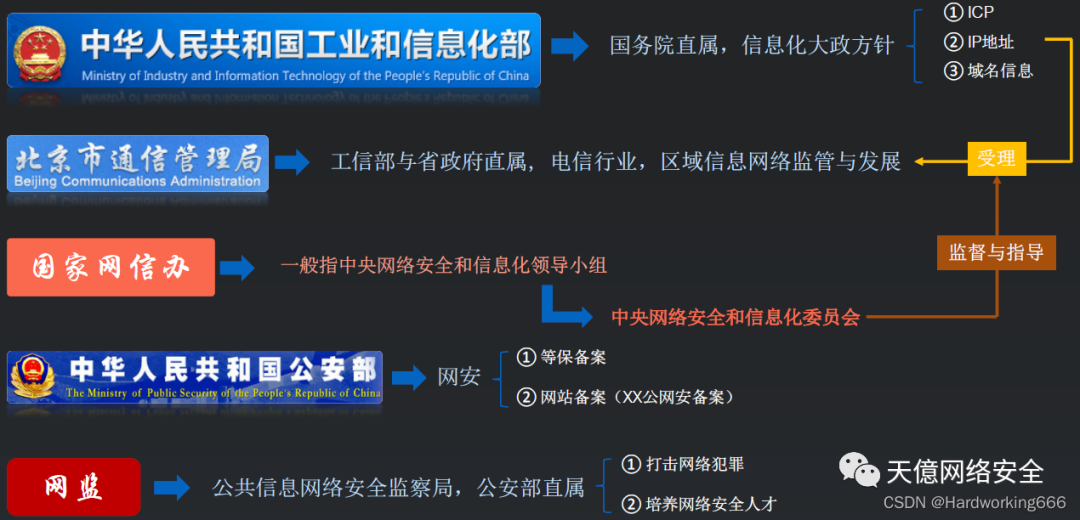

网络安全监管单位名词解释

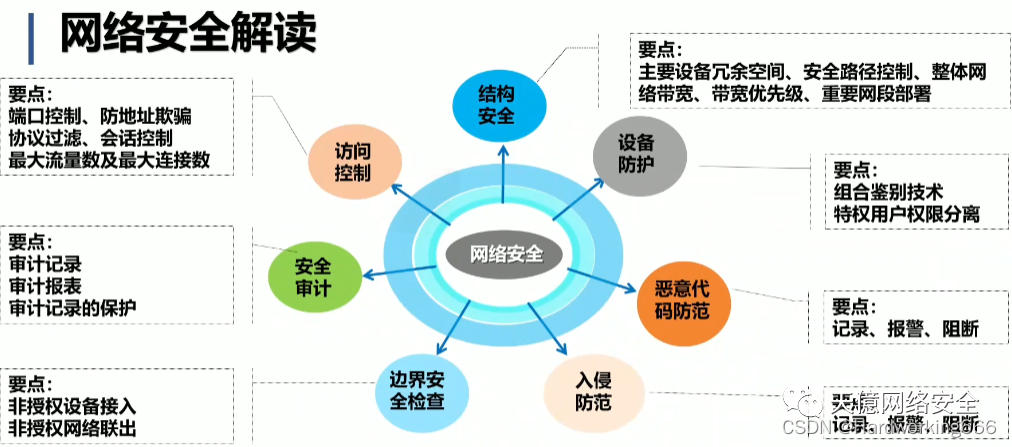

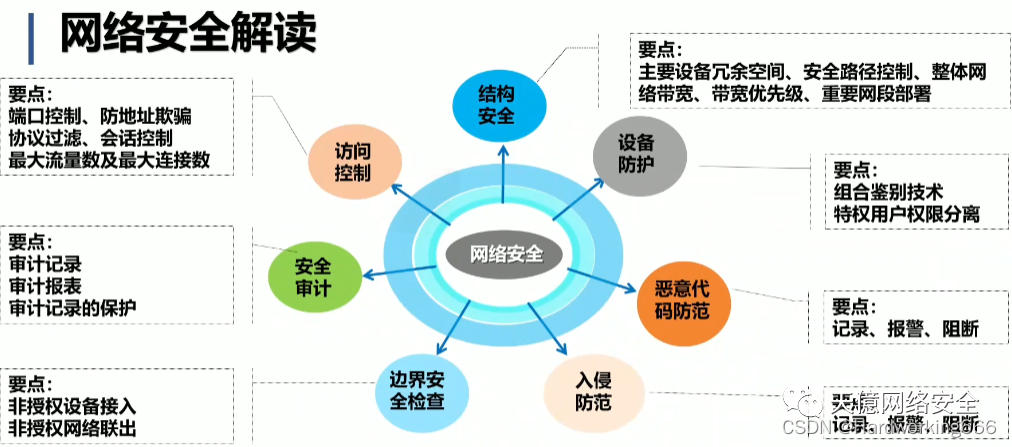

二、等级保护要点解读(以等保3级为例)

1、身份鉴别

(1)应对登录的用户进行 身份标识和鉴别 ,身份标识具有唯一性,身份鉴别信息具有复杂度要求并定期更换;

(2)应具有 登录失败处理功能 ,应配置并启用结束会话、 限制非法登录次数和当登录连接超时自动退出等相关措施;

(3)当进行远程管理时,应采取必要措施防止鉴别信息在网络传输过程中被窃听;

(4)应采用口令、密码技术、生物技术等两种或两种以上组合的鉴别技术对用户进行身份鉴别,且其中一种鉴别技术至少应使用密码技术来实现。

2、可信验证

可基于可信根对计算设备的系统引导程序、系统程序、重要配置参数和应用程序等进行可信验证 并在应用程序的关键执行环节进行动态可信验证 ,在检测到其可信性受到破坏后进行报警,并将验证结果形成 审计记录送至安全管理中心 。

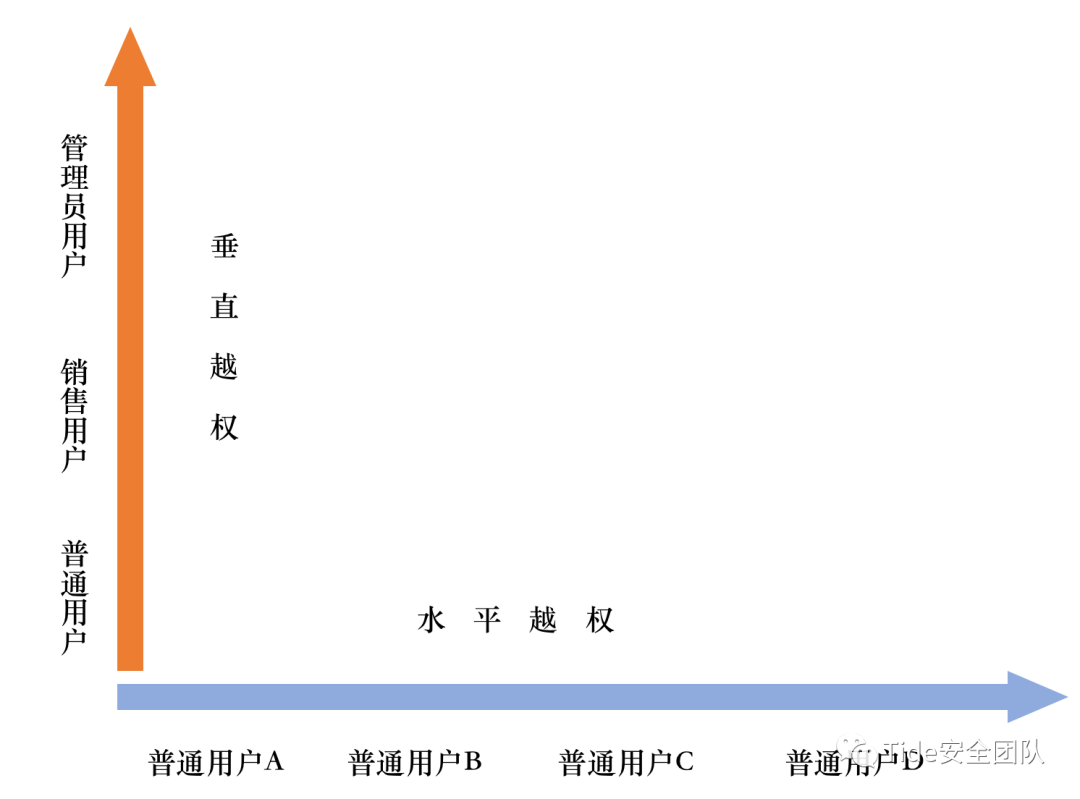

3、访问控制

(1)应对登录的用户 分配账户和权限;

(2)应重命名或删除默认账户 修改默认账户的默认口令;

(3)应及时删除或停用多余的、过期的账户,避免共享账户的存在;

(4)应授予管理用户所需的最小权限,实现管理用户的权限分离;

(5)应由授权主体配置访问控制策略 ,访问控制策略规定主体对客体的访问;

(6)访问控制的粒度应达到主体为用户级或进程级,客体为文件、数据库表级;

(7)应对重要主体和客体设置安全标记,并 控制主体对有安全标记信息资源的访问。

4、安全审计

(1)应启用 安全审计功能 ,审计覆盖到每个用户 对重要的用户行为和重要安全事件进行审计;

(2)审计记录应包括 事件的日期和时间、用户、事件类型、事件是否成功及其他与审计相关的信息;

(3)应对 审计记录进行保护,定期备份 ,避免受到未预期的删除、修改或覆盖等;

(4)应对审计进程进行保护 ,防止未经授权的中断。

5、数据完整性

(1)应采用校验技术或密码技术保证重要数据在传输过程中的完整性 ,包括但不限于鉴别数据、重要业务数据、重要审计数据、重要配置数据、重要视频数据和 重要个人信息等;

(2)应采用校验技术或密码技术保证重要数据在存储过程中的完整性 ,包括但不限于鉴别数据、重要业务数据、重要审计数据、重要配置数据、重要视频数据和重要个人信息等。

6、数据保密性

(1)应采用密码技术保证重要数据在传输过程中的保密性 ,包括但不限于鉴别数据、重要业务数据和重要个人信息等;

(2)应采用密码技术保证重要数据在存储过程中的保密性 ,包括但不限于鉴别数据、重要业务数据和重要个人信息等。

7、个人信息保护

(1)应仅采集和保存业务必需的 用户个人信息;

(2)应禁止未授权访问和非法使用用户个人信息 。

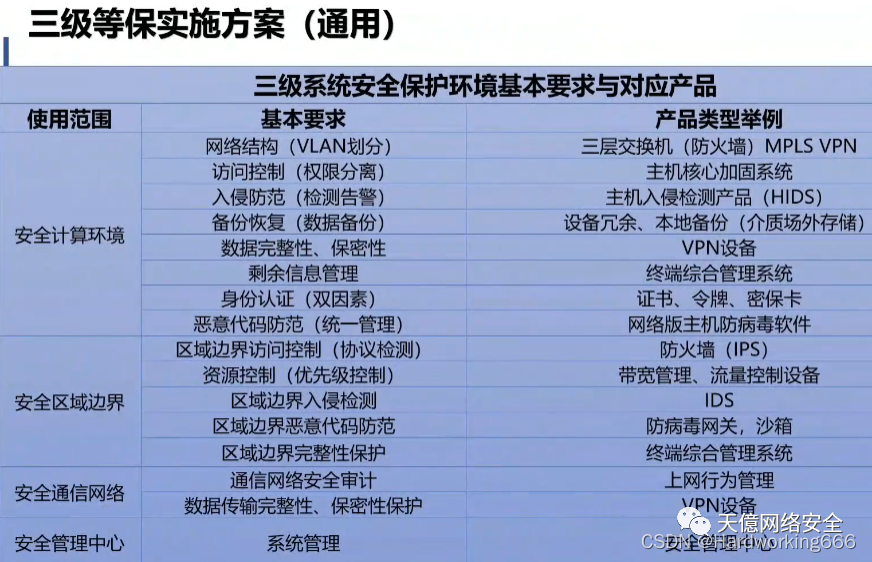

三、等保技术方案

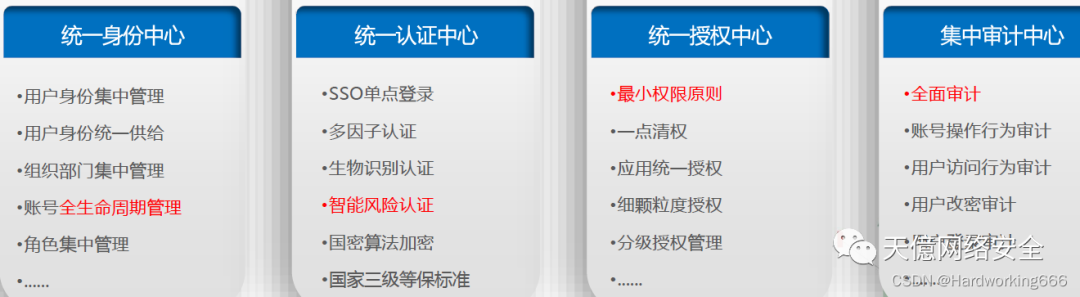

统一身份认证解决方案

建立统一身份安全管控平台:

(1)统一身份。将用户的所有系统身份全部统一起来,建立一个身份中心加强管控

(2)统一标准。在登录认证、安全审计、访问控制、权限分配、账号管控等方面安全技术标准

(3)统一管理。控制所有应用系统的访问,建立应用的攻防对抗机制,多层次多角度减少内部误操作,遏制外部攻击

整体功能核心:

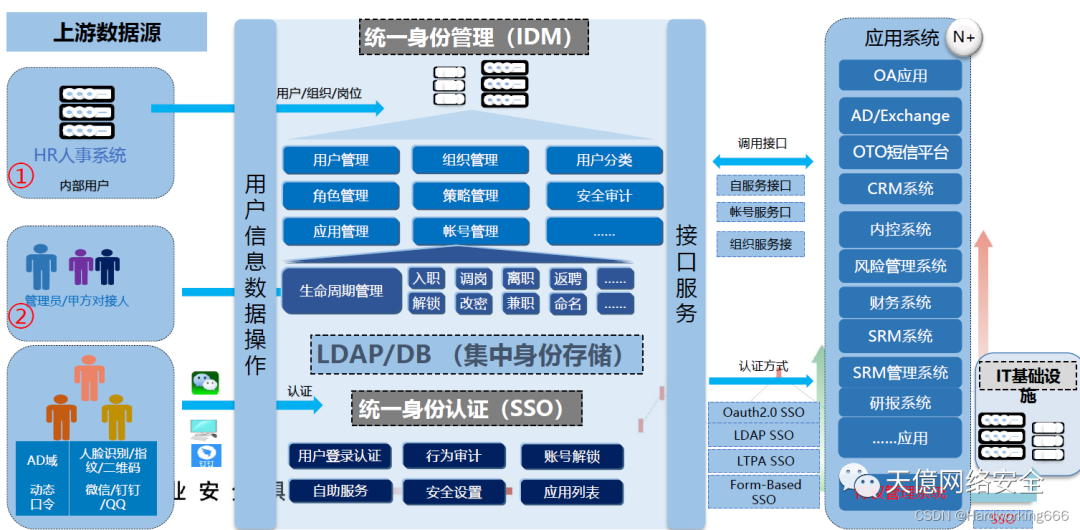

整体功能架构:

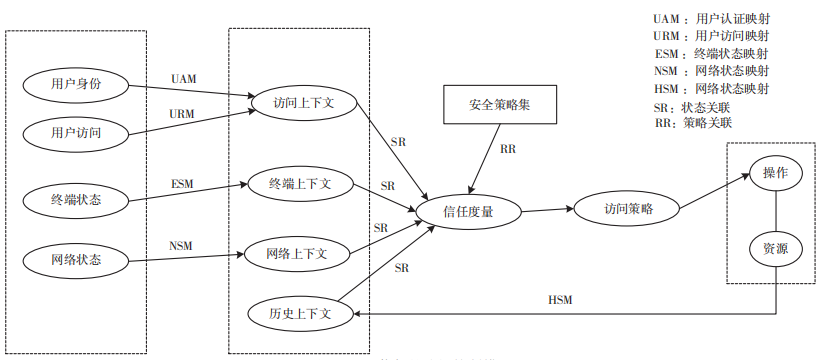

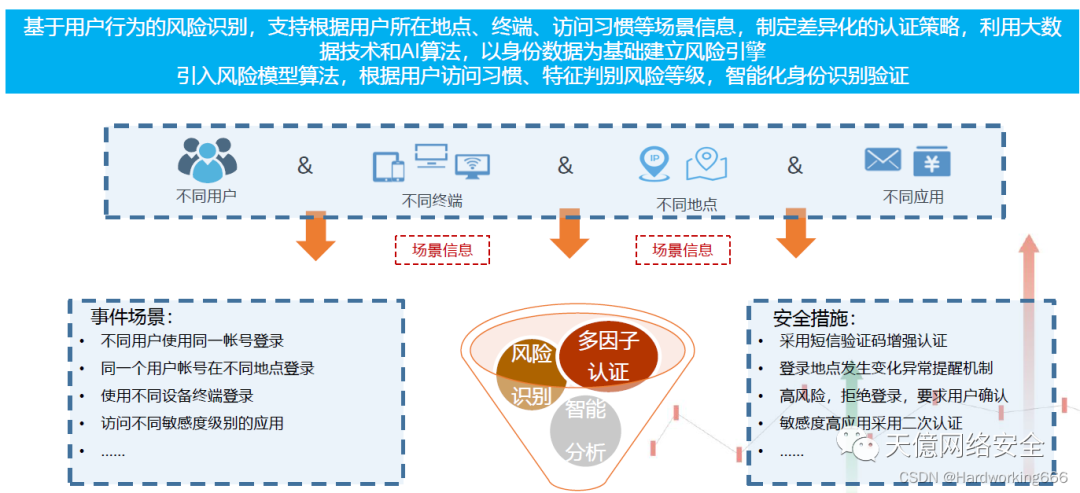

基于智能风险识别的安全认证策略:

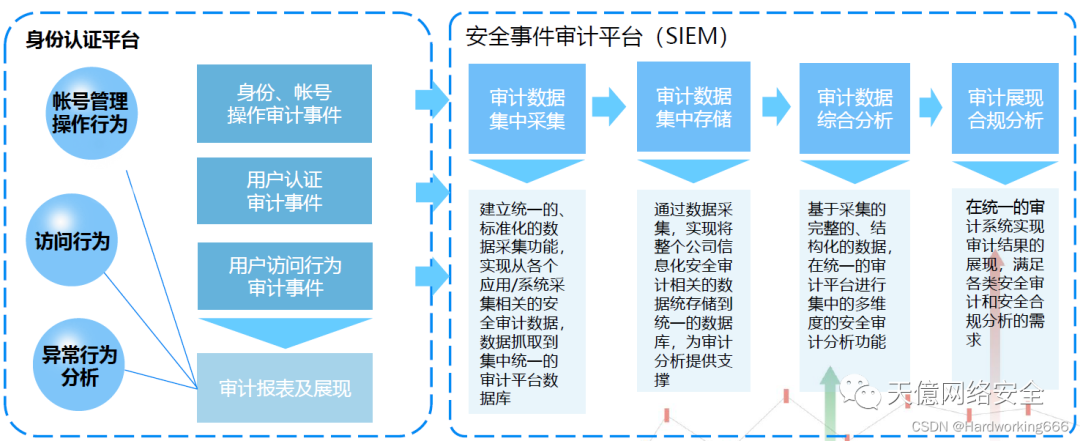

安全审计:

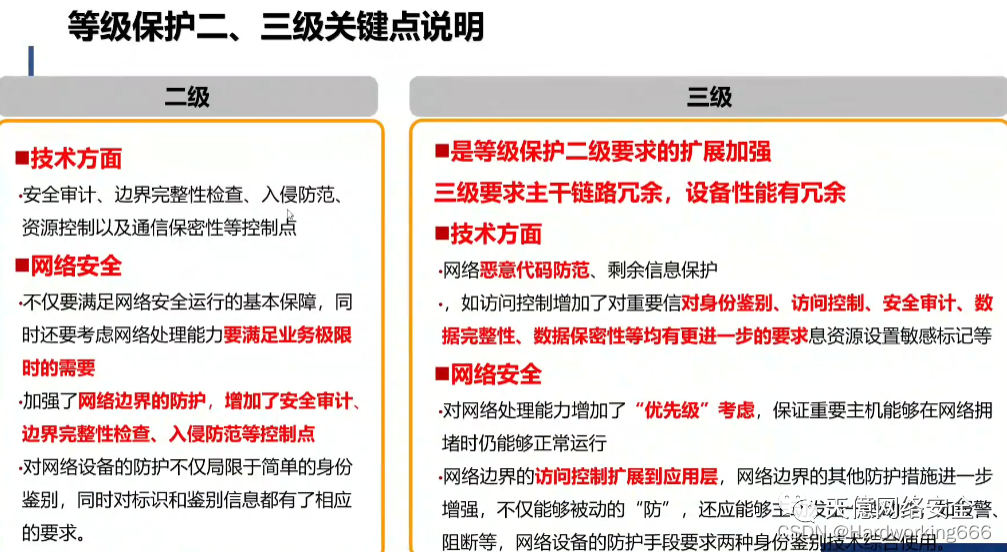

四、等保二、三级简介

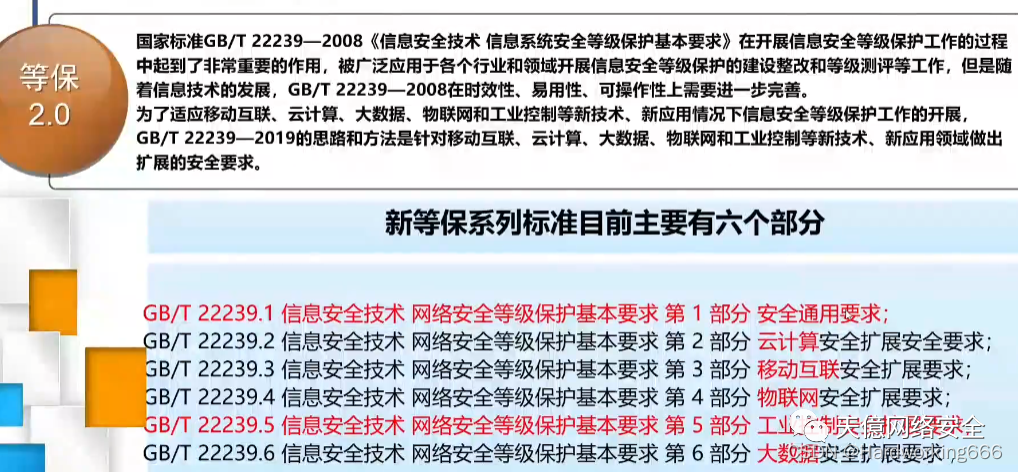

五、等保系列的六个部分

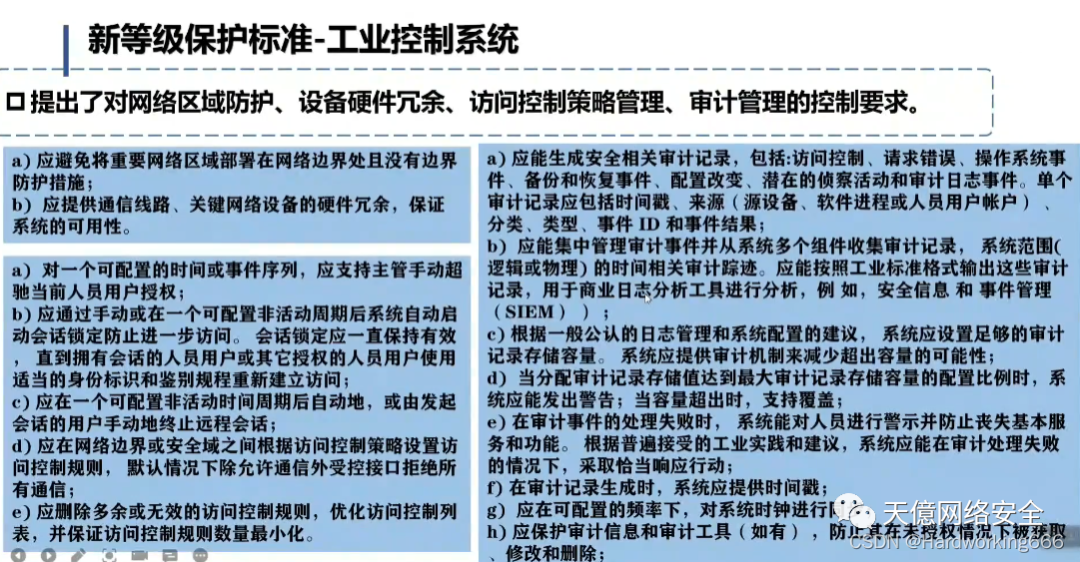

六、工业控制系统

转载请注明来自网盾网络安全培训,本文标题:《等保2.0标准总结》