近日,安恒信息接到某客户反馈,现场存在.mkp勒索病毒告警事件,经排查发现该告警并非误报,而是客户的个人办公电脑下载安装了盗版软件,触发了勒索病毒。

图1 计算机遭.mpk勒索病毒攻击

回顾勒索病毒近年来的发展,2017年,一种名为“想哭”的勒索病毒让50多个国家沦陷,全球20多万家机构的电脑中毒,中国近三万家机构受影响......这是近年来全球最严重的勒索病毒攻击事件之一,造成了不可估量的损失。猖狂的勒索病毒屡屡现身,有数据显示,2021年全网勒索攻击总次数高达2234万+,平均赎金从2020年的 400,000 美元提高到800,000 美元,影响面从企业业务到关键基础设施,从业务数据安全到国家安全与社会稳定,勒索病毒已经成为网络安全领域的一块“顽疾”。据安恒威胁情报中心监测,3月以来就爆发了多起知名勒索事件。勒索病毒的不断发展、“变种”,对企业的网络安全防御系统提出了更高的要求。

01

3月10日,育碧娱乐软件公司(跨国游戏制作、发行和代销商)遭遇Lapsus$勒索软件团伙攻击,导致其游戏、系统和服务中断,该团伙此前还攻击了三星、英伟达和 Mercado Libre 公司。

02

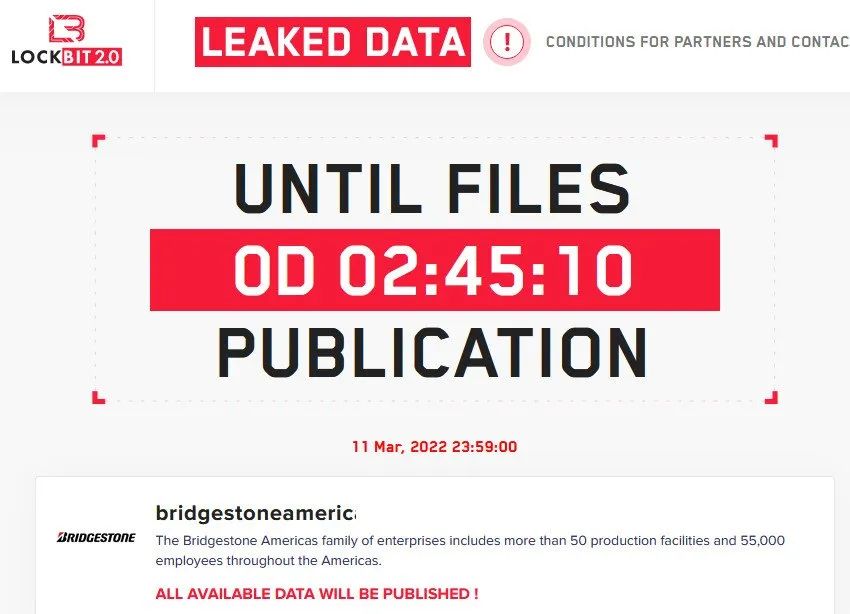

3月11日,LockBit 勒索软件团伙声称攻击了普利司通美洲公司(全球最大的轮胎制造商之一),并宣布将泄露从该公司窃取的数据。

03

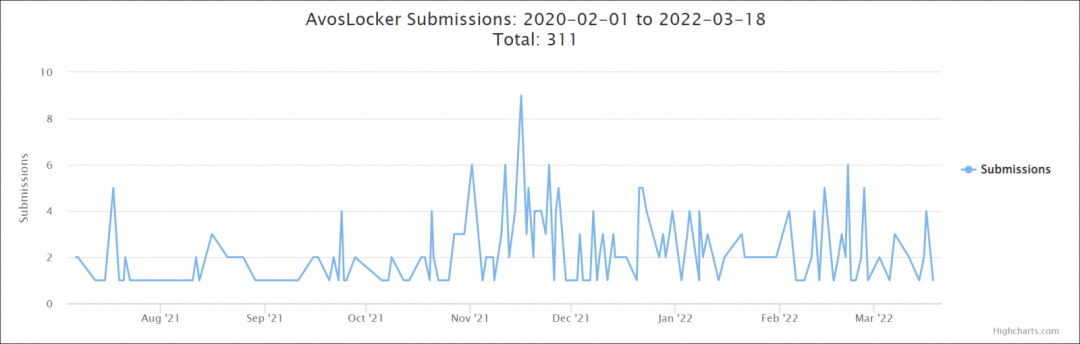

3月17日,联邦调查局 (FBI) 发布警告称,AvosLocker勒索软件已被用于针对美国多个关键基础设施部门的攻击。

.mkp病毒威力如何?

.mkp后缀勒索病毒是2021年11月开始国外知名的勒索病毒家族的新型传播病毒,据分析发现,该病毒是已经传播一年多以来的.makop勒索病毒的升级。该病毒的主要特征如下。

图2 .mkp勒索病毒特征

就像近期的变异新冠毒株,若能知道新病毒的传播方式,就知道以何种方式防范。那么以勒索攻击的目标来看,.mkp病毒是一种基于文件勒索病毒代码的加密病毒,是2021年11月开始流行传播的Phobos勒索病毒家族.makop的新型变种传播病毒,与其他勒索软件一样,它使用加密算法来加密所有个人和系统文件。此威胁有多种分发技术可用于在目标操作系统上传送该恶意文件,例如远程桌面爆破、垃圾邮件、损坏的软件安装程序、torrent 文件、盗版软件。

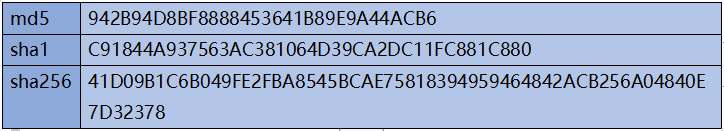

在了解.mkp病毒的特征后,回到我们的客户案例,AiLPHA高级威胁检测与分析系统提取了该勒索样本,对其进行了简要的逆向分析。从PE样本的静态分析来看,存在多个黑名单字符或函数名或符号,及Neshta相关的字符,并且在PE文件的资源段存在着加密后的恶意程序, 初步判断是Neshta变种的Delphi恶意程序,在运行时会释放体内的恶意程序,结合平台的结果分析后续还有针对系统文件及目录的遍历后的加密操作并修改后缀为mkp的行为。

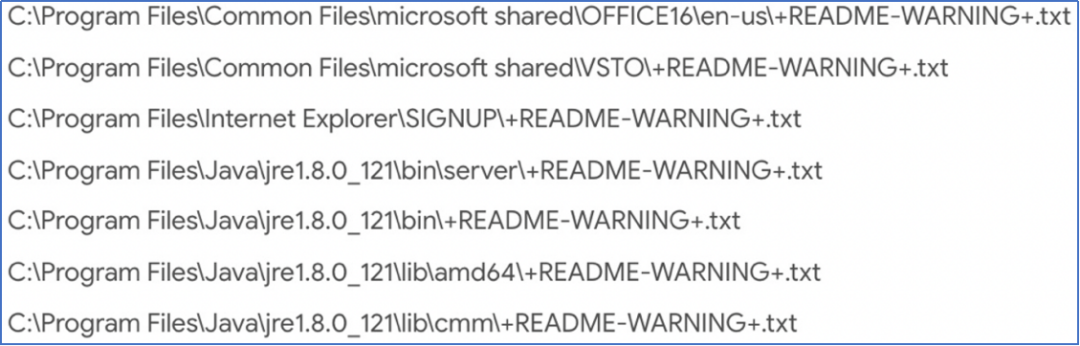

图3 勒索样本释放勒索的告警文本

勒索样本的流程大致为对自身资源的解密释放,对系统文件的遍历后加密并修改后缀,对备份文件进行删除,在加密操作过的文件夹下释放勒索告警文件+README-WARNING+.txt,并修改背景图片。

AXDR全面防护解决方案

在客户现场,通过已部署的安恒信息AiLPHA高级威胁检测与分析系统(简称AXDR),对网络流量和终端进程进行实时检测以及快速溯源定位,精准发现某主机存在.mkp勒索病毒告警事件。

1根据告警快速定位失陷主机

快速定位主机IP,并通过检索发现若干条高危告警:

- T1546-通过修改注册表拦截调用exe参数;

- T1490-进程请求删除Windows影子副本,进程路径为

C:\Users\Administrator\Desktop\mkp_nowin.exe\mkp_nowin.exe,该进程进行了修改关键注册表、删除Windows影子副本等多个敏感操作。

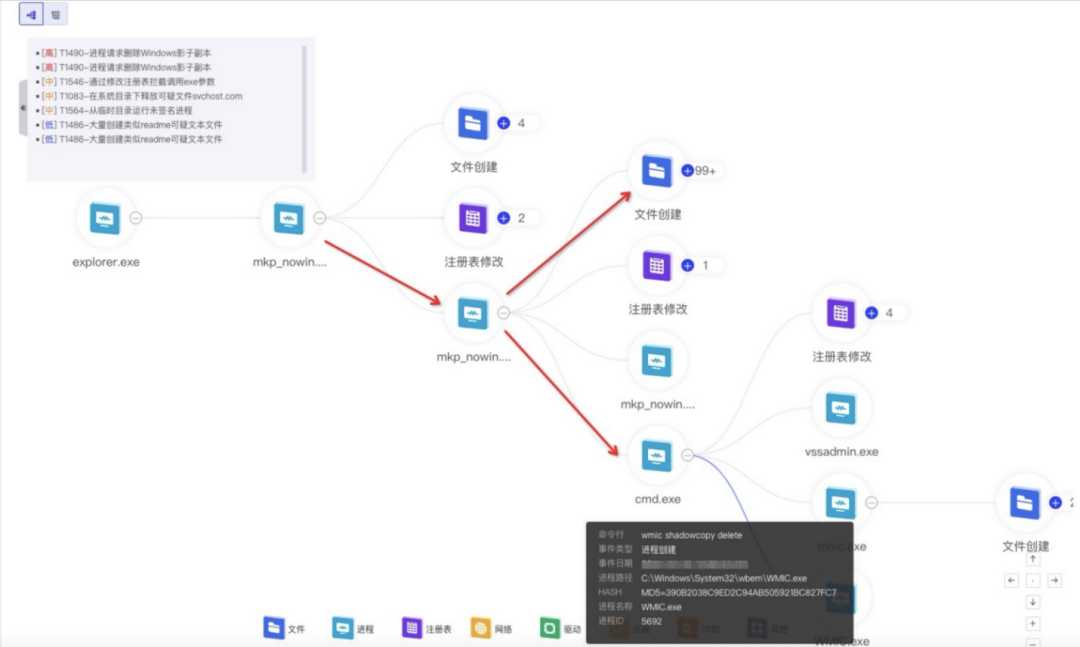

图4 进程溯源图

2根据进程溯源链,追踪进程来源

通过【终端追踪】功能,查看当前进程的完整溯源链,观察到mkp_nowin.exe的各类敏感行为操作,并且发现大规模创建文件行为。综上所述,基本可以判断为勒索病毒事件。

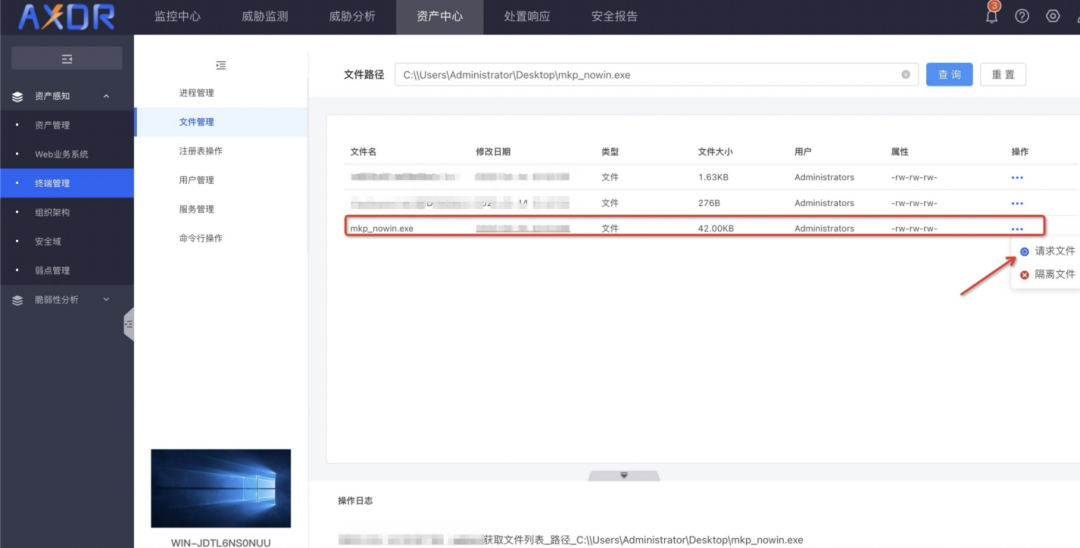

图5 请求文件至沙箱

3 通过沙箱进一步分析确认

定位了文件,用户觉得还是不够放心,刚好,AXDR也带有沙箱分析功能,只需通过AXDR的终端管理-响应中心-文件管理,进行请求文件操作,该操作会把选定文件直接送至沙箱分析,通过沙箱的动静态行为分析来判定文件的恶意性。通过沙箱分析行为报告,看到创建的文件均是以.mkp后缀结尾。最终认定为mkp勒索病毒。

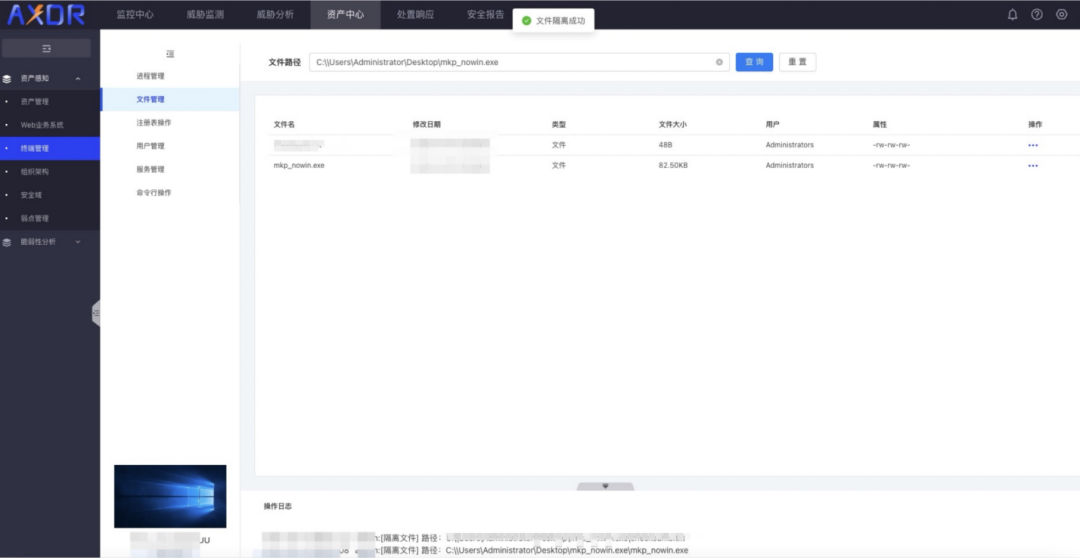

4 对恶意样本进行隔离处置

到这里,用户可能会问:那我已经基本确认了这个勒索事件,我该如何处置呢?这时,AXDR已随时待命,听候差遣!用户只需要使用【文件隔离】功能对mkp_nowin.exe进行隔离,一键对其进行隔离处置。

图6 文件隔离成功

勒索病毒有如黑客实施绑架行为的枷锁,困住用户的重要文件,用户必须缴纳赎金才能恢复数据。面对频繁的“勒索病毒”传播事件,我们应当时刻警醒:网络世界潜藏着众多隐患,切莫让安全成为数字经济发展的“阿克琉斯之踵”。只有披上安全的甲胄,才能防患于未然。AXDR基于自主研发的行为检测分析引擎,无需病毒库即可精准检测勒索,并且通过威胁情报中心的实时同步情报、联动沙箱分析可疑进程以及终端调查取证能力,因此可以快速定位、精准分析、隔离处置勒索病毒事件,极大地提升了安全运营效率。

AXDR系统简介

AiLPHA高级威胁检测与分析系统(简称AXDR)是基于安恒信息的威胁检测和数据分析能力,构建的一种跨多个安全层收集并自动关联信息以实现快速威胁检测和事件响应的解决方案。能够将流量、终端、情报、蜜罐和沙箱等检测能力深度融合,结合平台强大的关联分析能力精准发现威胁、减少告警量,并通过内置的SOAR模块实现快速响应处置,极大提升安全运营效率。

转载请注明来自网盾网络安全培训,本文标题:《勒索病毒告警响应,AXDR全面防护》

- 上一篇: 世界多家大型企业遭受网络攻击,幕后黑手都是它!

- 下一篇: 乌克兰IT军队成员揭密内部组织运作情况